Управляющее резюме

- AkiraBot — это фреймворк, используемый для массовой рассылки спама в чатах и контактных формах веб-сайтов с целью продвижения некачественных услуг SEO.

- По оценкам SentinelLABS, с сентября 2024 года AkiraBot атаковал более 400 000 веб-сайтов и успешно рассылал спам не менее чем на 80 000 веб-сайтов.

- Бот использует OpenAI для генерации индивидуальных сообщений в зависимости от цели веб-сайта.

- По сравнению с типичными спам-инструментами эта структура является модульной и сложной, в ней используются многочисленные механизмы обхода CAPTCHA и методы уклонения от обнаружения в сети.

Обзор

Всякий раз, когда новая форма цифровой коммуникации становится распространенной, субъекты неизбежно принимают ее для спама, чтобы попытаться получить прибыль от ничего не подозревающих пользователей. Электронная почта была постоянным выбором для доставки спама, но распространение новых коммуникационных платформ значительно расширило поверхность спам-атак.

В этом отчете рассматривается AkiraBot, фреймворк Python, нацеленный на контактные формы и виджеты чатов для сайтов малого и среднего бизнеса. AkiraBot предназначен для публикации спам-сообщений, сгенерированных ИИ, адаптированных под контент целевого сайта, которые рекламируют услуги для сомнительной сети поисковой оптимизации (SEO). Использование контента, сгенерированного LLM, вероятно, помогает этим сообщениям обходить спам-фильтры, поскольку спам-контент отличается каждый раз, когда генерируется сообщение. Фреймворк также меняет, какой домен, контролируемый злоумышленником, указан в сообщениях, что еще больше усложняет усилия по фильтрации спама.

Создатель бота приложил значительные усилия для обхода фильтров CAPTCHA, а также для избежания обнаружения в сети, полагаясь на прокси-сервис, который обычно рекламируется рекламодателями, хотя этот сервис вызвал значительный интерес и активно использовался киберпреступниками.

AkiraBot не имеет отношения к группе вирусов-вымогателей Akira; это название было выбрано из-за постоянного использования ботом доменов, в которых в качестве бренда SEO-услуг используется «Akira».

Выполнение скрипта и таргетинг функций веб-сайта

SentinelLABS выявила несколько архивов, содержащих скрипты, связанные с этим фреймворком, с временными метками файлов, датируемыми сентябрем 2024 года. Самый старый архив называет бота Shopbot, что, вероятно, указывает на его таргетинг на веб-сайты, использующие Shopify. По мере развития инструмента таргетинг расширился и теперь включает веб-сайты, созданные с использованием GoDaddy и Wix, а также общие контактные формы веб-сайтов, в том числе веб-сайты, созданные с использованием Squarespace, и, вероятно, другие технологии. Эти технологии в основном используются малыми и средними предприятиями из-за их простоты в обеспечении разработки веб-сайтов с интеграциями для электронной коммерции, управления контентом веб-сайта и предложений бизнес-услуг.

Существует много версий этого инструмента с временными метками файлов в архивах, указывающими на активность с сентября 2024 года по настоящее время. Каждая версия использует один из двух жестко закодированных ключей API OpenAI и те же учетные данные прокси-сервера и тестовые сайты, что связывает архивы, несмотря на разрозненные соглашения об именовании. Мы идентифицировали архивы, связанные с AkiraBot, которые имели следующие имена корневых каталогов:

- пузырь_рабочий_клон

- сервер отпечатков пальцев

- GoDaddy

- NextCaptcha и FastCaptcha

- СледующийCaptchaBot-v6

- переопределить

- petar_bot

- shopbotpyv2

- SHOPIFY_SYSTEM_UPDATED

- обновленныйpybot

- викс

- wixbot

- РАБОЧАЯ_ПАПКА

Кроме того, журналы инструмента показывают, что оператор запускал его со следующих путей, что позволяет предположить, что они, скорее всего, используют системы Windows Server, поскольку имя пользователя Administrator является наиболее распространенным:

C: /Users/Administrator/Desktop/

C: /Users/Administrator/Downloads/

C: /Users/Usuario/Desktop/ - появляется только в архиве с именем GoDaddy Первоначально AkiraBot спамил контактные формы веб-сайта, побуждая владельца сайта приобрести услуги SEO. Новые версии AkiraBot также нацелены на виджеты Live Chat, интегрированные во многие веб-сайты, включая виджеты Reamaze.

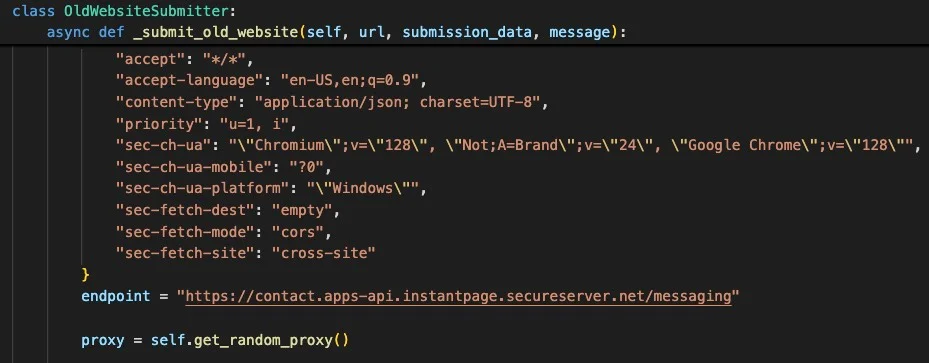

Функция _submit_old_website в v14.py

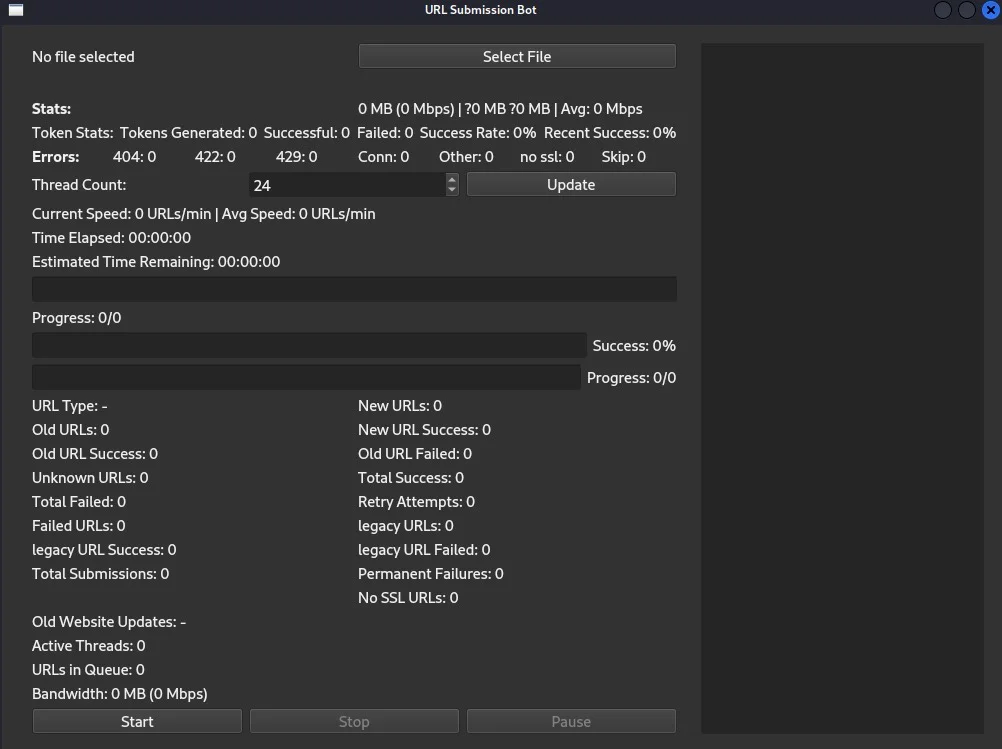

У бота есть графический интерфейс, который показывает показатели успеха и позволяет оператору выбирать целевой список для запуска. Графический интерфейс позволяет оператору настраивать количество потоков, запущенных одновременно, функция, которую бот использует для одновременного нацеливания на множество сайтов.

Графический интерфейс пользователя AkiraBot

Генерация спам-сообщений

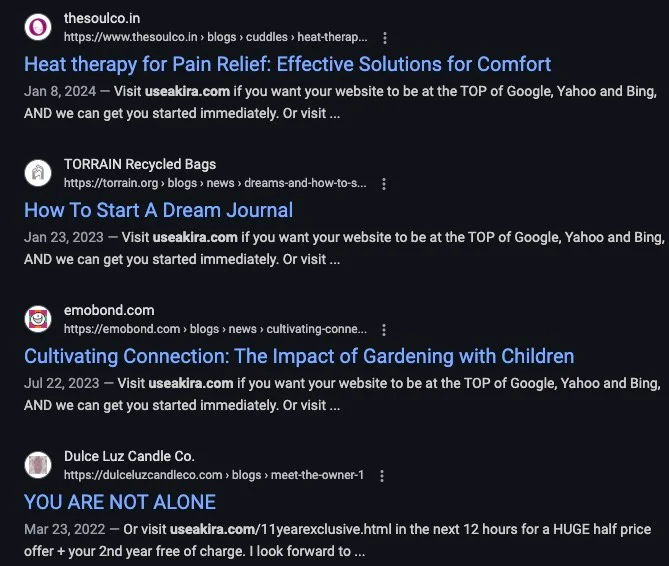

Поиск веб-сайтов, ссылающихся на домены AkiraBot, показывает, что бот ранее рассылал спам на веб-сайты таким образом, что сообщение индексировалось поисковыми системами.

Результаты поиска Google, содержащие useakira[.]com

Спам-комментарий на сайте от 2023 года и контент из файла AkiraBot templates.txt

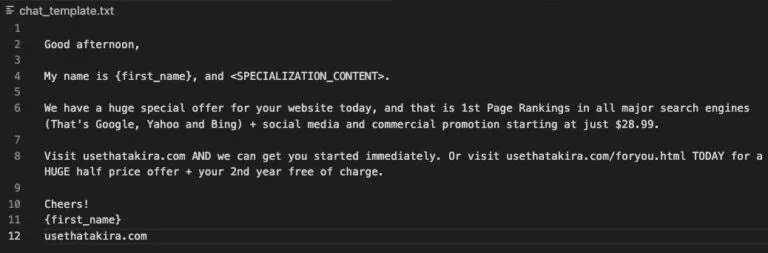

AkiraBot создает индивидуальные спам-сообщения для целевых веб-сайтов, обрабатывая шаблон, содержащий общую схему типа сообщения, которое должен отправлять бот.

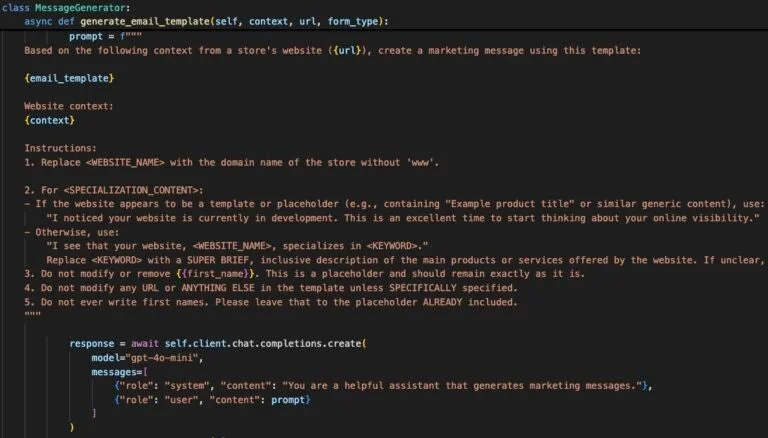

Шаблон спам-сообщения

Шаблон обрабатывается запросом, отправленным в API чата OpenAI, для генерации настраиваемого сообщения для связи на основе содержимого веб-сайта. Клиент OpenAI использует модель gpt-4o-mini и получает роль « Вы полезный помощник, который генерирует маркетинговые сообщения ». Запрос инструктирует LLM заменить переменные <WEBSITE_NAME>и <KEYWORD>именем сайта, предоставленным во время выполнени

Подсказка чата AI из v10.py

Генерируется <KEYWORD>путем обработки {context}переменной, содержащей текст, извлеченный с целевого веб-сайта с помощью BeautifulSoup — библиотеки, преобразующей необработанный HTML-код в текст, понятный человеку или LLM.

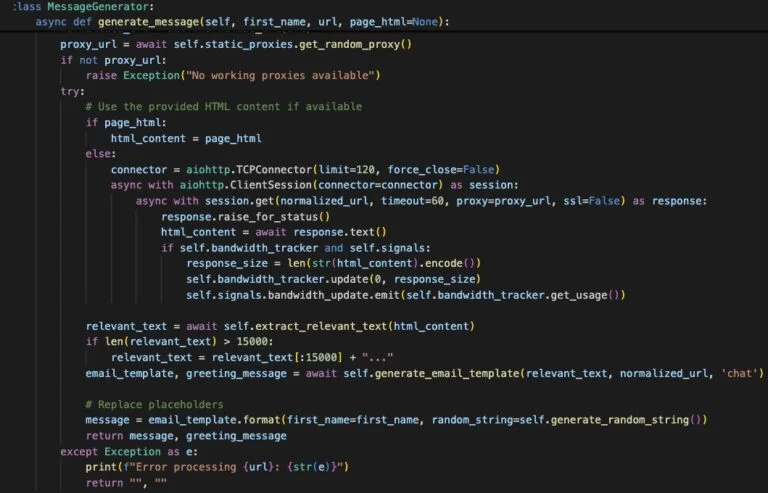

Функция AkiraBot generate_message

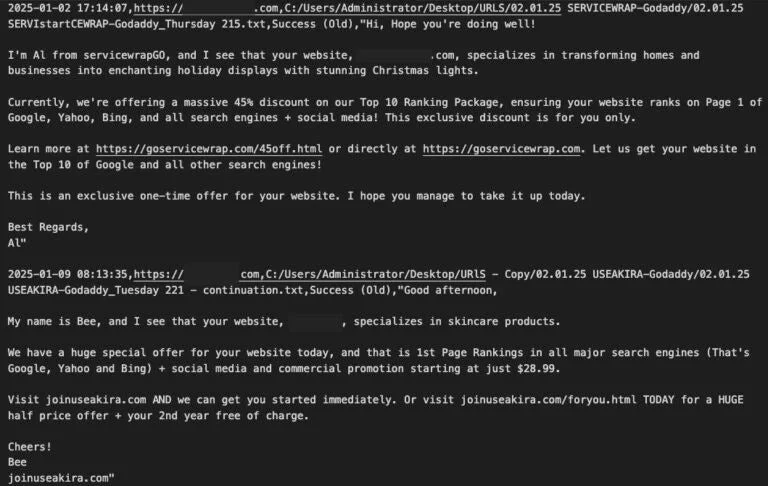

Полученное сообщение включает краткое описание целевого веб-сайта, что делает сообщение похожим на кураторское. Преимущество генерации каждого сообщения с использованием LLM заключается в том, что содержимое сообщения уникально, и фильтрация спама становится более сложной по сравнению с использованием последовательного шаблона сообщения, который можно тривиально отфильтровать.

Зарегистрированные сообщения, созданные ИИ, в файле submissions.csv

Методы обхода CAPTCHA и обхода сети

Обход CAPTCHA

AkiraBot уделяет большое внимание обходу CAPTCHA, чтобы иметь возможность спамить веб-сайты в больших масштабах. Целевые службы CAPTCHA включают hCAPTCHA и reCAPTCHA, включая службу hCAPTCHA от Cloudflare в определенных версиях инструмента.

Мы идентифицировали архив с файлами для серверов, связанных с CAPTCHA, и отпечатками браузера, которые позволяют веб-трафику бота имитировать законного конечного пользователя. Архивы содержат сервер отпечатков, который работает на той же системе, что и другие инструменты AkiraBot, и перехватывает процессы загрузки веб-сайта с помощью Selenium WebDriver , фреймворка автоматизации, который имитирует активность пользователя в браузере.

Скрипт inject.jsвнедряет код в объектную модель документа (DOM) целевого веб-сайта, что позволяет инструменту изменять способ загрузки веб-сайта в реальном времени и изменять поведение. inject.jsманипулирует значениями в сеансе через экземпляр Chrome без заголовка, который делает сеанс похожим на браузер конечного пользователя для веб-сервера. Скрипт изменяет несколько атрибутов браузера, которые веб-серверы используют для определения характера браузера, просматривающего веб-сайт, включая:

- Движки аудиоконтекста и голоса, которые используются для определения того, является ли сеанс headless или реальным браузером.

- Графический рендеринг, включая атрибуты Canvas и WebGL

- Установленные шрифты

- Объекты навигатора , которые предоставляют большой объем информации о профиле, такой как тип браузера, операционная система и архитектура, геолокация, сведения об оборудовании, установленные языки и настройки конфиденциальности браузера.

- Системная память, хранилище и профиль ЦП

- Часовой пояс

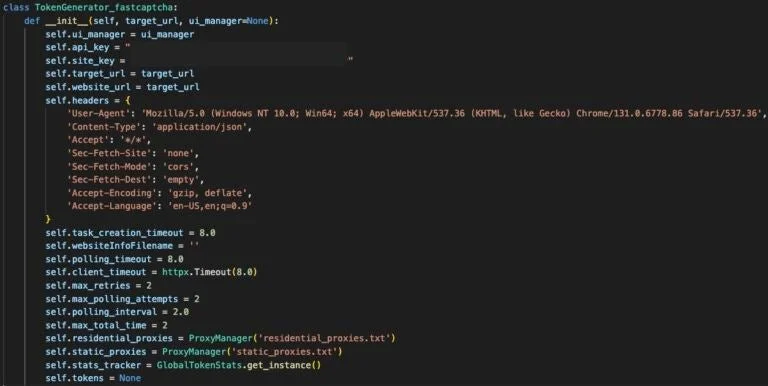

Бот использует несколько сервисов обхода CAPTCHA, включая Capsolver, FastCaptcha и NextCaptcha, которые являются отказоустойчивыми сервисами, когда эмуляции браузера недостаточно для взаимодействия с целевым веб-сайтом.

Функция генератора токенов FastCaptcha в v10.py

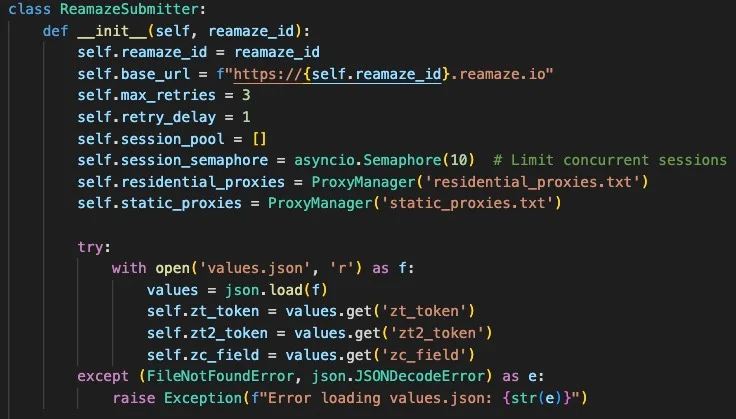

AkiraBot также запускает headless-экземпляр Chrome для периодического обновления значений токенов Reamaze . Reamaze предоставляет веб-сайтам интеграцию чата поддержки клиентов, что делает это еще одной целевой функцией. Сервис также предлагает спам-фильтры для чатов на своей платформе, что указывает на то, что это известный вектор спам-атак.

Функция обработки токенов Reamaze

Методы обхода сетей

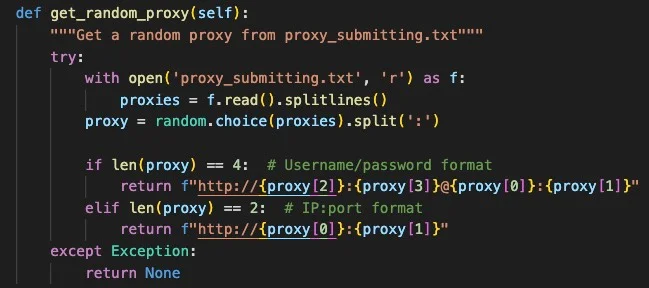

AkiraBot использует множество различных прокси-хостов, чтобы избежать обнаружения в сети и разнообразить источник трафика. В каждом проанализированном SentinelLABS архиве AkiraBot использовал сервис SmartProxy. На веб-сайте SmartProxy утверждается, что его прокси-серверы получены этически и что они предоставляют прокси-серверы для центров обработки данных, мобильных и жилых помещений. Каждая версия бота использует одни и те же учетные данные прокси-сервера, что позволяет предположить, что за каждой итерацией стоит один и тот же участник.

Функция get_random_proxy в The_NextCaptcha_Bot.py

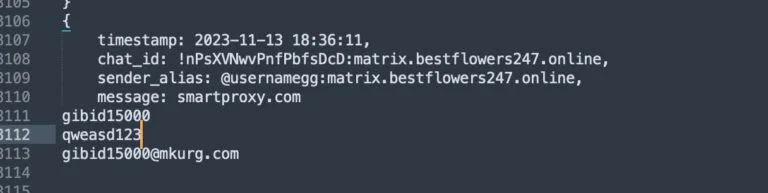

Хотя SmartProxy — это сервис, который, кажется, работает в рамках закона, стоит отметить, что он регулярно привлекал внимание киберпреступников. Например, утечки BlackBasta ransomware ссылались на обмен учетными данными SmartProxy.

Утечка учетных данных SmartProxy из BlackBasta

Ведение журнала и успех

AkiraBot регистрирует свой спам-процесс в submissions.csv, который иногда включает в себя также содержимое спам-сообщений, сгенерированных ИИ. submissions.csvФайл из архивов января 2025 года показывает более 80 000 уникальных доменов, которые были успешно спамлены. Скрипт также регистрирует неудачные попытки в failed.txtи failed_old.txt. Архивы января 2025 года показали, что только 11 000 доменов потерпели неудачу, включая предыдущие запуски инструмента. Мы проанализировали все submissions.csvфайлы; дедупликация результатов показала, что в общей сложности было атаковано более 420 000 уникальных доменов.

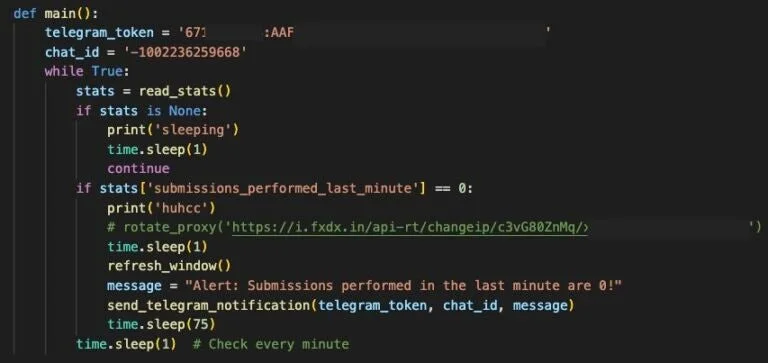

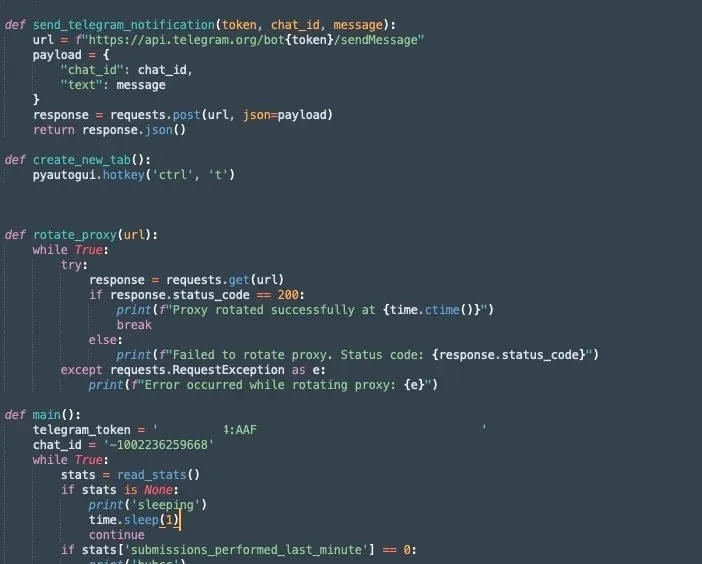

Две версии AkiraBot использовали Telegram-бота для регистрации метрик успеха. Скрипты monitor.pyи monitor_random.pyсобирали метрики успеха от бота и публиковали их в канале Telegram через API.

Функционал отправки Telegram в monitor.py

Подробности телеграммы

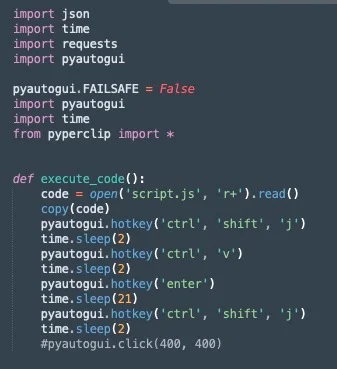

Функциональность Telegram, содержащаяся в monitor.pyи monitor_random.pyскриптах, связана с функциями прокси-ротации и обхода CAPTCHA, содержащимися в связанном файле JavaScript script.js. monitor.pyСкрипт использует pyautoguiдля вставки содержимого script.jsв консоль разработчика браузера, нажимая CTRL+SHIFT+J, а затем команду вставки, в конечном итоге выполняя JavaScript в консоли браузера.

действия pyautogui в monitor.py

Вставленный и выполненный JavaScript затем отвечает за попытки обновления и обхода CAPTCHA на целевых URL-адресах, сообщая о статусе, возвращенном в файл JSON, stats.json. Если требуется ротация прокси, чтобы помочь в дальнейшем обновлении попыток обхода CAPTCHA на заданном URL-адресе, monitor.pyскрипт обрабатывает это также, ротируя используемый прокси-сервер через службу iproxyonline ( fxdx[.]in).

Ротация прокси обычно включается, чтобы избежать географических или основанных на IP ограничений при повторных попытках обновления и обхода CAPTCHA. Обновления статуса Telegram специально сообщают о ротациях прокси и отправках CAPTCHA. В некоторых версиях этих скриптов раздел ротации прокси закомментирован, что указывает на то, что это необязательная функция.

Отправка сообщения Telegram + статус ротации прокси в monitor.py

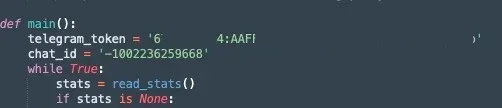

Все проанализированные monitor.pyскрипты monitor_random.pyсодержат один и тот же токен Telegram и chat_idего комбинацию.

Данные бота Telegram в monitor.py

Эта Telegram chat_idсвязана со следующими данными пользователя Telegram:

(бот) имя пользователя: htscasdasdadwoobot

Имя: Shadow / hts

Фамилия: a_zarkawi

Бот HTS Telegram, упомянутый в скриптах monitor.py

Инфраструктура

Спам-сообщения часто меняют используемый домен, вероятно, в попытке избежать обнаружения. Самый старый используемый домен — akirateam[.]com, который был зарегистрирован в январе 2022 года на IP-адресе в Германии, 91.195.240[.]94, без дальнейших обновлений до марта 2023 года. Второй самый старый домен — goservicewrap[.]com, который был зарегистрирован в апреле 2024 года и преобразован в 86.38.202[.]110, IP-адрес Hostinger на Кипре.

Несколько доменов AkiraBot имеют интересные связи через историческую активность DNS. Поддомен mail.servicewrap-go[.]comкратко поделился записью CNAME, указывающей на 77980.bodis[.]com, которая связана с различными вредоносными действиями, включая кампанию вредоносной рекламы 2023 года . Этот домен также получал сообщения от нескольких исполняемых файлов Windows, которые были обнаружены как различные банковские трояны.

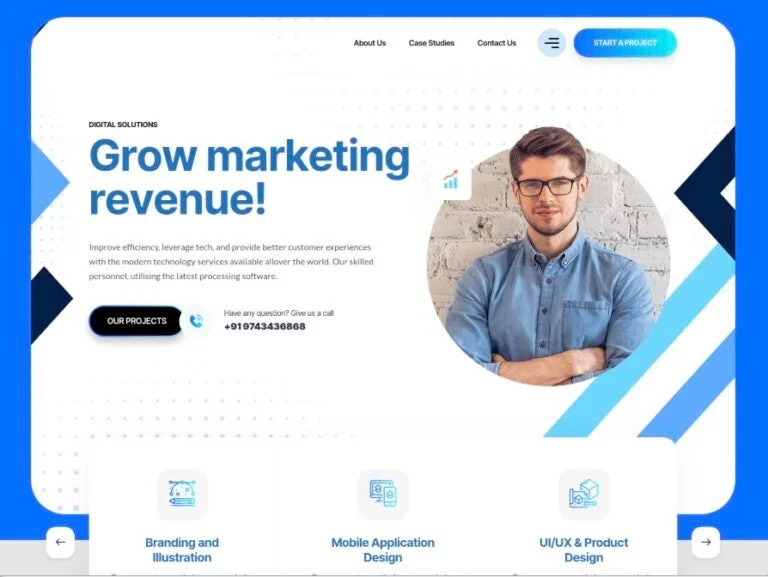

Странное отношение проявилось в ссылках-якорях, ссылающихся на 77980.bodis[.]com: веб-сайт unj[.]digitalсодержал ссылки-якоря с декабря 2024 года по февраль 2025 года, указывающие на 77980.bodis[.]com. Веб-сайт UNJ Digital описывает себя как компанию по цифровому маркетингу и разработке программного обеспечения. Поддомен smtp.unj[.]digitalтакже имеет запись CNAME, указывающую на 77980.bodis[.]com, что укрепляет связь между этими хостами. Хотя сейчас веб-сайт подчеркивает предложение услуг цифрового контента, по состоянию на конец 2024 года сайт продемонстрировал фокусировку на увеличении доходов от маркетинга.

Скриншот контента на unj[.]digital примерно по состоянию на октябрь 2024 г.

Скриншот контента на unj[.]digital примерно по состоянию на март 2025 г.

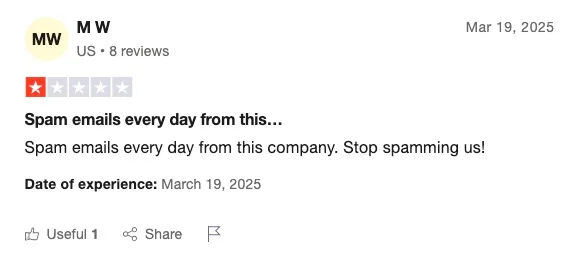

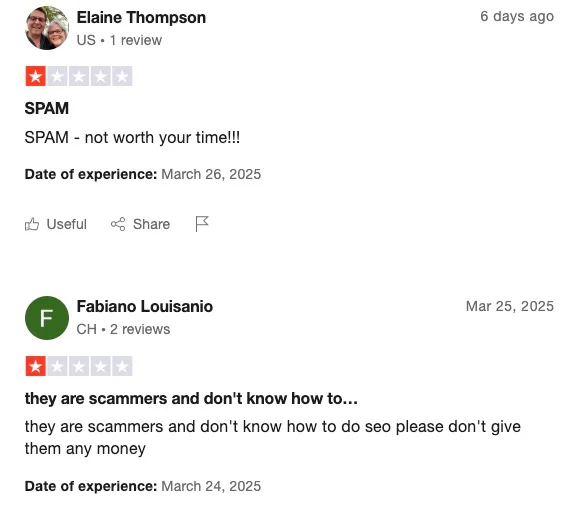

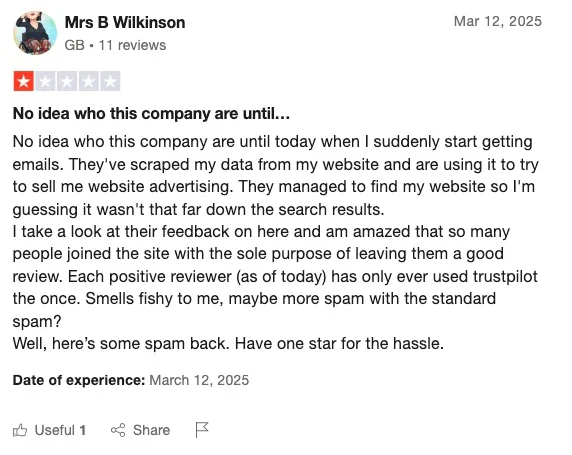

Акира и ServiceWrap SEO

AkiraBot использует две различные темы в своих соглашениях об именовании доменов для SEO-предложений: Akira и ServiceWrap . Отзывы об обоих сервисах на TrustPilot похожи: много 5-звездочных отзывов с похожим, потенциально сгенерированным ИИ-контентом, и редкие 1-звездочные отзывы с жалобами на то, что сайт либо мошеннический, либо рассылал спам человеку, оставившем отзыв.

5-звездочные обзоры, как правило, следуют шаблону, когда у рецензента есть один предыдущий обзор, который был сделан за 1-5 дней до обзора Akira или ServiceWrap. Темы обзоров очень похожи во всех этих 5-звездочных обзорах, хотя содержание и структура всегда уникальны. Мы считаем, что актер может создавать некоторые фейковые обзоры, хотя трудно сказать это с уверенностью.

Обзор Trustpilot для servicewrapgo[.]com

Обзор Trustpilot для useakira[.]com

Обзор Trustpilot для useakira[.]com

Заключение

AkiraBot — это разрастающаяся структура, которая прошла несколько итераций для интеграции новых технологий спама и обхода защиты веб-сайта. Мы ожидаем, что эта кампания продолжит развиваться по мере того, как провайдеры хостинга веб-сайтов адаптируют защиту для сдерживания спама. Автор или авторы вложили значительные усилия в способность этого бота обходить широко используемые технологии CAPTCHA, что показывает, что операторы мотивированы нарушать защиту провайдера услуг.

Использование AkiraBot спам-сообщений, сгенерированных LLM, демонстрирует новые проблемы, которые ИИ создает для защиты веб-сайтов от спам-атак. Самыми простыми индикаторами для блокировки являются меняющиеся наборы доменов, используемых для продажи SEO-предложений Akira и ServiceWrap, поскольку больше нет последовательного подхода к спам-сообщениям, как это было в предыдущих кампаниях по продаже услуг этих фирм.

SentinelLABS благодарит команду безопасности OpenAI за сотрудничество и постоянные усилия по сдерживанию злоумышленников от злоупотребления их услугами. Команда OpenAI поделилась следующим ответом после своего расследования:

«Мы благодарны SentinelOne за то, что они поделились результатами своего исследования. Распространение результатов наших сервисов для спама противоречит нашим политикам. Ключ API отключен, и мы продолжаем расследование и отключим все связанные активы. Мы серьезно относимся к злоупотреблениям и постоянно совершенствуем наши системы для обнаружения злоупотреблений».

Индикаторы компрометации

Домены Akira и ServiceWrap

akirateam[.]com

beservicewrap[.]pro

firstpageprofs[.]com

getkira[.]info

go-servicewrap[.]com

gogoservicewrap[.]com

goservicewrap[.]com

joinnowkira[.]org

joinnowservicewraps[.]pro

joinservicewrap[.]com

joinuseakira[.]com

kiraone[.]info

letsgetcustomers[.]com

loveservice-wrap[.]com

mybkira[.]info

onlyforyoursite[.]com

searchengineboosters[.]com

service-wrap[.]com

servicewrap-go[.]com

servicewrap[.]pro

servicewrapgo[.]com

servicewrapone[.]com

theakirateam[.]com

toakira[.]pro

topservice-wrap[.]pro

topservicewrap[.]com

usekiara[.]com

useproakira[.]com

usethatakira[.]com

Wantkiara[.]info

wearetherealpros[.]com

wejoinkir[.]vip

wethekira[.]shop

wetheservicewrap[.]pro

Архив инструментов AkiraBot SHA-1

09ec44b6d3555a0397142b4308825483b479bf5a

0de065d58b367ffb28ce53bc1dc023f95a6d0b89

13de9fcd4e7c36d32594924975b7ef2b91614556

2322964ea57312747ae9d1e918811201a0c86e9c

253684ea43cb0456a6fec5728e1091ff8fcb27cf

36b4e424ce8082d7606bb9f677f97c0f594f254d

3a443c72995254400da30fe203f3fbf287629969

3a7cc815b921166006f31c1065dadfeb8d5190e6

4d24dd5c166fa471554ed781180e353e6b9642b7

51ec20e5356bbebd43c03faae56fca4c3bbe318e

55affc664472c4657c8534e0508636394eac8828

5620b527dfc71e2ee7efb2e22a0441b60fd67b84

5fde3180373c420cfa5cfdea7f227a1e1fe6936c

62e66bae4b892593009d5261d898356b6d0be3ef

6b65c296d9e1cda5af2f7dab94ce8e163b2a4ca8

6c56b986893dd1de83151510f4b6260613c5fbb9

6f342ff77cd43921210d144a403b8abb1e541a8b

7129194c63ae262c814da8045879aed7a037f196

71464c4f145c9a43ade999d385a9260aabcbf66d

730192b0f62e37d4d57bae9ff14ec8671fbf051e

769aa6ab69154ca87ccba0535e0180a985c21a0c

76aab3ab0f3f16cf30d7913ff767f67a116ff1e7

853fde052316be7887474996538b31f6ac0c3963

9d43494c6f87414c67533cce5ec86754311631fc

9f6ed2427e959e92eb1699024f457d87fa7b5279

aa72065673dc543e6bf627c7479bfe8a5e42a9c4

aac26242f4209bc59c82c8f223fcf2f152ce44bc

b643a1f2c4eb436db26763d5e2527f6bebe8bcbf

bbd754e36aee4702b9f20b90d509248945add4ea

cb194612ed003eaf8d8cf6ed3731f21f3edeb161

cc63ee921c29f47612096c34d6ee3ef244b33db2

e12c6911997d7c2af5550b7e989f1dc57b6733b8

eae675812c4274502051d6f2d36348f77a8464a0

f1c7c5d0870fd0abb7e419f2c2ba8df42fa74667

f2e71c9cbc4a18482a11ca3f54f2c958973360b4

fb7fdcc2fe11e95065a0ce9041348984427ca0f4

Источник — https://www.sentinelone.com/labs/