Злоумышленники используют передовые тактики для персонализации фишинга с целью доставки вредоносного ПО

Gurd 15/08/2025 0

Злоумышленники используют настройку тем как более продвинутую стратегию в фишинговых кампаниях по целевой доставке вредоносного ПО, поскольку среда киберугроз меняется.

Этот метод предполагает создание персонализированных тем, названий вложений и встроенных ссылок для имитации подлинных сообщений, создавая ощущение узнаваемости или срочности, что повышает вероятность вовлечения получателя.

Согласно данным, проанализированным с третьего квартала 2023 года по третий квартал 2024 года, такая персонализация выходит за рамки тем и касается текста и вложений электронных писем, преследуя цель избежать обнаружения и облегчить успешные взломы.

Для снижения рисков, связанных с конфиденциальностью, применяются такие методы, как редактирование темы, при котором персональные данные (PII) удаляются из индикаторов компрометации (IOC) перед их распространением на таких платформах, как ThreatHQ.

Такой подход обеспечивает безопасный обмен информацией об угрозах без раскрытия конфиденциальных данных.

Основные выводы показывают, что в сочетании с троянами удаленного доступа (RAT) или похитителями информации эти кампании могут предоставить злоумышленникам удаленный доступ или собрать учетные данные, которые часто передаются операторам программ-вымогателей, что увеличивает ущерб организации.

Наиболее распространенные темы, использующие настройку тем, включают помощь в поездках, ответы, финансы, налоги и уведомления, при этом Remcos RAT является семейством вредоносных программ, наиболее часто связанным с настраиваемыми элементами.

Углубленный анализ популярных тем

Доминируют электронные письма на тему помощи путешественникам, на их долю приходится 36,78% фишинговых писем с вредоносным ПО и отредактированными темами, часто рассчитанные на ожидание персонализированных данных бронирования.

По данным отчета Cofense , эти кампании достигли пика в четвертом квартале 2023 года на фоне всплеска туристических поездок и пошли на спад в третьем квартале 2024 года, обычно с использованием Vidar Stealer — похитителя информации, работающего с 2019 года, который похищает учетные данные для входа в систему, банковские данные, данные криптовалютного кошелька и артефакты браузера, одновременно позволяя выполнять вторичное вредоносное ПО.

Электронные письма с ответами, составляющие 30,58% случаев, имитируют ответы на предыдущие сообщения, такие как заказы на оборудование или отмены встреч, и часто используют PikaBot — вредоносное ПО 2023 года с функциями обхода «песочницы» и предотвращения обнаружения виртуальных машин. Объемы писем достигают пика в четвертом квартале 2023 года, а затем снижаются в первом квартале 2024 года.

Варианты с финансовой тематикой составляют 21,90%, интегрируя PII в субъекты, имитирующие контракты или заказы, в основном предоставляя jRAT — кроссплатформенную RAT на базе Java, позволяющую проводить разнообразные атаки на различные операционные системы.

Примечательно, что 9,43% из них включают вложения в формате PDF, при этом объемы выросли с первого по третий квартал 2024 года после минимума в четвертом квартале 2023 года.

Письма с налоговой тематикой (3,72%) совпадают с сезонными налоговыми сообщениями и часто содержат Remcos RAT — RAT, распространяемый через защищенные паролем архивы для обхода шлюзов безопасной электронной почты (SEG), запуска клавиатурных шпионов или кражи файлов. Рост числа таких сообщений наблюдался во втором и третьем кварталах 2024 года.

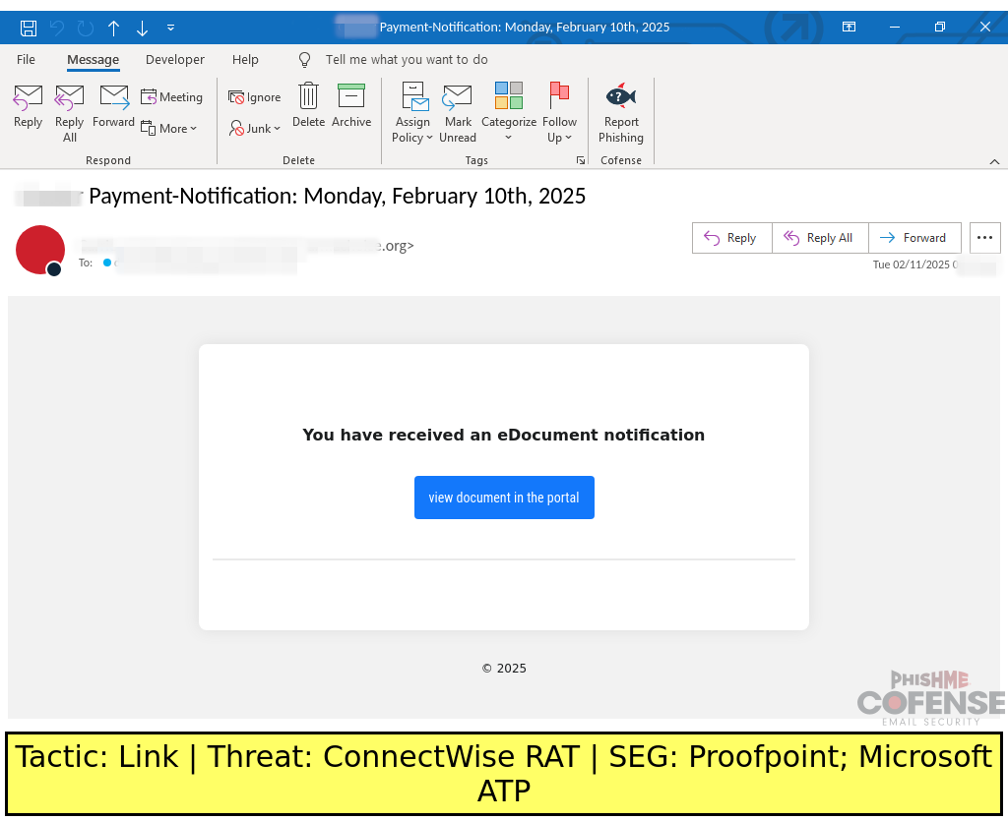

Уведомительные кампании (также 3,72%) содержат срочные запросы или обновления тикетов, распространяют WSH RAT или jRAT, а 22% включают в себя встроенные HTML-файлы со ссылками на загрузку вредоносного ПО. Пик пришелся на второй квартал 2024 года перед спадом в третьем квартале.

Корреляции между типами вредоносных программ

Заметная корреляция существует между определенными семействами вредоносных программ и редактированием названий загружаемых файлов, особенно в электронных письмах финансовой тематики.

Например, jRAT появляется в 20% случаев с именами файлов с отредактированной персональной информацией, такими как сводки платежей, тогда как на Remcos RAT приходится 26,7%, часто в контексте финансов или налогов, с примерами, такими как настраиваемые файлы ZIP или CMD.

Такая тактика персонализации повышает успешность заражения за счет адаптации полезной нагрузки под легитимность.

Заглядывая в будущее, можно сказать, что, хотя персонализированные темы и не получили повсеместного распространения, они по-прежнему остаются мощным вектором для срочных заражений, особенно с использованием RAT и Stealers, предоставляющих посреднический доступ злоумышленникам, занимающимся вымогательством.

Недавние анализы показывают, что инциденты с программами-вымогателями во втором квартале 2025 года были в основном связаны со взломом удаленного доступа или фишингом, что подчеркивает устойчивость этих методов первоначального доступа на фоне сбоев в работе правоохранительных органов по противодействию более широким группам угроз.

Для противодействия этим адаптивным угрозам организациям следует уделять первоочередное внимание расширенной фильтрации электронной почты, обучению пользователей повышению осведомленности и мониторингу IOC.