Злоумышленники используют CrossC2 для распространения Cobalt Strike на Linux и macOS

Gurd 15/08/2025 0

JPCERT/CC подтвердил ряд событий, в которых злоумышленники использовали CrossC2 — неофициальный инструмент расширения, создающий маяки Cobalt Strike, работающие с Linux и macOS.

Эта кампания, нацеленная на инфраструктуры Active Directory (AD), включала использование CrossC2 вместе с такими известными инструментами, как PsExec для горизонтального перемещения, Plink для SSH-туннелирования и собственные полезные нагрузки Cobalt Strike.

Дальнейший анализ выявил интеграцию специального загрузчика, получившего название ReadNimeLoader, написанного на Nim, который облегчает выполнение Cobalt Strike в памяти посредством загрузки DLL .

Данные, полученные из материалов VirusTotal, свидетельствуют о том, что эта операция вышла за пределы Японии и затронула организации во многих странах.

Злоумышленники использовали серверы Linux в качестве потенциальных точек входа, пользуясь частым отсутствием систем обнаружения и реагирования конечных точек (EDR) в таких средах, что обеспечивало более глубокое проникновение в сеть и устойчивость.

Обзор кампании нападения

CrossC2, разработанный на языке C и совместимый с Cobalt Strike версии 4.1 и более поздних версий, поддерживает архитектуры x86, x64 и M1 на Linux и macOS.

После выполнения он создает дочерний процесс для обработки основных операций, извлекая данные C2 из встроенных конфигураций или переменных среды, таких как CCHOST и CCPORT.

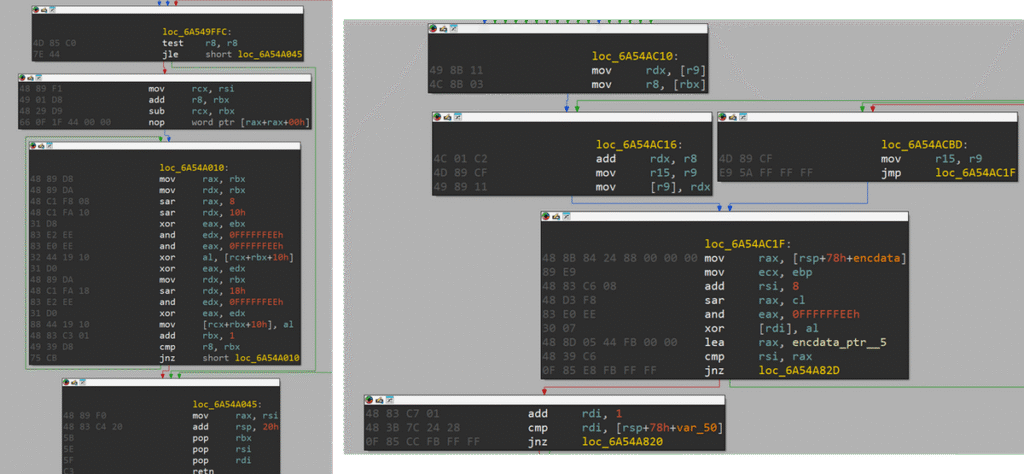

Хотя CrossC2 выполняет подмножество команд Cobalt Strike, в него включены меры по борьбе с анализом, в том числе кодирование однобайтовых строк XOR и обширная вставка нежелательного кода, которую можно нейтрализовать путем исправления определенных последовательностей байтов с помощью инструкций NOP.

Конфигурация добавляется к двоичному файлу, шифруется с помощью AES-128-CBC (без дополнения) и обнаруживается путем сканирования тега «HOOK» с использованием функций readlink и fread.

Примечательно, что маяки CrossC2 по умолчанию упакованы в UPX, поэтому для успешной распаковки перед повторной прошивкой требуется удалить конфигурацию.

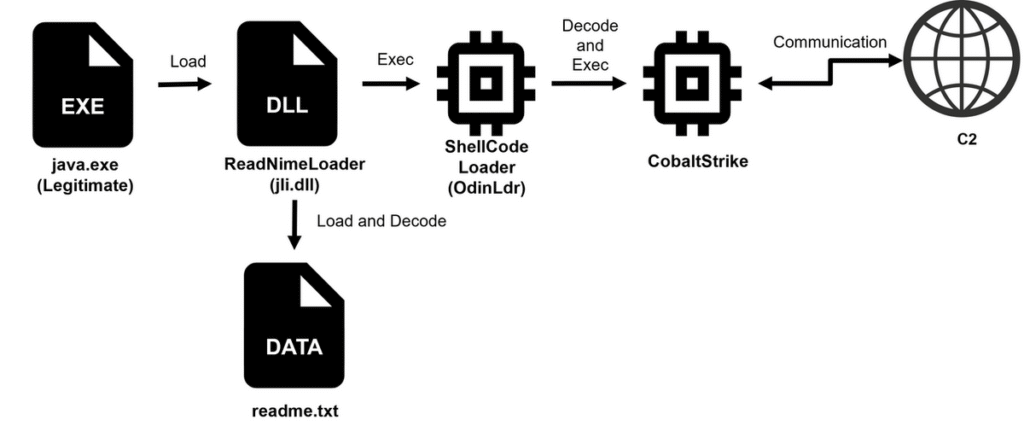

Цепочка развертывания Cobalt Strike начинается с легитимного java.exe, вызываемого через планировщик заданий, который загружает ReadNimeLoader, замаскированный под jli.dll, из каталога C:$Recycle.Bin\.

ReadNimeLoader расшифровывает файл readme.txt, содержащий OdinLdr, загрузчик шелл-кода с открытым исходным кодом, который декодирует и выполняет встроенный в память Cobalt Strike Beacon .

ReadNimeLoader использует сложные методы противодействия отладке, такие как проверка флага PEB BeingDebugged, CONTEXT_DEBUG_REGISTERS, разницы во времени, превышающей 0x512, и проверка обработчика исключений.

Ключи дешифрования динамически генерируются из этих процедур, объединяются с декодированными с помощью XOR строками и обрабатываются с помощью AES-256-ECB для извлечения полезной нагрузки.

OdinLdr дополнительно обходит обнаружение, периодически перешифровывая Beacon случайными ключами XOR и сохраняя его в динамической памяти с префиксом «OdinLdr1337». Существуют варианты, когда ReadNimeLoader напрямую запускает Beacon без OdinLdr.

Аналитическая поддержка

Злоумышленники дополнили свой арсенал ELF-вариантами SystemBC для проксирования коммуникаций, GetNPUsers для атак AS-REP Roasting и утилитами повышения привилегий Windows.

Атрибуция указывает на потенциальную связь с группой вирусов-вымогателей BlackBasta, о чем свидетельствуют общие домены C2, соглашения об именовании файлов, такие как jli.dll и readme.txt, а также тактические совпадения, включая эксплуатацию SystemBC и AS-REP, как отмечалось в предыдущих отчетах Rapid7.

Чтобы помочь расследованиям, JPCERT/CC опубликовал на GitHub анализатор конфигураций на основе Python для извлечения данных CrossC2 из двоичных файлов Linux и macOS.

Этот инструмент декодирует зашифрованные конфигурации, выявляя серверы командного управления (C2), открытые ключи и другие артефакты. Поскольку серверы Linux всё чаще становятся «слепыми зонами» в системе защиты предприятий, для снижения уровня таких многоплатформенных угроз рекомендуется усилить мониторинг и развернуть EDR.

Индикаторы компрометации (IOC)

| Тип | Индикатор | Описание |

|---|---|---|

| IP:Порт | 162.33.179.247:8443 | CrossC2 C2-сервер |

| Домен | api.glazeceramics.com:443 | Кобальтовый удар C2 |

| Хеш (SHA256) | 56b941f6dcb769ae6d6995412559012abab830f05d5d8acf2648f7fa48c20833 | ReadNimeLoader (jli.dll) |

| Хеш (SHA256) | 28d668f3e1026a56d55bc5d6e36fad71622c1ab20ace52d3ab12738f9f8c6589 | CrossC2 (gds) |

| Хеш (SHA256) | 74a33138ce1e57564baa4ea4db4a882d6bf51081b79a167a6cb2bf9130ddad7f | ELF-SystemBC (монитор) |