Злоумышленники, занимающиеся вирусами-вымогателями, комбинируют легальные инструменты с вредоносным ПО, чтобы избежать обнаружения

Gurd 15/08/2025 0

Операторы, стоящие за Crypto24, используют высокоскоординированные многоэтапные атаки, которые сочетают законные системные инструменты с уникальным вредоносным ПО для проникновения в сети, поддержания устойчивости и обхода систем обнаружения и реагирования на конечные точки (EDR).

Согласно подробному анализу, проведенному исследователями Trend Micro, эти злоумышленники нацелены на известные организации в Азии, Европе и США, уделяя особое внимание секторам финансовых услуг, производства, развлечений и технологий.

Атаки часто осуществляются в непиковые часы, чтобы свести к минимуму обнаружение, используя такие инструменты, как PSExec для горизонтального перемещения, AnyDesk для удаленного доступа и клавиатурные шпионы для сбора учетных данных, одновременно извлекая данные через Google Drive.

Такой подход «выживая за счет земли» (LotL) позволяет легко интегрировать вредоносные действия с обычными ИТ-операциями, позволяя злоумышленникам создавать привилегированные учетные записи, сбрасывать пароли и повторно активировать административные профили по умолчанию с помощью собственных утилит Windows, таких как net.exe.

Устойчивость дополнительно обеспечивается за счет запланированных задач и вредоносных служб, маскирующихся под легитимные процессы, такие как svchost.exe, которые выполняют пакетные скрипты из скрытых каталогов, таких как %ProgramData%\Update\, для развертывания полезных нагрузок, включая клавиатурные шпионы и саму программу-вымогатель.

Кампании по вымогательству Crypto24

Согласно отчету , цепочка атаки начинается с разведки, где скрипты, такие как 1.bat, используют команды WMIC для перечисления разделов диска, физической памяти, локальных учетных записей пользователей и членства в группах, предоставляя злоумышленникам полный профиль системы для целенаправленной эксплуатации.

Затем следует повышение привилегий с использованием runas.exe и PSExec для запуска команд с повышенными привилегиями и добавлением вновь созданных пользователей в группы «Администраторы» и «Пользователи удаленного рабочего стола».

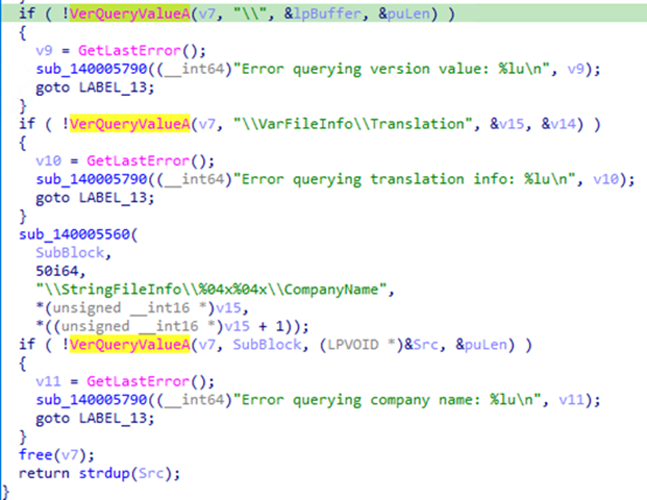

Обход защиты достигает продвинутого уровня с помощью специализированной версии RealBlindingEDR, инструмента с открытым исходным кодом, который отключает обратные вызовы EDR путем загрузки уязвимых драйверов, таких как WdFilter.sys или MpKslDrv.sys, специально нацеленных на продукты таких поставщиков, как Trend Micro, Kaspersky и Bitdefender.

Этот инструмент, обнаруженный в таких путях, как %USERPROFILE%\AppData\Local\Temp\Low\AVB.exe, фильтрует обратные вызовы на основе метаданных компании, демонстрируя глубокие познания злоумышленников в области стеков безопасности.

Боковое перемещение использует удаленные службы, включая RDP через изменения реестра и правила брандмауэра, в то время как такие инструменты, как сканеры IP-адресов, идентифицируют дополнительные конечные точки.

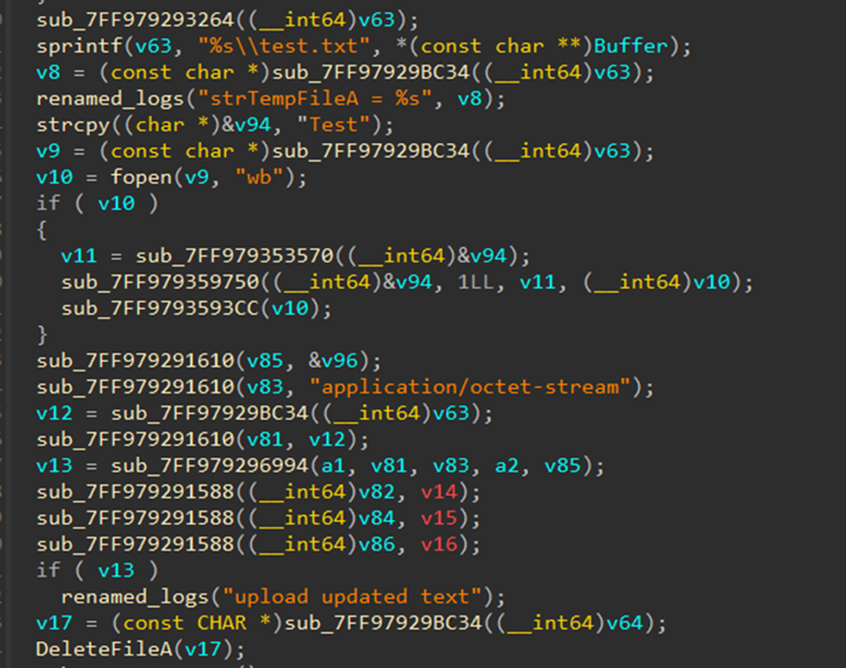

Доступ с учетными данными подразумевает развертывание WinMainSvc.dll в качестве службы кейлоггера, которая фиксирует нажатия клавиш, регистрирует управляющие клавиши и загружает данные на Google Диск с помощью вызовов API WinINet после проверки функциональности с помощью тестовых файлов.

На более поздних этапах злоумышленники исправляют termsrv.dll, чтобы разрешить несколько сеансов RDP , устанавливают TightVNC для расширенного удаленного управления и пытаются внедрить программу-вымогатель через службы MSRuntime.dll.

Если первоначальные запуски блокируются решениями безопасности, злоумышленники прибегают к использованию легитимных деинсталляторов, таких как XBCUninstaller.exe, через gpscript.exe из сетевых папок, выявляя эксплуатацию уязвимостей после взлома, а не присущие им уязвимости.

Кульминацией этой последовательности является шифрование и записки с требованием выкупа, которым часто предшествуют кража данных и слежка.

Защитные рекомендации

Чтобы противостоять таким адаптивным угрозам, организациям необходимо отдавать приоритет надежным конфигурациям безопасности, включая включение функций самозащиты агентов для предотвращения несанкционированного доступа к агентам EDR и соблюдение принципа наименьших привилегий.

Внедрение концепции Zero Trust с постоянной проверкой доступа, а также регулярными проверками привилегированных учетных записей, запланированных задач и создания служб может нарушить механизмы устойчивости.

Крайне важно ограничить использование RDP и удаленных инструментов, обеспечить многофакторную аутентификацию (MFA) и отслеживать аномальное использование LOLBins, таких как sc.exe или reg.exe.

Сохранение резервных копий в автономном режиме, обеспечение использования актуальных решений безопасности и обучение пользователей рискам фишинга еще больше укрепляют защиту.

Быстрое реагирование на инциденты, включая упреждающий поиск таких компрометирующих факторов, как необычный исходящий трафик в облачные сервисы, по-прежнему имеет решающее значение для сокращения длительных периодов ожидания, которые позволяют проводить масштабную разведку и кражу данных в операциях Crypto24.

Поскольку группировки, занимающиеся распространением программ-вымогателей, изучают и обходят средства защиты, гибкая адаптация мер кибербезопасности становится обязательным условием для обеспечения устойчивости предприятий.