Как ShinyHunters взломали Google, Adidas, Louis Vuitton и других в продолжающейся кампании по атаке на Salesforce

Gurd 14/08/2025 0

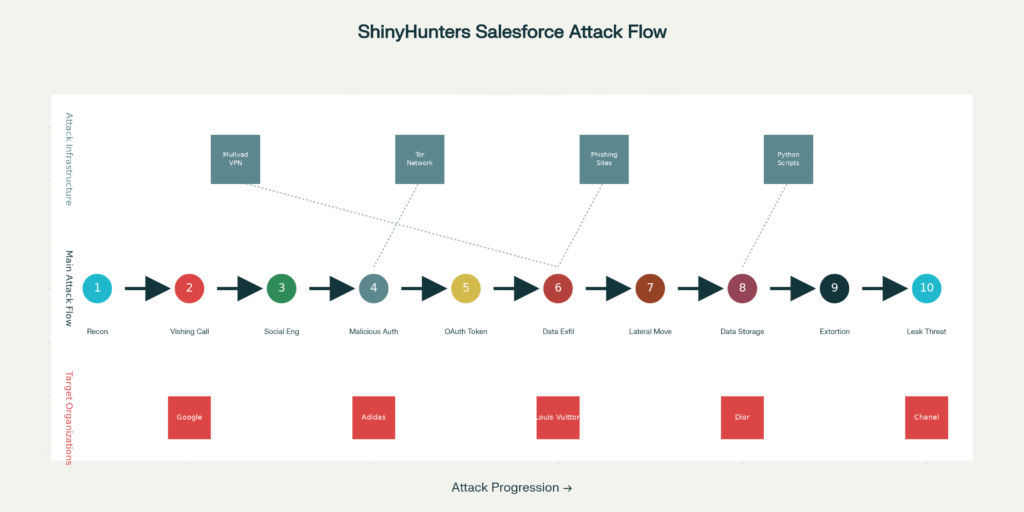

В 2025 году сфера кибербезопасности стала свидетелем сложной и непрерывной кампании атак, в ходе которой были успешно скомпрометированы такие крупные корпорации, как Google, Adidas, Louis Vuitton и многие другие известные организации.

Этот всесторонний технический анализ показывает, как печально известная киберпреступная группировка ShinyHunters , очевидно, в сотрудничестве со Scattered Spider, осуществила одну из самых успешных кампаний социальной инженерии, нацеленных на платформы управления взаимоотношениями с клиентами (CRM) Salesforce.

Кампания представляет собой значительный шаг вперед в развитии сложности атак, сочетая традиционные методы голосового фишинга с передовыми злоупотреблениями OAuth и эксплуатацией API для достижения постоянного доступа и масштабной утечки данных в различных отраслях.

Атрибуция фоновых данных и источника угрозы

Эволюция от похитителей баз данных до социальных инженеров

ShinyHunters появилась в 2020 году как финансово мотивированная киберпреступная группировка, изначально сосредоточенная на традиционной краже учетных данных и несанкционированном доступе к базам данных.

Группа приобрела известность из-за громких утечек данных, затронувших крупнейшие платформы, включая Tokopedia (91 миллион записей), Microsoft GitHub (500 ГБ данных) и AT&T (более 70 миллионов записей).

Помимо операций по краже данных, ShinyHunters зарекомендовала себя как ключевой игрок в экосистеме киберпреступности, выполняя функции администраторов популярных хакерских форумов, включая несколько версий BreachForums.

После ареста нескольких предполагаемых участников в июне 2024 года группировка ShinyHunters сохраняла относительную бездеятельность вплоть до своего резкого возрождения в июне 2025 года с принципиально измененной тактикой, методами и процедурами (TTP).

Группа по анализу угроз Google (GTIG) отслеживает текущую деятельность кампаний под обозначениями UNC6040 (первичные действия по взлому) и UNC6240 (операции по вымогательству), хотя операторы постоянно заявляют о своей принадлежности к бренду ShinyHunters.

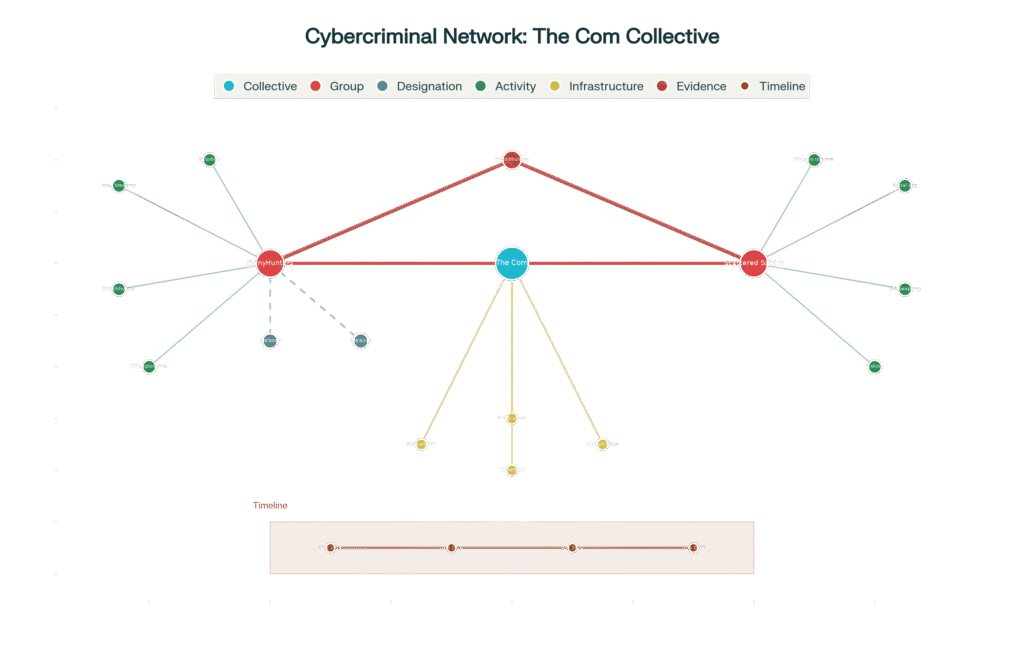

Подозреваемое сотрудничество с Scattered Spider

Убедительные косвенные доказательства свидетельствуют об активном сотрудничестве ShinyHunters и Scattered Spider , искусного англоязычного сообщества киберпреступников, известного своими навыками социальной инженерии. Эта теория сотрудничества подтверждается несколькими ключевыми признаками.

Тактическая конвергенция : Текущая кампания ShinyHunters демонстрирует заметное использование характерных методов Scattered Spider, включая узконаправленный голосовой фишинг , шаблоны подмены доменов и методы обфускации VPN.

Перекрытие инфраструктуры : анализ регистрации доменов выявляет общие характеристики инфраструктуры, включая схожие соглашения об именовании (ticket-companyname[.]com), общих регистраторов (GMO Internet) и замаскированные серверы имен Cloudflare.

Доказательства атрибуции : Пользователь BreachForums с псевдонимом-гибридом «Sp1d3rhunters» появился в мае 2024 года, заявив, что обе группы «являются одинаковыми» и «всегда были одинаковыми», а затем слил данные, ранее приписываемые ShinyHunters.

Обе группы демонстрируют связи с «The Com» — слабо организованным сообществом англоговорящих киберпреступников, занимающихся разнообразной незаконной деятельностью, включая подмену SIM-карт , захват аккаунтов, кражу криптовалюты и более экстремальные виды преступной деятельности.

Методология технической атаки

Первоначальный доступ: операции голосового фишинга (вишинга)

Цепочка атак начинается со сложных кампаний голосового фишинга, нацеленных на сотрудников с соответствующими разрешениями Salesforce . Злоумышленники выдают себя за сотрудников внутренней ИТ-поддержки, используя несколько методов социальной инженерии:

Фаза разведки : Злоумышленники проводят обширный сбор разведывательной информации из открытых источников, собирая контактную информацию сотрудников из LinkedIn, каталогов компаний и общедоступных источников, чтобы выявить особо важные цели с правами администратора Salesforce.

Инициирование вызова : Злоумышленники инициируют звонки, используя поддельные идентификаторы вызывающих абонентов, программы для изменения голоса и профессионально озвученные скрипты, сообщая о срочных проблемах, связанных с Salesforce, требующих немедленного решения. В некоторых кампаниях используются автоматизированные телефонные системы с предварительно записанными сообщениями и интерактивными меню для сбора дополнительной информации перед соединением с реальными операторами.

Установление доверия : подход социальной инженерии использует внутренние доверительные отношения между сотрудниками и ИТ-поддержкой, используя срочность и авторитет для обхода обычных процедур проверки.

Злоупотребление OAuth: авторизация вредоносного подключенного приложения

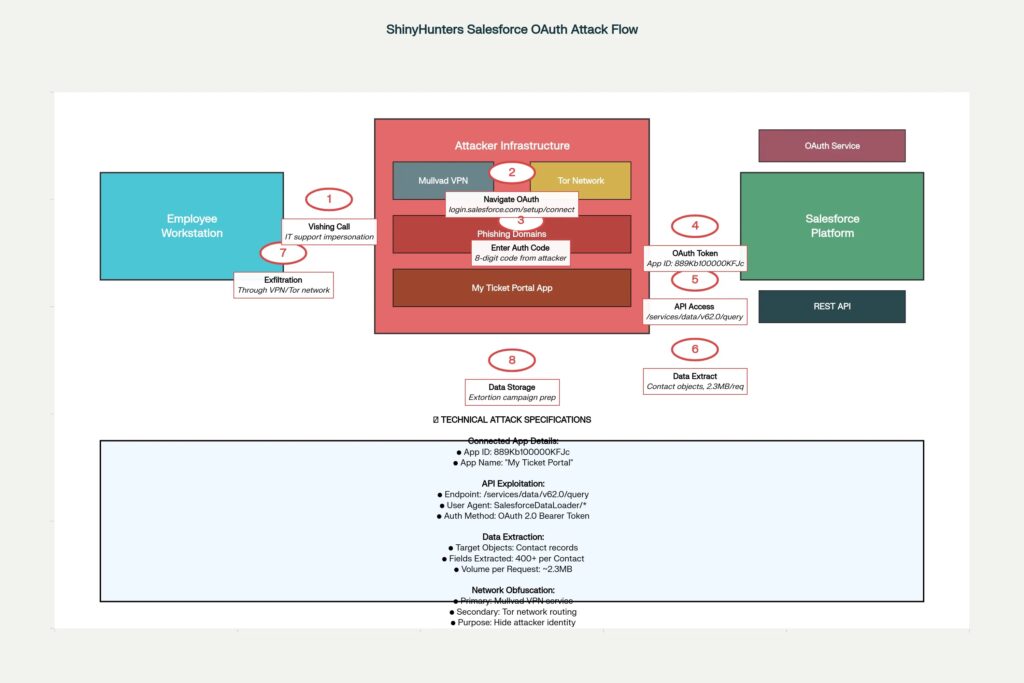

Основная техническая атака направлена на манипулирование механизмом авторизации подключенных приложений Salesforce на основе OAuth:

Манипуляция настройкой подключенного приложения : во время звонков с использованием вишинга злоумышленники направляют жертв на страницу авторизации подключенного приложения Salesforce (обычно login.salesforce.com/setup/connect), предлагая им авторизовать то, что выглядит как легитимное программное обеспечение.

Развертывание вредоносного приложения : Злоумышленники используют модифицированные версии легитимного приложения Salesforce Data Loader, часто заменив их на вводящие в заблуждение названия, например, «Портал моих заявок», чтобы использовать их в целях социальной инженерии. Эти приложения запрашивают широкие API-разрешения, включая возможности экспорта данных.

8-значный код авторизации : жертвы вводят предоставленные злоумышленником 8-значные коды авторизации, непреднамеренно предоставляя постоянные токены OAuth с расширенными правами доступа к API. Этот процесс обходит требования многофакторной аутентификации и устанавливает долгосрочный доступ без активации стандартных оповещений безопасности.

Идентификатор подключенного приложения : анализ журналов мониторинга событий Salesforce выявил вредоносный идентификатор подключенного приложения 889Kb100000KFJc, связанный с подозрительной деятельностью по краже данных. Этот идентификатор относится к неавторизованным приложениям, выполняющим большие объемы запросов к данным в нескольких организациях-жертвах.

Эксфильтрация данных: эксплуатация API и автоматизация

После установления доступа OAuth злоумышленники применяют сложные методы извлечения данных:

Эксплуатация REST API : Злоумышленники используют законную конечную точку REST API Salesforce /services/data/v62.0/queryдля выполнения массовых запросов SOQL (язык объектных запросов Salesforce), нацеленных на высокоценные объекты данных.

Скрипты автоматического извлечения : GTIG наблюдал эволюцию от легитимных приложений Data Loader к специализированным скриптам Python, выполняющим аналогичные функции, но с расширенными возможностями автоматизации. Эти скрипты обеспечивают быстрое извлечение больших объемов данных, имитируя легитимные шаблоны использования API.

Объём данных и выбор цели : каждый запрос на извлечение обычно извлекает около 2,3 МБ данных, при этом атаки фокусируются на объектах Contact, содержащих более 400 полей на запись. Злоумышленники демонстрируют глубокое понимание структур данных Salesforce, нацеливаясь на базы данных клиентов, персональные данные (PII) и бизнес-аналитику.

Обфускация трафика : все попытки кражи данных осуществляются через IP-адреса Mullvad VPN и сети Tor, что затрудняет атрибуцию и позволяет избежать обнаружения. Этот многоуровневый подход к обфускации значительно затрудняет реагирование на инциденты и проведение криминалистического анализа.

Горизонтальное перемещение и эскалация привилегий

После первоначального взлома Salesforce злоумышленники часто пытаются осуществить горизонтальное перемещение на смежные облачные платформы:

Сбор учетных данных : используя собранные учетные данные и токены OAuth, злоумышленники получают доступ к интегрированным платформам, включая Okta, Microsoft 365 и Meta Workplace.

Кроссплатформенный доступ к данным : злоумышленники используют отношения единого входа (SSO) и общие механизмы аутентификации для доступа к репозиториям SharePoint, системам электронной почты и дополнительным хранилищам данных.

Повышение привилегий : с помощью социальной инженерии и манипуляции учетными данными злоумышленники могут повысить привилегии доступа в целевых организациях, потенциально получив административные права для дополнительных систем.

Комплексные тактики, методы и процедуры (КТП)

В следующей таблице представлено подробное сопоставление наблюдаемых TTP ShinyHunters с фреймворком MITRE ATT&CK :

| Тактика | Идентификатор техники | Название техники | Описание | Наблюдаемое поведение |

|---|---|---|---|---|

| Разведка | Т1589.001 | Соберите информацию о личности жертвы: учетные данные | Сбор учетных данных и контактной информации целевых сотрудников для вишинговых кампаний | Поиск целевых сотрудников через LinkedIn и каталоги компаний |

| Разведка | Т1589.002 | Соберите информацию о личности жертвы: адреса электронной почты | Сбор адресов электронной почты сотрудников целевой организации | Сбор корпоративных адресов электронной почты из общедоступных источников |

| Первоначальный доступ | Т1566.004 | Фишинг: голосовой фишинг | Голосовые фишинговые звонки от имени сотрудников ИТ-поддержки с целью обмана жертв | Выдавая себя за внутреннюю ИТ-поддержку с помощью убедительной социальной инженерии |

| Первоначальный доступ | Т1078.004 | Действительные учетные записи: облачные учетные записи | Злоупотребление законными учетными записями Salesforce с помощью социальной инженерии | Использование скомпрометированных учетных записей пользователей с соответствующими разрешениями Salesforce |

| Первоначальный доступ | Т1199 | Доверительные отношения | Использование доверительных отношений между пользователями и ИТ-поддержкой посредством телефонных звонков | Использование внутреннего доверия в отношениях ИТ-поддержки |

| Исполнение | Т1059.006 | Интерпретатор команд и сценариев: Python | Пользовательские скрипты Python заменяют Salesforce Data Loader для автоматизированной эксфильтрации | Развертывание пользовательских скриптов Python для автоматизированного массового извлечения данных |

| Упорство | Т1098.001 | Манипулирование учетной записью: дополнительные учетные данные в облаке | Создание вредоносных приложений OAuth, замаскированных под легитимные инструменты Salesforce | Регистрация приложений под названием «Мой портал билетов» для создания видимости легитимности |

| Доступ к учетным данным | Т1528 | Украсть токен доступа приложения | Кража токенов OAuth через авторизацию вредоносного подключенного приложения | Получение постоянного доступа к API через авторизацию приложения OAuth |

| Доступ к учетным данным | Т1621 | Генерация запроса многофакторной аутентификации | Обман пользователей с целью одобрения запросов MFA во время вишинговых звонков | Запрос одобрения МИД во время поддельных звонков в службу ИТ-поддержки |

Индикаторы компрометации (IoC)

| Тип IoC | Индикатор | Категория | Описание | Уверенность | Первое наблюдение | Статус |

|---|---|---|---|---|---|---|

| Адрес электронной почты | shinycorp@tuta[.]com | Коммуникация | Основное электронное письмо, используемое UNC6240 для вымогательства | Высокий | 2025-06-01 | Активный |

| Адрес электронной почты | shinygroup@tuta[.]com | Коммуникация | Вторичный адрес электронной почты, используемый злоумышленниками для вымогательства | Высокий | 2025-06-01 | Активный |

| Домен | панель управления-salesforce[.]com | Инфраструктура | Активный фишинговый домен, размещающий поддельные страницы входа в Salesforce | Высокий | 2025-08-01 | Активный |

| Домен | ticket-dior[.]com | Инфраструктура | Фишинговый домен, выдающий себя за Dior, для атак с билетами | Высокий | 2025-06-20 | Неактивный |

| Домен | билет-lvmh[.]com | Инфраструктура | Фишинговый домен, нацеленный на LVMH с темой билетного портала | Высокий | 2025-06-20 | Неактивный |

| Домен | ticket-louisvuitton[.]com | Инфраструктура | Домен, выдающий себя за Louis Vuitton, для сбора учетных данных | Высокий | 2025-06-20 | Неактивный |

| Домен | ticket-nike[.]com | Инфраструктура | Фишинговый домен, нацеленный на Nike с темой панели управления билетами | Высокий | 2025-06-26 | Неактивный |

| Домен | ticket-audemarspiguet[.]com | Инфраструктура | Домен, выдающий себя за Audemars Piguet для социальной инженерии | Высокий | 2025-06-20 | Неактивный |

| Домен | *-my-salesforce[.]com | Модель инфраструктуры | Шаблон для фишинговых доменов Salesforce, специфичных для компании | Середина | 2025-06-01 | Активный |

| Домен | *-ticket[.]com | Модель инфраструктуры | Шаблон для фишинга с использованием билетов, нацеленного на люксовые бренды | Середина | 2025-06-01 | Активный |

| Идентификатор подключенного приложения | 889Kb100000KFJc | Приложение | В журналах Salesforce обнаружен вредоносный идентификатор подключенного приложения | Высокий | 2025-06-15 | Заблокировано |

| Пользовательский агент | SalesforceDataLoader/* | Сеть | Строка пользовательского агента, связанная с вредоносными вариантами загрузчика данных | Середина | 2025-06-01 | Контролируется |

| Конечная точка API | /services/data/v62.0/query | Сеть | Конечная точка Salesforce REST API, используемая для массовых запросов к данным | Высокий | 2025-06-01 | Контролируется |

| Диапазон IP-адресов | Диапазоны IP-адресов Mullvad VPN | Сеть | VPN-сервис, используемый для сокрытия трафика и обеспечения анонимности | Середина | 2025-06-01 | Активный |

Аналитикам по безопасности следует отслеживать следующий комплексный набор показателей, связанных с кампанией ShinyHunters Salesforce:

Анализ воздействия на жертву

Кампания затронула организации из разных секторов промышленности, подтвержденные и предполагаемые жертвы охватывают сферы технологий, предметов роскоши, авиации, страхования и розничной торговли:

| Организация | Промышленность | Дата нарушения | Статус подтверждения | Данные скомпрометированы | Ответные действия |

|---|---|---|---|---|---|

| Технология | Июнь 2025 г. | Подтверждено Google | Контактная информация для представителей малого и среднего бизнеса, названия компаний, номера телефонов | Доступ прекращен, клиенты уведомлены, анализ завершен | |

| Адидас | Розничная торговля/Мода | Июль 2025 г. | Отчеты СМИ | Данные клиентов, внутренние коммуникации | Расследование продолжается, меры безопасности приняты. |

| Луи Виттон (LVMH) | Предметы роскоши | Июль 2025 г. | Отчеты СМИ | Базы данных клиентов, PII | Расследование нарушений, уведомление клиентов |

| Диор (LVMH) | Предметы роскоши | Июль 2025 г. | Отчеты СМИ | Записи клиентов, данные о транзакциях | Активизировано реагирование на инциденты, проведен криминалистический анализ |

| Шанель | Предметы роскоши | Август 2025 г. | Отчеты СМИ | База данных клиентов США | Раскрытие информации об утечке данных, оповещения клиентов |

| Qantas Airways | Авиация | Июль 2025 г. | Отчеты СМИ | Данные о пассажирах, информация о бронировании | Оплата произведена, расследование продолжается |

| Альянс Жизнь | Страхование | Июль 2025 г. | Отчеты СМИ | Информация о страхователе | Обзор безопасности, обновления политики |

| Cisco Systems | Технология | Июнь 2025 г. | Отчеты СМИ | Внутренние коммуникации, данные клиентов | Сдерживание инцидентов, усиление безопасности |

Подтвержденные громкие нарушения

Google (июнь 2025 г.) : Google подтвердила взлом корпоративного экземпляра Salesforce, содержащего контактную информацию малых и средних предприятий. По имеющимся данным, был получен доступ примерно к 2,55 миллионам записей, включая названия компаний, номера телефонов и рекламные заметки. Google оперативно отреагировала, прекратив доступ злоумышленников и завершив рассылку уведомлений клиентам к 8 августа 2025 г.

LVMH Luxury Brands : атакам подверглись несколько дочерних компаний LVMH, включая Louis Vuitton, Dior и Tiffany & Co. Данные регистрации доменов свидетельствуют о наличии фишинговой инфраструктуры с использованием билетов, нацеленной конкретно на эти бренды в период с 20 по 30 июня 2025 года, что совпало с зарегистрированными утечками данных.

Авиационный сектор : Qantas Airways, как сообщается, выплатила 4 биткоина (около 400 000 долларов США) за предотвращение утечки данных, в то время как Air France-KLM также подверглась подтверждённым утечкам. Эти атаки демонстрируют эффективность кампании в отношении международных авиационных компаний с обширными базами данных клиентов.

Вымогательство и монетизация

Кампания ShinyHunters использует модель отложенного вымогательства, когда требования выкупа поступают через несколько недель или месяцев после первоначальной кражи данных. Ключевые характеристики включают:

Суммы выкупа : требования варьируются от 4 биткойнов (~400 000 долларов США) до 20 биткойнов (~2,3 миллиона долларов США), при этом Google получила самый высокий заявленный выкуп (хотя злоумышленники утверждают, что это шутка).

Подготовка места утечки данных : GTIG предупреждает, что ShinyHunters, возможно, готовится ужесточить тактику, запустив специальный сайт утечки данных (DLS) для усиления давления на жертв.

Анализ инфраструктуры и шаблоны доменов

Комплексный анализ вредоносной инфраструктуры выявил скоординированные схемы регистрации доменов, подтверждающие приписывание этой кампании ShinyHunters в сотрудничестве со Scattered Spider:

Фишинговые домены с тематикой билетов

Исследователи ReliaQuest выявили несколько вредоносных доменов, зарегистрированных в период с июня по август 2025 года, которые имели одинаковые шаблоны именования:

LVMH Targeting : ticket-lvmh[.]com, ticket-dior[.]com, ticket-louisvuitton[.]com (зарегистрирован 20-30 июня 2025 г.)

Extended Targeting : ticket-nike[.]com, ticket-audemarspiguet[.]com (зарегистрирован в июне 2025 г.)

Salesforce Impersonation : dashboard-salesforce[.]com (зарегистрирован 1 августа 2025 г., активно размещает фишинговые страницы)

Характеристики реестра

Все выявленные вредоносные домены имеют общие индикаторы инфраструктуры:

Регистратор : GMO Internet постоянно используется во вредоносной инфраструктуре.

Шаблоны электронной почты : Временные адреса регистрантов с использованием домена mailshan[.]com.

Конфигурация DNS : Серверы имён, замаскированные Cloudflare, для сокрытия реальной инфраструктуры хостинга.

Наборы для фишинга : На доменах размещаются фишинговые страницы под брендом Okta, имитирующие легитимные порталы единого входа (SSO).

Технические меры противодействия и стратегии обнаружения

Специальные средства защиты Salesforce

Организациям необходимо внедрить комплексные меры по усилению безопасности Salesforce:

Управление подключенными приложениями : ограничьте доступ к важным разрешениям, включая «Включение API» и «Управление подключенными приложениями», только для необходимого административного персонала. Регулярно проводите аудит авторизованных подключенных приложений и удаляйте неиспользуемые или подозрительные записи.

Список разрешённых IP- адресов: применение ограничений IP-адресов для профилей пользователей и политик связанных приложений для предотвращения доступа с неожиданных или некорпоративных IP-адресов. Эта мера направлена на противодействие методам обфускации на основе VPN, наблюдаемым в ходе кампании.

Мониторинг событий : разверните Salesforce Shield с политиками безопасности транзакций для мониторинга больших загрузок данных и необычных шаблонов активности API. Автоматические оповещения должны срабатывать при массовых запросах к объектам Contact, превышающих нормальные показатели использования.

Управление OAuth : внедрите строгие процессы утверждения для установок подключенных приложений, потенциально разрешая список известных безопасных приложений, чтобы предотвратить несанкционированную выдачу разрешений OAuth.

Обнаружение и мониторинг

Центры обеспечения безопасности должны реализовать следующие возможности обнаружения:

Поведенческий анализ : отслеживайте необычные объёмы запросов REST API, в частности, массовые запросы к объектам Contact, возвращающие данные одинакового размера (~2,3 МБ). Установите базовые показатели для нормального использования API и оповещайте о статистических аномалиях.

Анализ сетевого трафика : обнаружение подключений к диапазонам IP-адресов Mullvad VPN и выходным узлам Tor из корпоративных сетей. Корреляция использования VPN с активностью API Salesforce должна повлечь за собой немедленное расследование.

Индикаторы социальной инженерии : отслеживайте необычные 8-значные коды авторизации в журналах Salesforce и исследуйте авторизации приложений OAuth с неизвестных IP-адресов.

Доменная разведка : реализация автоматизированного мониторинга вновь зарегистрированных доменов на основе наблюдаемых шаблонов (ticket-companyname[.]com, companyname-salesforce[.]com) для определения целевой инфраструктуры.

Атака ShinyHunters на Salesforce представляет собой одну из самых сложных и успешных операций социальной инженерии, наблюдавшихся за последние годы, в ходе которой были успешно скомпрометированы десятки известных организаций из различных отраслей.

Предполагаемое сотрудничество ShinyHunters и Scattered Spider привело к появлению гибридного злоумышленника с расширенными возможностями, сочетающего традиционный опыт кражи данных с передовыми методами социальной инженерии.

Техническая сложность кампании заключается не в новых методах эксплуатации, а в умелом сочетании человеческой психологии, легитимных функций платформы и передовых методов запутывания.

Злоупотребляя механизмами OAuth и эксплуатируя доверительные отношения, злоумышленники получили постоянный доступ к конфиденциальным данным клиентов во многих организациях, обходя традиционные технические средства контроля безопасности.

Для специалистов по кибербезопасности эта кампания подчёркивает важнейшую роль человеческого фактора в архитектуре безопасности. Хотя технические средства контроля остаются необходимыми, даже самые сложные средства защиты оказываются неэффективными, когда пользователей можно заставить авторизовать вредоносные приложения с помощью убедительной социальной инженерии.

Организациям необходимо принять комплексные стратегии защиты, сочетающие ограничительное управление OAuth, расширенное обучение пользователей, мониторинг поведения и возможности реагирования на инциденты, специально разработанные для противодействия угрозам социальной инженерии.

Продолжающееся развитие этой кампании, потенциальные усилия по срыву деятельности правоохранительных органов и предполагаемое расширение операций по распространению программ-вымогателей потребуют постоянной бдительности и принятия адаптивных мер безопасности во всех секторах промышленности.