Pentest award — отраслевая награда для специалистов по тестированию на проникновение, которую ежегодно вручает компания «Авилликс», которая специализируется на сложных и уникальных проектах по оценке рисков информационной безопасности, анализу защищенности информационных систем и ИТ-инфраструктуры. Основная задача премии — выделить лучших специалистов и показать их вклад в развитие российского пентеста.

В этом году мероприятие прошло уже в третий раз. Как отмечают организаторы, с каждым годом появляется больше номинаций, участников и партнеров, что позволяет сообществу развиваться, делиться опытом и находить новые рабочие инсайты.

Заявка на участие в Pentest award — это рассказ о лучшем пентест-проекте в свободной форме. От участников не требуется раскрывать эксплоиты: любые шаги в цепочке эксплуатации могут быть полностью анонимны, а детали остаться скрыты. Важен сам подход и идея.

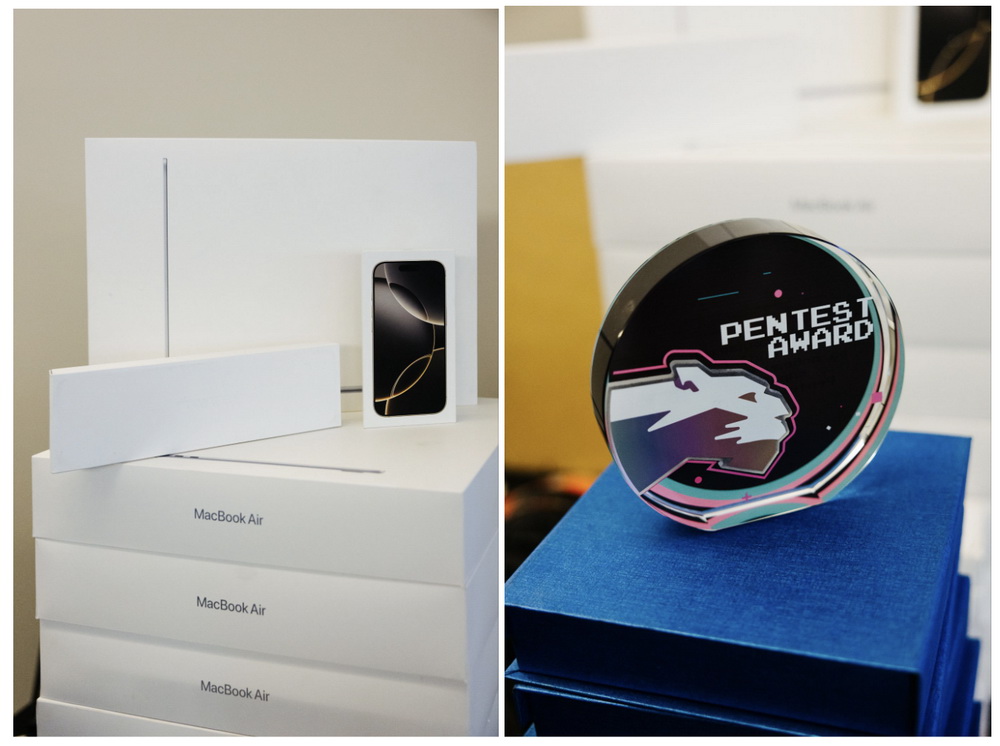

Главным призом за победу была стеклянная именная статуэтка, MacBook, билеты на конференцию OFFZONE и, конечно, максимальный почет сообщества этичных хакеров. За вторые и третьи места победили получили iPhone и смарт-часы.

Номинация «Пробив WEB»

В этой номинации соревнуются за мастерство идентификации и эксплуатации уязвимостей в веб-сервисах, API и других компонентах веб-приложений. Оценивается глубина анализа, сложность обнаруженных технических и логических уязвимостей. Особое внимание уделяется уникальным и ранее не известным уязвимостям.

Победители

- 1 место: hunter — «RainLoop: от шелла через аттач, до кэша в инбоксе».

- 2 место: dan_bogom — «It’s just XSS, don’t worry».

- 3 место: zerodivisi0n — «Уязвимость удаленного выполнения кода через инъекцию аргументов exiftool».

Рейтинги остальных финалистов

- oleg_ulanoff — 262

- A32s51 — 259

- kiriknik — 257

- baksist — 242

- Nmikryukov — 219

- Oki4_Doki & VlaDriev — 210

- alexxandr7 — 207

Номинация «Пробив инфраструктуры»

Призеров этой номинации награждают за выдающиеся достижения в тестировании на проникновение и эксплуатации уязвимостей сетевой инфраструктуры, включая сетевые устройства, сетевые сервисы и IoT-устройства. В фокусе — сложность и оригинальность подходов к обнаружению уязвимостей, приводящих к компрометации сетевой инфраструктуры с незначительным взаимодействием веб-компонентов.

Победители

- 1 место: Михаил Сухов (Im10n) — «Ресерч FreeIPA, как DCSync привел к CVE-2025-4404».

- 2 место: Георгий Геннадьев (D00Movenok) — «Реверс и обход механизмов защиты VPN-клиента и взятие домена встроенными средствами Windows на ограниченной BYOD RDG машине».

- 3 место: irabva — «Пентест крупной промышленной компании».

Рейтинги остальных финалистов

- VeeZy — 289

- Cyber_Ghst — 274

- AY_Serkov — 273

- Im10n — 261

- Alevuc — 256

- dontunique — 241

Номинация «Мобильный разлом: от устройства до сервера»

В этой номинации оценивается мастерство поиска уязвимостей и технических недостатков мобильных устройств, их операционных систем, клиентских приложений и взаимодействия с внешними сервисами (включая как традиционные смартфоны и планшеты, так и носимые устройства).

Особое внимание уделяется подходам, которые учитывают особенности мобильных платформ (iOS, Android и других), их API, взаимодействие с ОС, устройством и серверной инфраструктурой. В фокусе номинации — глубина анализа, сложность обнаруженных уязвимостей и новизна подходов к эксплуатации.

Победители

- 1 место: Сергей Арефьев — «Цепочка уязвимостей, позволяющая обойти локальную авторизацию, получить API-токены и записывать файлы на устройство».

- 2 место: mr4nd3r5on — «1-click ATO from mobile app».

- 3 место: Георгий Кумуржи (Russian_OSlNT) — «Доступ к корпоративным веб-ресурсам организации из Интернета от лица произвольного работника с помощью эксплуатации уязвимого API корпоративного мобильного приложения».

Рейтинги остальных финалистов

- Nmikryukov — 201

- mad3e7cat — 186

- Byte_Wizard — 172

Номинация «Девайс»

В этой номинации награждают за выдающиеся достижения в области анализа уязвимостей и исследования технических недостатков, обнаруженных в разнообразных устройствах, прошивках и окружении. Основное внимание уделяется устройствам, которые активно задействованы в ИТ-процессах организаций, включая контроллеры, мобильные устройства, банкоматы, камеры, МФУ и так далее.

Победители

- 1 место: Александр Козлов и Сергей Ануфриенко авторы двух победивших кейсов — «Тачка на прокачку: RCE в ГУ вашего автомобиля» и «RCE в телематическом блоке автомобиля всего за одно SMS-сообщение».

- 2 место: Владимир Кононович (DrMefistO) — «Вскрытие домофона».

- 3 место: k3vg3n — «Цепочка уязвимостей в китайской компании».

Рейтинги остальных финалистов

- bearsec — 165

- N3tn1la — 148

Номинация «Раз bypass, два bypass»

Участники этой номинации должны были продемонстрировать самый красивый обход средств защиты информации.

Победители

- 1 место: Артемий Цецерский — «Time(less)-LAPS: сохранение анонимного доступа к паролям локальных админов на протяжении всего проекта».

- 2 место: SmartGlue — «Long Way: From Sandbox to Anti-Forensics With Love».

- 3 место: Human1231 — «Security bypass через WFР».

Рейтинги остальных финалистов

- Alevuc — 220

- vanja_b — 203

- Sol1v — 199

- tatutovich — 197

- VeeZy — 172

Номинация «Ловись рыбка»

Здесь оценивались самый оригинальный фишинг или попытка засоциалить сотрудников. Учитывалось всё: нагрузка, текст фишинга и использование нестандартных инструментов.

Победители

- 1 место: Георгий Кумуржи (Russian_OSlNT) — «Evilginx2 и телеграмм-бот».

- 2 место: Alevuc и Maledictos — «Когда CRM — твой враг, а телеграм зло во плоти».

- 3 место: Артем Метельков — «Фишинг через supply chain».

Рейтинги остальных финалистов

- Oki4_Doki — 172

- p4n4m44v4k4d4 — 124

Номинация «Hack the logic»

В этой категории оценивалось обнаружение самых топовых логических багов.

Победители

- 1 место: Григорий Прохоров — «Race Condition (Состояние гонки)».

- 2 место: Олег Лабынцев (OkiDoki) — «Уязвимость в платежной логике: реальное списание средств клиента по поддельным данным (оплата на произвольный договор без валидации данных) + массовая генерация чеков об оплате».

- 3 место: dan_bogom — «Client-side Backdoor in Real Cloud Storage Apps».

Рейтинги остальных финалистов

- AndrewYalta — 169

- crusher404 — 166

- w8boom — 165

- shdwpwn — 165

- iSavAnna — 162

- k3vg3n — 160

- matr0sk — 155

Номинация «Out of scope»

В этой номинации участники демонстрировали находки и открытия в области наступательной кибербезопасности, которые выходят за рамки других номинаций, включая собственные инструменты, исследования, методологии и любые другие значимые достижения в сфере ИБ.

Победители

- 1 место: dmarushkin — «Охота на IDOR-ов»

- 2 место: s0i37 — «Google в локальной сети»

- 3 место: VlaDriev, Levatein, N4m3U53r — «BloodHound»

Рейтинги остальных финалистов

- andreukuznetsov — 58

- ValMor1251 — 58

- mr4nd3r5on — 55

- wearetyomsmnv — 53

- Russian_OSlNT — 53

- zavgorof — 52

- r0binak — 49

«За три года доверие к Pentest award выросло. Увеличилось количество заявок и качество предлагаемых ресерчей. Гордимся каждым кто, явил миру свои наработки, это очень важно и полезно для всего сообщества этичных хакеров. Особенно крутые те, кто попал в шорт-лист, это уже очень почетно», — резюмируют организаторы премии.

Запись трансляции церемонии награждения можно увидеть здесь.

Напоминаем, что работы победителей прошлого года были собраны в 308 номере «Хакера». А кейсы победителей Pentest award 2025 года появятся на страницах «Хакера» в ближайшее время. Первая публикация уже вышла сегодня: «DCShadow для FreeIPA. Как DCSync привел меня к новой CVE».