Взлом форума Leakzone раскрыл IP-адреса пользователей через незащищенную базу данных

Gurd 06/08/2025 0

Компания UpGuard обнаружила незащищенную базу данных Elasticsearch, содержащую более 22 миллионов записей веб-запросов, почти все из которых были связаны с Leakzone.net — известным форумом для обмена хакерскими инструментами, украденными учетными данными и другим незаконным контентом.

Незащищённый сервер был обнаружен 18 июля 2025 года в ходе планового сканирования интернета, проведённого исследовательской группой UpGuard . База данных не была аутентифицирована, что позволяло любому получить доступ к её содержимому без учётных данных. Каждая запись содержала подробную информацию об отдельных веб-запросах, включая:

- Домен назначения

- IP-адрес запрашивающей стороны

- Запросить размер

- Метаданные, такие как геолокация и информация об интернет-провайдере

Примечательно, что 95% записей указывали на трафик, направленный на Leakzone.net, а остальная часть была равномерно распределена по 280 другим доменам, включая такие сайты, как Accountbot.io.

Leakzone стал центральным узлом в развивающейся экосистеме форумов, посвящённых киберпреступности. Хотя предшественники, такие как Raid Forums и Breach Forums, были закрыты правоохранительными органами, Leakzone сохранил устойчивость. С момента своего появления в 2020 году сайт стал местом торговли скомпрометированными данными учётных записей, пиратским программным обеспечением и утилитами для взлома. Несмотря на общественное внимание и давление со стороны правоохранительных органов, он продолжает открыто работать в открытом доступе.

Сайт Leakzone

UpGuard

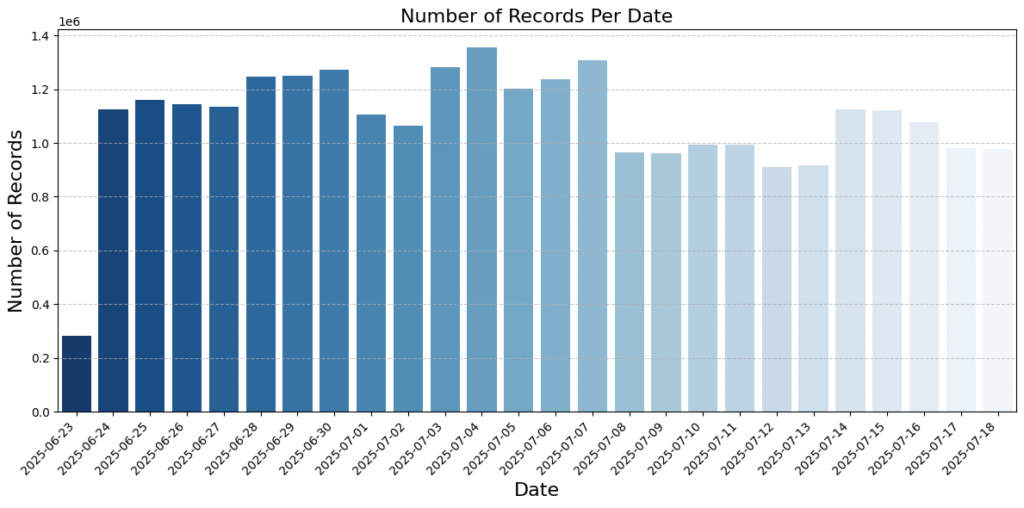

Чтобы подтвердить природу утечки, компания UpGuard создала учётную запись Leakzone и подтвердила, что её собственный IP-адрес присутствует в журналах, что доказывает, что записи точно отражают трафик сайта. Журналы охватывали трёхнедельный период с 25 июня до середины июля 2025 года, фиксируя около миллиона запросов в день медианным размером 2,8 КБ. Эти данные дают необычную возможность взглянуть на поведение пользователей, взаимодействующих с известной киберпреступной платформой.

Ежедневный объем открытых записей

UpGuard

Среди 185 000 уникальных IP-адресов в наборе данных многие не соответствовали отдельным пользователям. UpGuard обнаружил признаки использования методов обфускации: около 5% трафика направлялось через публичные прокси-серверы, а несколько IP-адресов были связаны с VPN-провайдерами, такими как Cogent Communications. Колоколообразное распределение частоты запросов выявило кластер интенсивно используемых выходных узлов VPN, что указывает на общую инфраструктуру, обычно используемую для анонимности.

Примечательно, что значительная часть трафика исходила от крупных провайдеров облачных услуг, включая Amazon Web Services, Google Cloud и Microsoft Azure. Это согласуется с тенденциями использования VPN, бот-скрапинга и использования облачных инструментов анонимизации. Трафик из Китая заметно отсутствовал, что позволяет предположить, что пользователи в регионах с ограниченным доступом используют зарубежные прокси-серверы для сокрытия своего местоположения. В некоторых случаях в журналах упоминались такие провайдеры, как Huawei Cloud, но с указанием местоположения серверов, например, в Сингапуре.

Дальнейший анализ показал, что 39% IP-адресов встречались в журналах лишь однажды. Эти разовые посещения, вероятно, представляют собой реальные клиентские IP-адреса пользователей, подключающихся без дополнительных мер конфиденциальности и, возможно, не осознающих, что их активность становится видимой.

Несмотря на незаконный характер многих обменов на Leakzone, не каждого посетителя сайта можно считать злоумышленником. Специалисты по кибербезопасности, журналисты и исследователи часто отслеживают такие платформы в поисках информации об угрозах. Некоторые из наиболее активных IP-адресов могут фактически принадлежать автоматизированным инструментам, используемым этими группами. Тем не менее, утечка иллюстрирует хрупкость онлайн-анонимности, даже для тех, кто использует прокси-серверы или VPN.