Услуги взлома Android позволяют проводить атаки вредоносного ПО на мобильные устройства за 300 долларов в месяц

Gurd 06/08/2025 0

Исследователи безопасности из iVerify обнаружили тревожные свидетельства роста подпольного рынка, на котором современное вредоносное ПО для Android сдается в аренду, что позволяет даже неквалифицированным злоумышленникам запускать сложные кампании по слежке за мобильными устройствами и мошенничеству.

Появление таких платформ, как PhantomOS и Nebula, демократизирует доступ к опасному мобильному вредоносному ПО, отражая раннюю эволюцию программ-вымогателей как услуги.

Эти вредоносные программы как услуга (MaaS) предлагают готовые наборы для атак всего за 300 долларов в месяц, включающие такие возможности, как перехват двухфакторной аутентификации (2FA), удаленный доступ, отслеживание по GPS, фишинговые оверлеи и обход инструментов безопасности, таких как Google Play Protect. В некоторых случаях киберпреступникам даже не нужно писать ни строчки кода; они просто выбирают цели и оплачивают подписку.

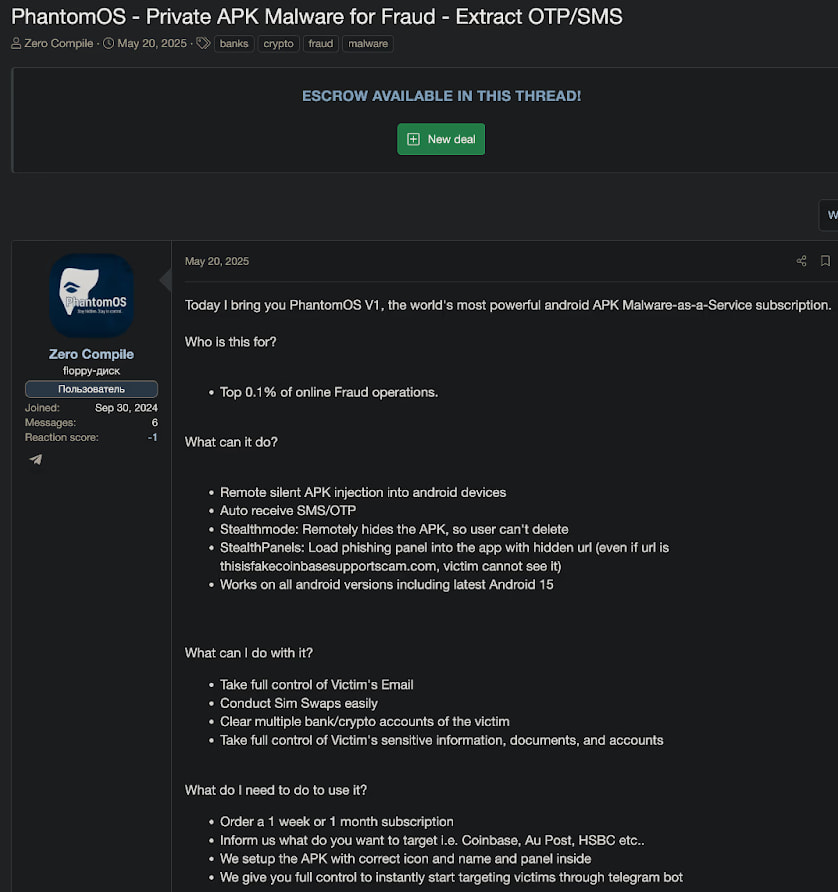

Вредоносное ПО PhantomOS позиционируется как высококлассная MaaS-платформа, специально разработанная для мошеннических операций. Подписчики получают специальный APK-файл, содержащий вредоносные функции, такие как удалённая автоматическая установка приложений, перехват SMS/OTP-паролей и наложения пользовательского интерфейса, имитирующие легитимные приложения, такие как Coinbase или HSBC. Оператор управляет внутренней инфраструктурой, включая частные серверы и ботов управления на базе Telegram, что позволяет злоумышленникам управлять заражёнными устройствами с помощью простых чат-команд.

iVerfiy

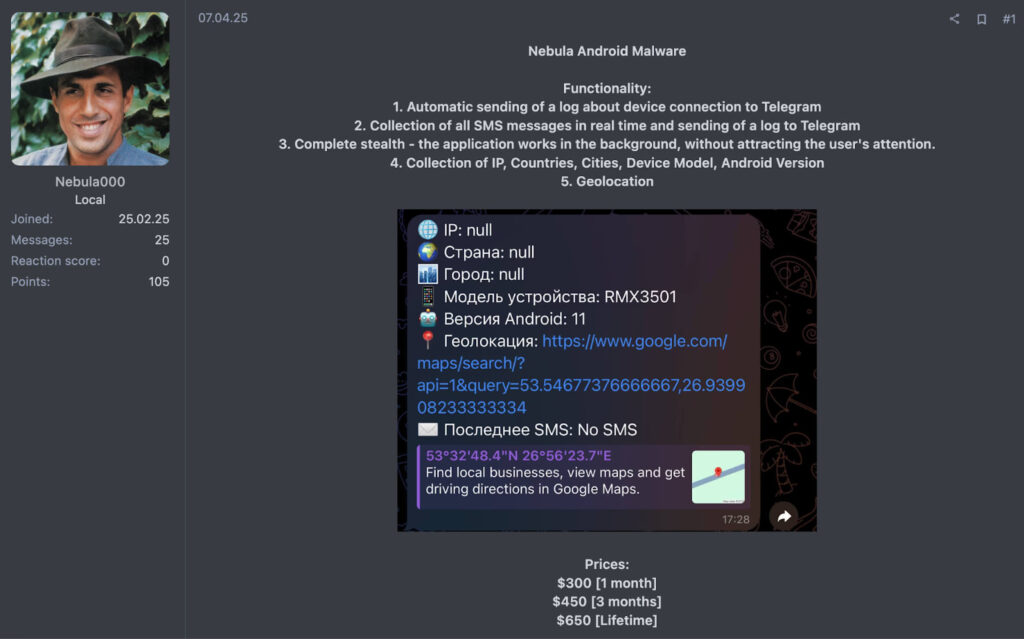

Nebula, ещё один вариант Android MaaS, ориентирован на массовый рынок. Он рекламирует «полную скрытность» и автоматизацию операций по краже данных, отправляя злоумышленникам журналы вызовов, SMS-сообщения и данные о местоположении через Telegram. С ежемесячной платой от 300 долларов и скидками на долгосрочные пакеты, Nebula наглядно демонстрирует, как распространение вредоносного ПО упаковывается и продаётся как подписка на программное обеспечение.

Эти предложения разработаны с учётом полной необнаружимости (FUD), что является ключевым аргументом среди подпольных поставщиков. Чтобы сохранить свою невидимость, многие операторы MaaS включают в себя или интегрируются с сервисами шифрования, которые скрывают вредоносные нагрузки, обеспечивая обход обнаружения антивирусными системами и Play Protect. Некоторые сервисы регулярно меняют криптографические упаковщики, обновляя сигнатуры вредоносных программ, чтобы оставаться незаметными в этой постоянной игре в кошки-мышки с инструментами безопасности.

iVerify также отметил , что злоумышленники по-прежнему часто прибегают к социальной инженерии: многие трояны используют фишинговые оверлеи, имитирующие экраны входа в банковские и платёжные приложения. Однако продаются и более технические методы, включая наборы эксплойтов, которые сканируют неправильно настроенные интерфейсы Android Debug Bridge (ADB) или используют известные уязвимости для скрытого развертывания вредоносного ПО. Эти инструменты, стоимостью от 600 до 750 долларов США, автоматизируют масштабное заражение, создавая ботнеты из уязвимых устройств Android без особых усилий.

Добавляя ещё один уровень коммерциализации, экосистема MaaS теперь включает торговые площадки для предварительно заражённых устройств. Такие продавцы, как «Valhalla», предлагают тысячи «установок» Android, отфильтрованных по географическому признаку, что позволяет покупателям мгновенно получить доступ к парку скомпрометированных устройств для дальнейшей эксплуатации. Цены варьируются в зависимости от региона: устройства из США или Западной Европы имеют более высокую цену из-за их более высокого финансового потенциала.

Экосистема разрослась до такой степени, что киберпреступники могут организовать комплексную операцию, включая вредоносное ПО, инфраструктуру распространения и зараженные устройства, всего за несколько тысяч долларов. Такие инструменты, как ботнет Hydra для Android стоимостью до 3500 долларов с полным набором функций управления и мониторинга, предоставляют такие функции, как удаленный доступ по VNC, перехват SMS, блокировка экрана и даже развертывание программ-вымогателей.

iVerify предупреждает, что доступность этих инструментов значительно снижает барьер для запуска сложных мобильных угроз. Пользователям Android следует проверять приложения перед установкой, устанавливать последние обновления безопасности Android, избегать загрузки APK-файлов не из Google Play и регулярно запускать сканирование Play Protect.