Вьетнамские хакеры внедряют PXA Stealer через вредоносное ПО ZIP и каналы Telegram

Gurd 06/08/2025 0

Исследователи обнаружили масштабную вредоносную кампанию с использованием нового похитителя информации, получившего название PXA Stealer, который активно развертывался через вредоносные ZIP-файлы и управлялся через инфраструктуру на базе Telegram.

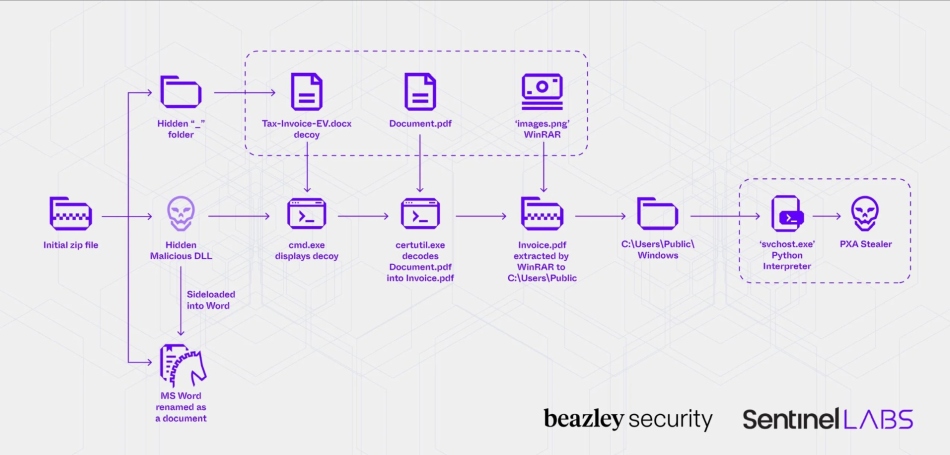

Операция, приписываемая вьетнамскоязычным злоумышленникам, направлена на жертв по всему миру, включая пользователей в Японии, Индии, США, на Филиппинах и в Германии. Открытие, сделанное SentinelLABS и Beazley Security, демонстрирует, как злоумышленники используют, казалось бы, безобидные сжатые файлы в качестве оружия для запуска многоэтапной цепочки заражения, которая в конечном итоге передаёт конфиденциальные данные пользователей в контролируемые злоумышленниками боты Telegram.

Атака начинается с доставки ZIP-архивов, как правило, через фишинговые письма или прямые загрузки. После открытия архива выполняется вредоносный код, что приводит к внедрению PXA Stealer в систему жертвы. Написанный на Python и упакованный компилятором Nuitka, этот стилер способен обходить обнаружение и распаковываться во время выполнения.

Инфографика цепи заражения PXA

SentinelLABS

PXA Stealer предназначен для сбора широкого спектра конфиденциальной информации с зараженных устройств. В частности, это системные метаданные, сохранённые в браузере пароли, сеансовые cookie-файлы, данные криптовалютных кошельков и даже скриншоты. Вредоносное ПО также пытается похитить данные из таких приложений, как Discord, Telegram, Steam и различных веб-браузеров.

Телеграмма использовалась для эвакуации и управления кампанией

Отличительной чертой этой кампании является активное использование Telegram злоумышленниками как канала управления и контроля (C2) и канала утечки данных. После того, как PXA Stealer собирает данные жертвы, они напрямую передаются ботам Telegram, контролируемым операторами. Аналитики SentinelOne выявили несколько аккаунтов Telegram, связанных с различными группами злоумышленников, что свидетельствует о растущей экосистеме злоумышленников, использующих один и тот же основной инструмент.

Эти аккаунты служат точками передачи украденных данных, позволяя операторам управлять своими кампаниями с минимальными вложениями в инфраструктуру и сохраняя при этом анонимность. Исследователи считают, что такое использование Telegram также упрощает взаимодействие между злоумышленниками и снижает барьер для запуска подобных кампаний.

Анализ метаданных и связанных аккаунтов показывает, что злоумышленники говорят по-вьетнамски и, возможно, связаны с предыдущими вредоносными кампаниями, включавшими в себя стиллер XClient, XWorm и другие вредоносные программы массового производства. Один из ников Telegram, связанных с кампанией, «@HackerVietnam1», был замечен в продвижении различных вариантов стиллеров и предложении услуг вредоносного ПО.

Примечательно, что некоторые каналы Telegram, связанные с кампанией, продавали наборы для сборки вредоносных программ в формате ZIP, что облегчало участие менее опытных злоумышленников в распространении PXA Stealer. Этот экосистемный подход указывает на активный и растущий подпольный рынок вредоносных программ как услуг (MaaS) в Юго-Восточной Азии.

Исследователи предупреждают, что вредоносное ПО постоянно совершенствуется, выпуская обновления, в которых появляются новые методы обфускации и возможности таргетинга. Уже обнаружено несколько вариаций кода, адаптированных для конкретных регионов и пользовательских сред, что указывает на то, что кампания адаптируется для более широкого воздействия.

Предотвращение и смягчение последствий

Пользователям рекомендуется избегать открытия нежелательных ZIP-файлов и проявлять осторожность при загрузке файлов из незнакомых источников. Организациям также следует рассмотреть возможность мониторинга необычных исходящих подключений к доменам Telegram и внедрить средства защиты конечных точек, способные обнаруживать исполняемые файлы, скомпилированные на Python.

SentinelLABS продолжает следить за кампанией и предупреждает, что ее модель доставки и управления на базе Telegram может послужить образцом для будущих недорогих и высокоэффективных операций по борьбе с вредоносным ПО.