Scattered Spider занимается хакерской деятельностью в сфере VMware ESXi

Gurd 31/07/2025 0

Хакеры Scattered Spider агрессивно атакуют виртуальные среды, атакуя гипервизоры VMware ESXi в американских компаниях в секторах розничной торговли, авиаперевозок, транспорта и страхования.

По данным Google Threat Intelligence Group (GITG), злоумышленники продолжают использовать свою обычную тактику, которая не включает использование уязвимостей, а полагается на безупречно реализованную социальную инженерию, «чтобы обойти даже проверенные временем программы безопасности».

Атака рассеянного паука

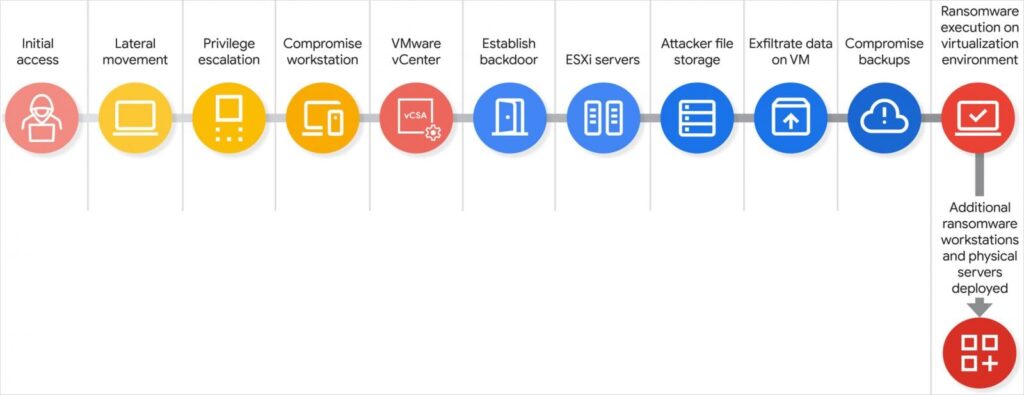

Исследователи утверждают, что банда начинает атаку, выдавая себя за сотрудника службы ИТ-поддержки и совершая звонок в службу ИТ-поддержки. Цель злоумышленников — убедить агента сменить пароль Active Directory сотрудника и таким образом получить первоначальный доступ.

Это позволяет Scattered Spider сканировать сетевые устройства на предмет ИТ-документации, которая может содержать ценную информацию, например имена администраторов домена или VMware vSphere, а также группы безопасности, которые могут предоставлять административные разрешения в виртуальной среде.

В то же время они сканируют на предмет наличия решений по управлению привилегированным доступом (PAM), которые могут содержать конфиденциальные данные, полезные для перемещения в ценные сетевые активы.

«Зная имя конкретного высокопоставленного администратора, они совершают дополнительные звонки в службу поддержки. На этот раз они выдают себя за привилегированного пользователя и запрашивают сброс пароля, что позволяет им получить контроль над привилегированной учётной записью» — Google Threat Intelligence Group

Затем хакеры получают доступ к VMware vCenter Server Appliance (vCSA) компании — виртуальной машине, которая позволяет управлять средами VMware vSphere, включая гипервизор ESXi для управления всеми виртуальными машинами на физическом сервере.

Этот уровень доступа позволяет им включать SSH-подключения на хостах ESXi и сбрасывать пароли root. Кроме того, они выполняют так называемую атаку с подменой диска, чтобы извлечь критически важную базу данных NTDS.dit для Active Directory.

Атака с подменой дисков происходит, когда злоумышленники выключают виртуальную машину контроллера домена (ВМ) и отсоединяют её виртуальный диск, а затем подключают его к другой, неконтролируемой ВМ, которой они управляют. После копирования конфиденциальных данных (например, файла NTDS.dit) они откатывают процесс и включают машину контроллера домена.

Важно отметить, что уровень контроля, который Scattered Spider получает над виртуальной инфраструктурой, позволяет компании управлять всеми доступными активами, включая резервные машины, на которых удаляются задания резервного копирования, моментальные снимки и репозитории.

На последнем этапе атаки Scattered Spider использует свой SSH-доступ для доставки и развертывания двоичных файлов вируса-вымогателя с целью шифрования всех файлов виртуальных машин, обнаруженных в хранилищах данных.

Исследователи GTIG на основании своих наблюдений утверждают, что атака Scattered Spider состоит из пяти отдельных фаз, которые позволяют хакерам перейти от низкоуровневого доступа к получению полного контроля над гипервизором.

Цепочка атак «Разрозненный паук»

Источник: Google

Цепочка атак Scattered Spider, от первоначального доступа до кражи данных и развертывания программы-вымогателя, может быть реализована всего за несколько часов.

Представитель Google сообщил BleepingComputer, что даже без использования каких-либо уязвимостей программного обеспечения злоумышленнику удается получить «беспрецедентный уровень контроля над всей виртуализированной средой, что позволяет ему обходить многие традиционные гостевые средства безопасности».

Хотя атаки на гипервизоры ESXi не являются чем-то новым (они были замечены в нашумевших утечках Scattered Spider, таких как атака на MGM Resorts в 2023 году ), GTIG отмечает, что все больше группировок, занимающихся вымогательством, используют эту тактику, и ожидает, что проблема будет усугубляться.

Одной из причин этого может быть то, что злоумышленники заметили, что организации зачастую плохо понимают инфраструктуру VMware и, следовательно, не так надежно ее защищают.

Чтобы помочь организациям защититься от этих атак, Google опубликовала технический пост, описывающий этапы атаки Scattered Spider, объясняющий, почему она эффективна, и предлагающий действия, которые компания может предпринять для обнаружения взлома на более ранней стадии.

Предлагаемые меры можно свести к трем основным направлениям:

- Заблокируйте vSphere с помощью execInstalledOnly, шифрования виртуальных машин и отключенного SSH. Избегайте прямого подключения к AD на ESXi, удаляйте неиспользуемые виртуальные машины и применяйте строгие политики многофакторной аутентификации (MFA) и доступа. Постоянно отслеживайте отклонения конфигурации.

- Используйте защищенную от фишинга многофакторную аутентификацию (MFA) в VPN, AD и vCenter. Изолируйте ресурсы уровня Tier 0 (контроллеры доменов, резервные копии, PAM) и избегайте их размещения в той же инфраструктуре, которую они защищают. Рассмотрите возможность использования отдельных облачных поставщиков удостоверений (IdP), чтобы устранить зависимость от AD.

- Централизуйте журналы в SIEM и оповещайте о ключевых событиях, таких как изменения в группе администраторов, входы в vCenter и включение SSH. Используйте неизменяемые резервные копии, изолированные от внешнего мира, и тестируйте восстановление после атак на уровне гипервизора.

Scattered Spider (также известная как UNC3944, Octo Tempest, 0ktapus) — финансово мотивированная группа угроз, специализирующаяся на социальной инженерии до такой степени, что она может выдавать себя за сотрудников компаний, используя соответствующую лексику и акцент.

Недавно группировка активизировала свою деятельность, совершив нападения на крупные британские розничные компании , авиакомпании, транспортные компании и страховые компании .

Хотя Национальное агентство по борьбе с преступностью Великобритании арестовало четверых предполагаемых членов группировки, вредоносная деятельность, исходящая от других групп, не утихла.