Хакеры используют ошибку SAP NetWeaver для внедрения вредоносного ПО Linux Auto-Color

Gurd 31/07/2025 0

Хакеры использовали критическую уязвимость SAP NetWeaver, идентифицированную как CVE-2025-31324, для развертывания вредоносного ПО Auto-Color Linux в ходе кибератаки на американскую химическую компанию.

Компания Darktrace, занимающаяся кибербезопасностью, обнаружила атаку во время реагирования на инцидент в апреле 2025 года. Расследование показало, что вредоносное ПО Auto-Color эволюционировало и теперь включает в себя дополнительные продвинутые тактики уклонения от атак.

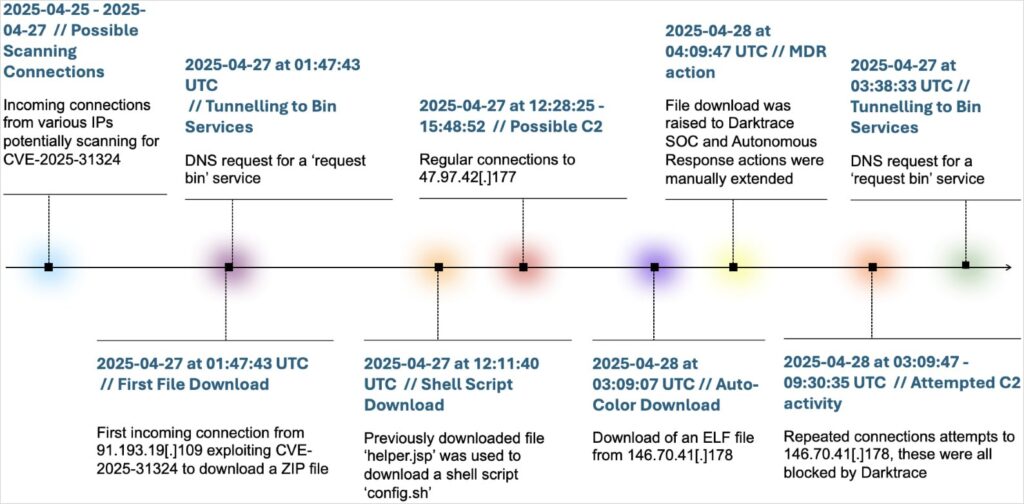

Darktrace сообщает, что атака началась 25 апреля, но активная эксплуатация произошла два дня спустя, в результате чего на целевую машину был загружен файл ELF (исполняемый файл Linux).

Вредоносное ПО Auto-Color было впервые задокументировано исследователями подразделения 42 компании Palo Alto Networks в феврале 2025 года. Они отметили его неуловимый характер и сложность в уничтожении после того, как оно закрепилось на компьютере.

Бэкдор корректирует свое поведение в зависимости от уровня привилегий пользователя, с которого он запускается, и использует «ld.so.preload» для скрытого сохранения посредством внедрения общих объектов.

Auto-Color обладает такими возможностями, как выполнение произвольных команд, изменение файлов, обратная оболочка для полного удалённого доступа, переадресация прокси-трафика и динамическое обновление конфигурации. Кроме того, он имеет модуль руткита, скрывающий вредоносную активность от средств безопасности.

Подразделение 42 не смогло обнаружить первоначальный вектор заражения в результате наблюдавшихся им атак, направленных против университетов и правительственных организаций в Северной Америке и Азии.

Согласно последнему исследованию Darktrace, злоумышленники, стоящие за Auto-Color, используют CVE-2025-31324 — критическую уязвимость в NetWeaver, которая позволяет неаутентифицированным злоумышленникам загружать вредоносные двоичные файлы для удаленного выполнения кода (RCE).

Хронология наблюдаемой атаки

Источник: Darktrace

Компания SAP устранила уязвимость в апреле 2025 года , в то время как компании по безопасности ReliaQuest, Onapsis и watchTowr сообщили об активных попытках ее эксплуатации, которые достигли кульминации всего несколько дней спустя .

К маю к эксплуатации уязвимости присоединились злоумышленники, занимающиеся распространением программ-вымогателей , и китайские государственные хакеры , в то время как компания Mandiant сообщила об обнаружении доказательств эксплуатации уязвимости нулевого дня для CVE-2025-31324 по крайней мере с середины марта 2025 года.

Помимо первоначального вектора доступа, Darktrace также обнаружил новую меру уклонения, реализованную в последней версии Auto-Color.

Если Auto-Color не может подключиться к своему жёстко запрограммированному серверу управления (C2), он подавляет большую часть своего вредоносного поведения. Это относится к изолированным и изолированным средам, где вредоносное ПО может показаться аналитикам безвредным.

«Если сервер C2 недоступен, Auto-Color фактически останавливается и воздерживается от развертывания всех своих вредоносных функций, демонстрируя аналитикам свою безопасность», — объясняет Darktrace.

«Такое поведение не позволяет попыткам обратной разработки раскрыть его полезную нагрузку, механизмы сбора учетных данных или методы сохранения».

Это добавляется к тому, что ранее документировалось в Unit 42, включая логику выполнения с учетом привилегий, использование безобидных имен файлов, перехват функций libc, использование поддельного каталога журналов, соединения C2 по TLS, уникальные хэши для каждого образца и наличие «аварийного переключателя».

Поскольку Auto-Color в настоящее время активно использует уязвимость CVE-2025-31324, администраторам следует действовать быстро и применять обновления безопасности или меры по снижению рисков, представленные в бюллетене SAP , предназначенном только для клиентов .