Хакеры внедрили 4G Raspberry Pi в банковскую сеть во время неудавшегося ограбления банкомата

Gurd 31/07/2025 0

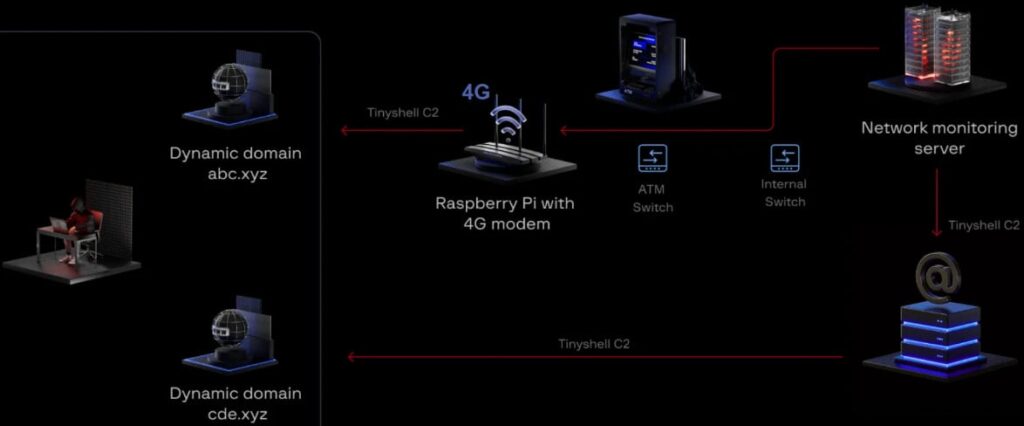

Хакерская группа UNC2891, также известная как LightBasin, использовала Raspberry Pi с поддержкой 4G, скрытый в банковской сети, для обхода средств защиты в ходе недавно обнаруженной атаки.

Одноплатный компьютер был физически подключен к сетевому коммутатору банкомата, создавая невидимый канал во внутреннюю сеть банка, что позволяло злоумышленникам перемещаться по сети и использовать бэкдоры.

По данным Group-IB , которая обнаружила взлом в ходе расследования подозрительной активности в сети, целью атаки была подмена авторизации банкомата и совершение мошеннического снятия наличных.

Хотя LightBasin с этой задачей не справился, инцидент является редким примером продвинутой гибридной атаки (физический + удаленный доступ), в которой было задействовано несколько методов противодействия криминалистике для сохранения высокой степени скрытности.

Эта группа печально известна своими атаками на банковские системы, как подчеркивала компания Mandiant в отчете за 2022 год, в котором был представлен новый на тот момент руткит ядра Unix «Caketap», созданный для работы на системах Oracle Solaris, используемых в финансовом секторе.

Caketap манипулирует ответами модуля безопасности платежного оборудования (HSM), в частности сообщениями о проверке карты, для авторизации мошеннических транзакций, которые в противном случае были бы заблокированы системами банка.

Действуя с 2016 года, LightBasin в течение многих лет успешно атаковал телекоммуникационные системы , используя открытый исходный код бэкдора TinyShell для перемещения трафика между сетями и его маршрутизации через определенные мобильные станции.

Малиновый $i

В последнем случае LightBasin получили физический доступ к отделению банка либо самостоятельно, либо путем подкупа недобросовестного сотрудника, который помог им установить Raspberry Pi с модемом 4G на том же сетевом коммутаторе, что и банкомат.

Возможности исходящего интернет-подключения устройства позволили злоумышленникам поддерживать постоянный удаленный доступ к внутренней сети банка, обходя при этом межсетевые экраны периметра.

На Raspberry Pi был установлен бэкдор TinyShell, который злоумышленник использовал для установления исходящего канала управления и контроля (C2) через мобильные данные.

На последующих этапах атаки злоумышленники переместились на сервер мониторинга сети, который имел обширные связи с центром обработки данных банка.

Обзор атаки LightBasin

Источник: Group-IB

Оттуда злоумышленник также переключился на почтовый сервер, который имел прямой доступ к Интернету, и обеспечил сохранение данных даже после того, как Raspberry Pi был обнаружен и удален.

Бэкдоры, используемые при боковом перемещении, были названы «lightdm», чтобы имитировать законный менеджер отображения LightDM, имеющийся в системах Linux, и поэтому кажутся безобидными.

Еще одним элементом, способствовавшим высокой степени скрытности атаки, было монтирование LightBasin альтернативных файловых систем, таких как tmpfs и ext4, поверх путей «/proc/[pid]» вредоносных процессов, что по сути дела скрывало соответствующие метаданные от инструментов криминалистического анализа.

По данным расследования Group-IB, сервер мониторинга сети внутри банковской сети каждые 600 секунд отправлял сигналы Raspberry Pi через порт 929, что указывает на то, что устройство служило опорным хостом.

Исследователи утверждают, что конечной целью злоумышленников было внедрение руткита Caketap, однако этот план был сорван до того, как он смог осуществиться.