ShinyHunters стоит за атаками по краже данных Salesforce в Qantas, Allianz Life и LVMH

Gurd 31/07/2025 0

Волна утечек данных, затронувшая такие компании, как Qantas, Allianz Life, LVMH и Adidas, была связана с вымогательской группировкой ShinyHunters, которая использовала голосовые фишинговые атаки для кражи данных из экземпляров Salesforce CRM.

В июне группа по анализу угроз Google (GTIG) предупредила, что злоумышленники, отслеживаемые как UNC6040, нацеливаются на клиентов Salesforce с помощью атак социальной инженерии .

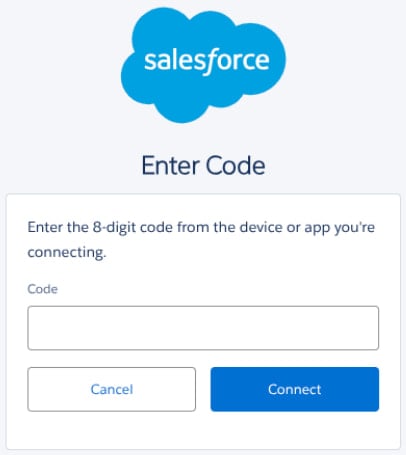

В ходе этих атак злоумышленники выдавали себя за сотрудников службы ИТ-поддержки, звоня сотрудникам, которым они угрожали, пытаясь убедить их посетить страницу настройки подключенного приложения Salesforce. На этой странице им предлагалось ввести «код подключения», который связывал вредоносную версию приложения Salesforce Data Loader OAuth с целевой средой Salesforce.

В некоторых случаях компонент Data Loader был переименован в «My Ticket Portal», чтобы сделать его более убедительным при атаках.

Запрос на ввод кода подключения

Источник: Google

GTIG сообщает, что эти атаки обычно совершались посредством вишинга (голосового фишинга), но учетные данные и токены MFA также похищались через фишинговые страницы, которые выдавали себя за страницы входа в Okta.

Примерно в то же время, что и этот отчет, несколько компаний сообщили об утечках данных, связанных со сторонними системами обслуживания клиентов или облачными CRM-системами.

Дочерние компании LVMH Louis Vuitton , Dior и Tiffany & Co. сообщили о несанкционированном доступе к базе данных с информацией о клиентах, при этом Tiffany Korea уведомила клиентов о том, что злоумышленники взломали «платформу поставщика, используемую для управления данными клиентов».

Adidas , Qantas и Allianz Life также сообщили о нарушениях, связанных со сторонними системами, при этом Allianz подтвердила, что это сторонняя платформа управления взаимоотношениями с клиентами.

«16 июля 2025 года злоумышленник получил доступ к сторонней облачной CRM-системе, используемой компанией Allianz Life Insurance Company of North America (Allianz Life)», — сообщил представитель Allianz Life порталу BleepingComputer.

Хотя BleepingComputer стало известно, что утечка данных Qantas также затронула стороннюю платформу управления взаимоотношениями с клиентами, компания не подтверждает, что это Salesforce. Однако в предыдущих сообщениях местных СМИ утверждается, что данные были украдены из платформы Salesforce Qantas.

Кроме того, в судебных документах говорится, что целью злоумышленников были таблицы базы данных « Учетные записи » и « Контакты », обе из которых являются объектами Salesforce.

Хотя ни одна из этих компаний публично не называла Salesforce, ресурс BleepingComputer с тех пор подтвердил, что все они стали объектом одной и той же кампании, описанной Google.

Атаки пока не привели к публичному вымогательству или утечкам данных, и, как стало известно BleepingComputer, злоумышленники пытаются в частном порядке вымогать у компаний по электронной почте, где они представляются ShinyHunters.

Предполагается, что если попытки вымогательства не увенчаются успехом, злоумышленники опубликуют украденную информацию в виде длинной волны утечек, аналогичной предыдущим атакам ShinyHunter Snowflake .

Кто такой ShinyHunters?

Утечки вызвали замешательство среди сообщества кибербезопасности и средств массовой информации, включая BleepingComputer, поскольку атаки приписываются Scattered Spider (отслеживается Mandiant как UNC3944), поскольку эти злоумышленники примерно в то же время также были нацелены на секторы авиации , розничной торговли и страхования и демонстрировали схожую тактику.

Однако злоумышленники, связанные с Scattered Spider, как правило, осуществляют полномасштабные атаки на сети, завершающиеся кражей данных и, иногда, программами-вымогателями. ShinyHunters, отслеживаемый как UNC6040, напротив, больше фокусируется на вымогательских атаках с целью кражи данных, направленных на конкретную облачную платформу или веб-приложение.

По мнению BleepingComputer и некоторых экспертов по безопасности, как UNC6040, так и UNC3944 состоят из одних и тех же участников, общающихся в одних и тех же онлайн-сообществах. Также считается, что эта группа угроз пересекается с сетью опытных англоговорящих киберпреступников «The Com».

«По данным разведки Recorded Future, совпадение целей атак Scattered Spider и ShinyHunters, вероятно, указывает на некоторое пересечение этих двух группировок», — рассказал Аллан Лиска, аналитик разведки Recorded Future, изданию BleepingComputer.

Другие исследователи сообщили BleepingComputer, что ShinyHunters и Scattered Spider, по всей видимости, действуют сообща, нацеливаясь на одни и те же отрасли в одно и то же время, что затрудняет определение авторов атак.

Некоторые также полагают, что обе группы связаны с лицами, представляющими ныне несуществующую хакерскую группу Lapsus$ ; согласно сообщениям, один из недавно арестованных хакеров Scattered Spider также был членом Lapsus$ .

Другая теория заключается в том, что ShinyHunters действует по принципу вымогательства как услуги, вымогая деньги у компаний от имени других субъектов угроз в обмен на долю доходов, аналогично тому, как действуют банды, предлагающие программы-вымогатели как услугу.

Эту теорию подтверждают предыдущие разговоры BleepingComputer с ShinyHunters, в которых они утверждали, что не стоят за взломом, а просто выступают в роли продавца украденных данных.

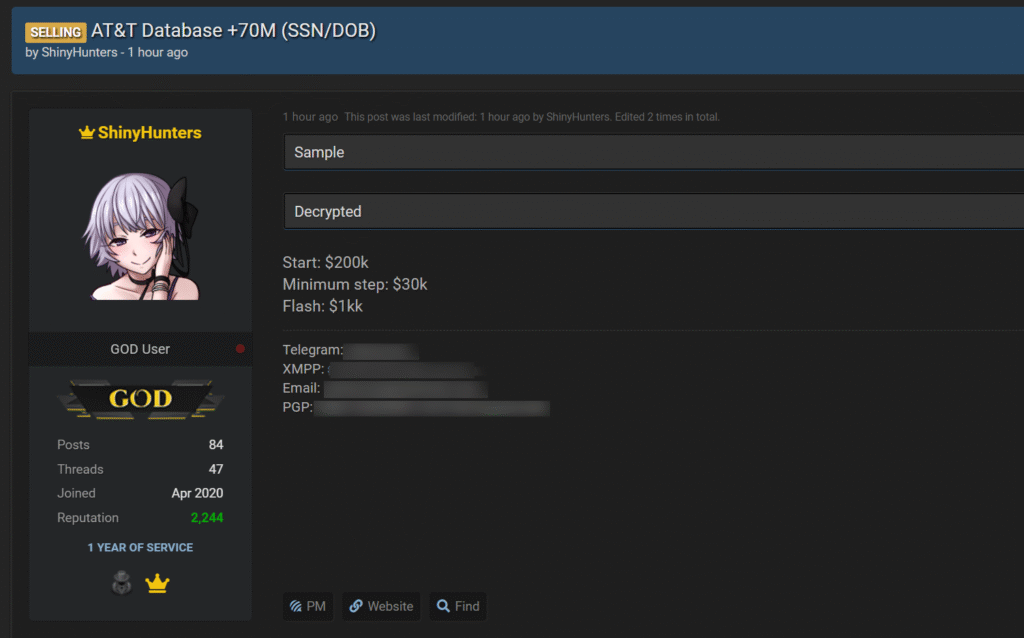

К таким нарушениям относятся PowerSchool , Oracle Cloud , атаки по краже данных Snowflake , AT&T , NitroPDF , Wattpad , MathWay и многие другие .

ShinyHunters раскрыла информацию о попытке продать утечку данных AT&T.

Источник: BleepingComputer

Чтобы еще больше запутать ситуацию, были проведены многочисленные аресты людей, связанных с именем «ShinyHunters», включая тех, кто был арестован за атаки по краже данных Snowflake , взломы PowerSchool и работу хакерского форума Breached v2 .

Однако даже после этих арестов продолжают происходить новые атаки: компании получают электронные письма с вымогательством, в которых говорится: «Мы — ShinyHunters», а сами они называются «коллективом».

Защита экземпляров Salesforce от атак

В заявлении для BleepingComputer компания Salesforce подчеркнула, что сама платформа не была скомпрометирована, а скорее учетные записи клиентов были взломаны с помощью социальной инженерии.

«Salesforce не была скомпрометирована, и описанные проблемы не связаны с какой-либо известной уязвимостью нашей платформы. Хотя Salesforce встраивает корпоративную безопасность во все, что мы делаем, клиенты также играют важную роль в обеспечении безопасности своих данных, особенно в условиях роста числа сложных фишинговых атак и атак социальной инженерии», — заявили в Salesforce изданию BleepingComputer.

Мы продолжаем призывать всех клиентов следовать лучшим практикам безопасности, включая включение многофакторной аутентификации (MFA), реализацию принципа наименьших привилегий и тщательное управление подключенными приложениями. Подробнее см. на сайте: https://www.salesforce.com/blog/protect-against-social-engineering/ .

Salesforce призывает клиентов усилить меры безопасности следующим образом:

- Обеспечение использования доверенных диапазонов IP-адресов для входа в систему

- Соблюдение принципа наименьших привилегий для разрешений приложений

- Включение многофакторной аутентификации (MFA)

- Ограничение использования подключенных приложений и управление политиками доступа

- Использование Salesforce Shield для расширенного обнаружения угроз, мониторинга событий и политик транзакций

- Добавление назначенного контактного лица по безопасности для связи по инцидентам

Более подробную информацию об этих мерах по снижению рисков можно найти в руководстве Salesforce, ссылка на которое приведена выше.