Вирус-вымогатель Interlock использует метод FileFix для доставки вредоносного ПО

Gurd 14/07/2025 0

Хакеры применили новую технику под названием «FileFix» при атаках вируса-вымогателя Interlock, чтобы запускать троян удаленного доступа (RAT) на целевые системы.

За последние месяцы активность вируса-вымогателя Interlock возросла, поскольку злоумышленник начал использовать веб-инжектор KongTuke (он же «LandUpdate808») для доставки полезных нагрузок через взломанные веб-сайты.

Исследователи из The DFIR Report и Proofpoint наблюдали это изменение в методах работы с мая. Тогда посетителям взломанных сайтов предлагалось пройти поддельную проверку CAPTCHA +, а затем вставить в диалоговое окно «Выполнить» содержимое, автоматически сохранённое в буфер обмена, — тактика, соответствующая атакам ClickFix.

Этот трюк заставил пользователей выполнить скрипт PowerShell, который извлек и запустил вариант Interlock RAT на базе Node.js.

В июне исследователи обнаружили в реальной жизни вариант Interlock RAT на основе PHP, который распространялся с использованием того же инжектора KongTuke.

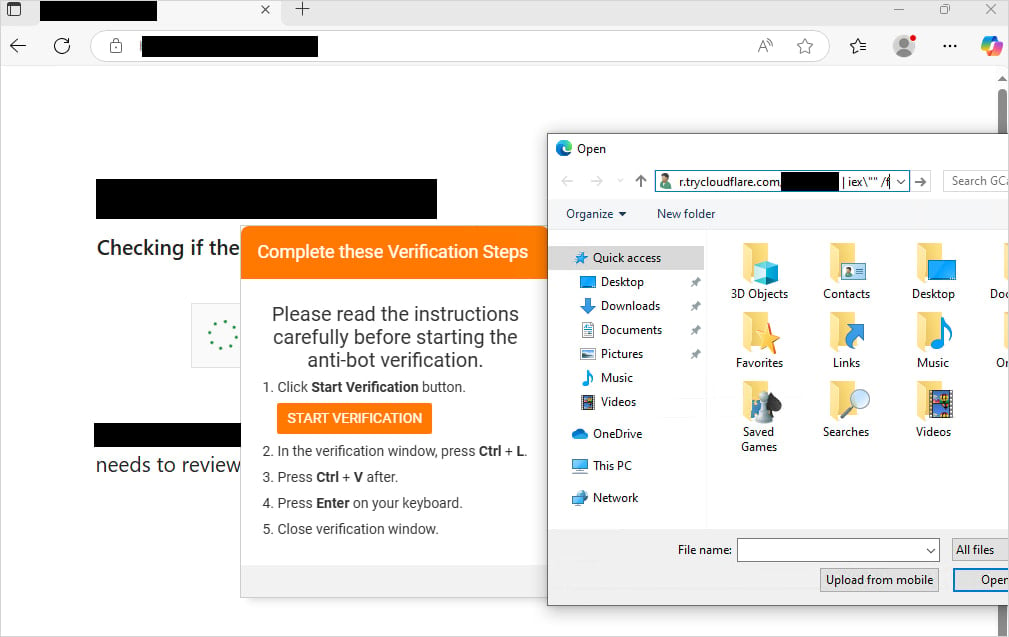

Ранее в этом месяце произошло существенное изменение в оболочке доставки: теперь Interlock перешел на вариант FileFix метода ClickFix в качестве предпочтительного метода доставки.

Атака FileFix от Interlock

Источник: отчет DFIR

FileFix — это метод социальной инженерии, разработанный исследователем безопасности mr.d0x. Он представляет собой усовершенствованный вариант атаки ClickFix , которая за последний год стала одним из самых распространённых методов распространения вредоносной нагрузки.

В варианте FileFix злоумышленник использует доверенные элементы пользовательского интерфейса Windows, такие как проводник и HTML-приложения (.HTA), чтобы обманным путем заставить пользователей выполнить вредоносный код PowerShell или JavaScript без отображения каких-либо предупреждений безопасности.

Пользователям предлагается «открыть файл», вставив скопированную строку в адресную строку Проводника. Эта строка представляет собой команду PowerShell, замаскированную под путь к файлу с помощью синтаксиса комментариев.

В недавних атаках Interlock жертвам предлагается вставить в Проводник команду, замаскированную поддельным путем к файлу, что приводит к загрузке PHP RAT с сайта «trycloudflare.com» и его выполнению в системе.

После заражения RAT выполняет ряд команд PowerShell для сбора информации о системе и сети и передает эти данные злоумышленнику в виде структурированного JSON.

В отчете DFIR также упоминаются свидетельства интерактивной активности, включая перечисление Active Directory, проверку резервных копий, навигацию по локальным каталогам и проверку контроллеров домена.

Сервер управления и контроля (C2) может отправлять команды оболочки для выполнения RAT, вводить новые полезные нагрузки, добавлять устойчивость с помощью ключа запуска реестра или перемещаться горизонтально с помощью удаленного рабочего стола (RDP).

Вирус-вымогатель Interlock был запущен в сентябре 2024 года , его жертвами стали такие известные организации, как Техасский технический университет , DaVita и Kettering Health .

Операция по заражению вирусом-вымогателем использовала ClickFix для заражения целей, но переход на FileFix свидетельствует о том, что злоумышленник быстро адаптируется к более скрытным методам атак.

Это первое публичное подтверждение использования FileFix в реальных кибератаках. Вероятно, он будет набирать всё большую популярность по мере того, как злоумышленники будут искать способы включить его в свои цепочки атак.