Хакеры-«Hooken» использовали три уязвимости нулевого дня, чтобы взломать французское правительство

Gurd 13/07/2025 0

Скрытая и технически сложная эксплуатационная кампания, нацеленная на Ivanti Cloud Service Appliances (CSA) в период с сентября по ноябрь 2024 года, была отнесена к кластеру угроз, отслеживаемому как Houken.

Французское агентство кибербезопасности ANSSI опубликовало подробный отчет об операции, в ходе которой были использованы три уязвимости нулевого дня для взлома сетей в ключевых секторах Франции, включая государственный сектор, телекоммуникации, СМИ, финансы и транспорт.

Анализ ANSSI показывает, что набор атак Houken эксплуатировал уязвимости CVE-2024-8190, CVE-2024-8963 и CVE-2024-9380 в устройствах Ivanti CSA для удалённого выполнения кода и установления постоянного доступа. Злоумышленники использовали скрипт Python в кодировке base64 для извлечения учётных данных администратора из локальных баз данных PostgreSQL, внедряли веб-шеллы PHP, подделывали легитимные скрипты для скрытого доступа и в некоторых случаях устанавливали руткит, позволяющий получить полный контроль над заражёнными системами.

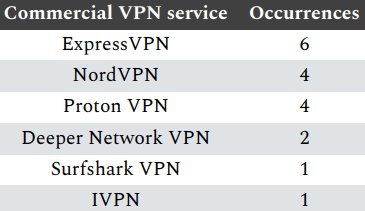

Инфраструктура кампании Houken была разнообразной и многоуровневой. Злоумышленники направляли свой трафик через коммерческие VPN, в частности, NordVPN, ExpressVPN и Proton VPN, сервисы анонимизации, такие как Tor, а также через домашние или мобильные IP-адреса в Китае, США и Индии. Трафик командно-управляющих (C2) был прослежен до провайдеров VPS, таких как HostHatch, ColoCrossing и JVPS.hosting. Некоторые серверы использовались как для развёртывания обратных шеллов, так и для размещения вредоносного ПО с помощью команд curl или wget.

АНСИ

Что касается инструментов, операторы Houken активно использовали утилиты с открытым исходным кодом, популярные среди китайскоязычных злоумышленников. К ним относятся фреймворки веб-шеллов, такие как Neo-reGeorg и Behinder («Ice Scorpion»), инструменты обратного шелла, такие как GOREVERSE и suo5, а также инструменты сбора учётных данных, такие как Searchall. Группа также использовала инструменты OAST (например, Eyes.sh и Interactsh) для тестирования безопасности приложений.

Особенно тревожным событием стало обнаружение руткита sysinitd, состоящего из модуля ядра (sysinitd.ko) и исполняемого файла пользовательского уровня. После внедрения он позволял удалённо выполнять команды root с помощью перехвата TCP — высокоразвитой техники защиты, что позволяет предположить, что злоумышленники считали некоторые цели особенно ценными.

ANSSI также указывает, что «Houken», вероятно, управляется той же группой, что и UNC5174, группировкой, которую команда Google Threat Intelligence ранее связала с Министерством государственной безопасности Китая (MSS). Этот вывод подтверждается общими TTP, повторно используемой инфраструктурой и аналогичными полезными нагрузками, включая веб-шелл suo5 (OutlookEN.aspx), который ранее использовался в спонсируемых государством кампаниях Китая, таких как Hafnium.

UNC5174 имеет документированную историю эксплуатации периферийных устройств, включая F5 BIG-IP (CVE-2023-46747), ConnectWise ScreenConnect (CVE-2024-1709) и Palo Alto (CVE-2024-3400). Кампания Houken представляет собой техническое усовершенствование арсенала UNC5174 с использованием ранее неизвестных уязвимостей нулевого дня и специализированных руткитов.

ANSSI предупреждает, что деятельность Houken распространяется по всему миру, и его основными жертвами являются жители Юго-Восточной Азии, западные государственные органы, неправительственные организации и образовательные учреждения. Хотя первоначальный доступ, по всей видимости, является основной целью, вероятно, для перепродажи аффилированным с государством лицам, были зафиксированы случаи кражи данных и даже майнинга криптовалют, что указывает на наличие у них коммерческой составляющей. По состоянию на середину 2025 года и Houken, и UNC5174 продолжают действовать, предупреждает ANSSI, и агентство ожидает дальнейшего использования устройств с выходом в интернет.