Один миллион устройств попал в ловушку ботнета Mellowtel для сбора данных

Gurd 13/07/2025 0

Botnet concept with faceless hooded male person, low key red and blue lit image

Недавно раскрытая схема монетизации с использованием библиотеки JavaScript Mellowtel превратила более миллиона установок веб-браузеров в непреднамеренную сеть для сбора веб-контента, перенаправляя пропускную способность пользователей на питание распределенной инфраструктуры для коммерческого сбора данных.

Исследователь по вопросам безопасности компании SecureAnnex Джон Такнер предупреждает, что эта технология подрывает фундаментальные механизмы веб-безопасности, одновременно эксплуатируя ничего не подозревающих пользователей и разработчиков расширений.

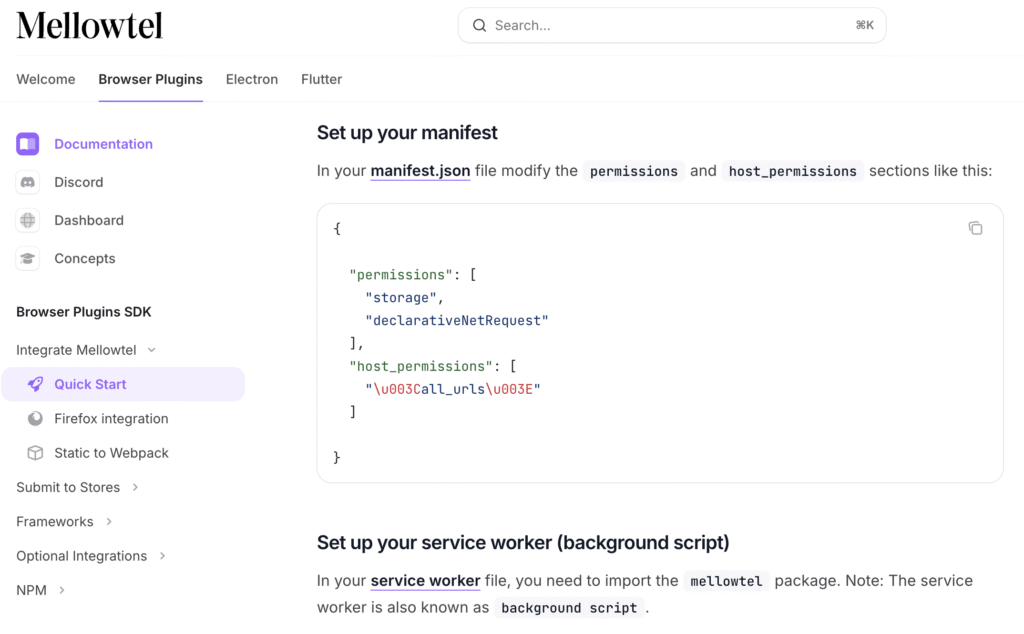

Анализ Такнера показывает, что Mellowtel, библиотека JavaScript с открытым исходным кодом, предлагаемая как инструмент монетизации для разработчиков браузерных расширений, используется для скрытого внедрения задач по сбору данных в сеансы пользователей. После интеграции в расширение, часто без необходимости получения новых разрешений, если базовый веб-доступ уже предоставлен, Mellowtel устанавливает постоянное соединение WebSocket с конечными точками AWS Lambda. После определённой задержки система начинает отправлять системные метрики и в конечном итоге загружает целевые веб-сайты в скрытые iframe-окна с помощью скриптов внедрения контента.

Библиотека Mellowtel

SecureAnnex

Такое поведение, в частности, наблюдалось в расширении Idle Forest, которое представляет безобидную тему экологии под названием «начать посадку» как обманный механизм согласия на совместное использование полосы пропускания. Однако на самом деле расширение действует как пассивный узел сбора данных, извлекая и возвращая веб-контент для удалённой обработки. Это достигается путём динамического удаления критических HTTP-заголовков, таких как Content-Security-Policy и X-Frame-Options, тем самым обходя защиту, предназначенную для предотвращения несанкционированной загрузки и внедрения контента.

Функциональность Mellowtel включает возможность внедрения скрытых iframe в любой посещаемый веб-сайт, изменение веб-запросов и ответов с использованием правил declarativeNetRequest, удаление заголовков безопасности, защищающих от таких атак, как межсайтовый скриптинг (XSS), а также анализ возвращаемого HTML-кода в сервис-воркерах и извлечение данных через конечные точки AWS Lambda.

Компания Mellowtel, по всей видимости, является Olostep, основанной Арсланом Али и Хамзой Али. Olostep предлагает коммерческий API для парсинга, рекламируемый как способный обходить обнаружение ботов и масштабировать распараллеленные запросы по всему миру. Функциональность API соответствует поведению, наблюдаемому в расширениях с поддержкой Mellowtel, что вызывает опасения, что Olostep напрямую использует библиотеку для распределения задач парсинга между реальными пользовательскими устройствами.

Olostep заявляет о проверке своих клиентов, но масштаб и архитектура системы делают её уязвимой для злоумышленников. Использование реальных сеансов браузера, потенциально за корпоративными VPN или внутри частных сетей, создаёт серьёзные риски. К ним относятся возможность несанкционированного доступа к внутренним ресурсам, имитация легитимного трафика и снижение безопасности браузера из-за удаления обязательных заголовков.

Охват Mellowtel уже значителен. По состоянию на начало июля 2025 года:

- Интернет-магазин Chrome: 45 идентифицированных расширений, 12 удалены Google

- Магазин Microsoft Edge: 129 расширений, 121 из которых всё ещё активны

- Дополнения Firefox: 71 расширение, 69 из которых всё ещё активны

Это указывает на то, что на данный момент число активных установок Mellowtel составляет около 1 000 000 в основных браузерах. Влияние Mellowtel также распространяется на приложения Electron и Flutter, и компания предлагает встраиваемый скрипт веб-сайта, что делает его адаптируемым за пределами браузерных расширений.

Некоторые разработчики, например, Perceptron Networks, недавно объединившаяся с Blockmesh Networks, открыто мотивируют пользователей устанавливать расширения Mellowtel в обмен на денежное вознаграждение. Однако прозрачность этих соглашений остаётся под вопросом.

Чтобы защититься от этого, пользователи должны проверять установленные расширения во всех браузерах, блокировать известные конечные точки Mellowtel на сетевом уровне (request.mellow.tel) и ограничивать доступ declarativeNetRequest и внедрение iframe через настройки браузера.