Новая «атака опоссума» выявляет уязвимости аутентификации TLS в различных протоколах

Gurd 13/07/2025 0

Недавно обнаруженная уязвимость безопасности, получившая название «атака Opossum», позволяет злоумышленникам, находящимся в позиции «человек посередине» (MitM), десинхронизировать защищенные соединения по TLS в таких широко используемых протоколах, как HTTP, SMTP, POP3 и FTP.

Атака Opossum, обнаруженная группой исследователей из Института технологических инноваций, Рурского университета в Бохуме и Падерборнского университета, подрывает фундаментальные гарантии целостности канала TLS, не требуя при этом ошибок программного обеспечения или взлома криптографии.

Атака была подробно описана в исследовательской статье, опубликованной Робертом Мергетом, Нуруллой Эринолой, Марселем Маэреном, Лукасом Книттелем, Свеном Хеброком, Маркусом Бринкманном, Юраем Соморовски и Йоргом Швенком. Опираясь на результаты, полученные ранее в ходе атаки ALPACA (2021), команда исследовала, как серверы, поддерживающие как неявный TLS (запуск шифрования с самого начала соединения), так и оппортунистический TLS (обновление соединений с открытым текстом до TLS в середине сеанса), могут быть взломаны из-за незначительных несоответствий в поведении протокола.

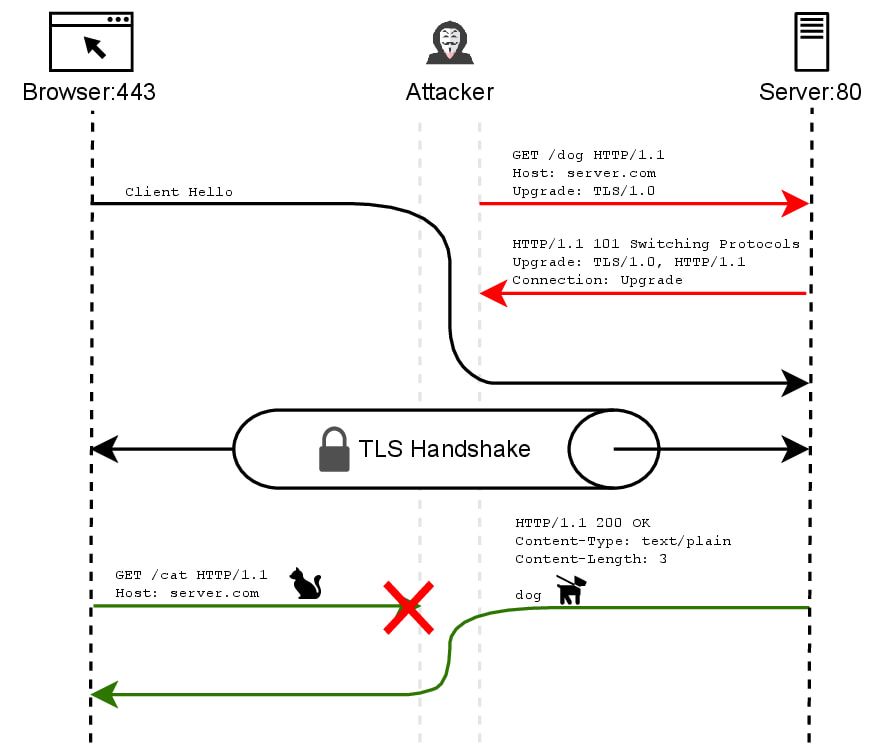

Основная уязвимость кроется в том, как TLS интегрирован в протоколы приложений. Если сервер поддерживает оба режима TLS одновременно, злоумышленники могут воспользоваться расхождениями в начальном обмене сообщениями после подтверждения соединения TLS. Например, в HTTP неявный TLS ожидает, что клиент отправит первое сообщение после подтверждения соединения, тогда как оппортунистический TLS ожидает, что сервер первым ответит. Перехватывая и перенаправляя клиентские соединения, злоумышленники могут создавать ситуации, в которых клиенты и серверы работают с несовпадающими предположениями, что приводит к постоянной рассинхронизации.

Опоссум атакует HTTPS

На практике злоумышленник может внедрить в соединение специально созданные HTTP-запросы, в результате чего клиент получит ответ, предназначенный для другого запроса. Эксплойты, представленные исследователями в рамках концепции (PoC), демонстрируют несколько классов атак на HTTPS:

- Путаница с ресурсами: пользователям может быть предоставлен неправильный контент (например, при запросе /cat возвращается /dog).

- Фиксация сеанса: злоумышленники могут подключать жертв к контролируемым злоумышленниками сеансам.

- Отражённое расширение XSS: уязвимости Self-XSS могут быть преобразованы в полноценные эксплойты XSS.

- Контрабанда запросов: рассинхронизированные тела запросов могут привести к утечке файлов cookie или вызвать несанкционированные действия.

В опубликованном PoC говорится, что серверы Apache 2.4.62 неправильно интерпретируют тела запросов POST из-за механизма обновления TLS, что приводит к утечкам cookie-файлов и перехвату сеанса.

Исследовательская группа выявила более 3 миллионов хостов, поддерживающих оба варианта TLS, что делает их теоретически уязвимыми. Хотя HTTP-серверы, поддерживающие механизм обновления TLS согласно RFC 2817, встречаются редко, устаревшие системы, такие как CUPS, Icecast и Cyrus IMAP, остаются уязвимыми. Несмотря на ограниченное реальное воздействие на сегодняшний день, эта атака служит чётким предупреждением для будущих разработок протоколов и существующих реализаций.

Уязвимые системы включают не только веб-серверы, но и службы электронной почты и передачи файлов, использующие STARTTLS. Уязвимость обозначена как CVE-2025-49812, и меры по её устранению включают отключение оппортунистического TLS (например, обновлений STARTTLS или HTTP TLS) и строгое разделение неявных и оппортунистических портов TLS. Кроме того, реализация отдельных идентификаторов ALPN для различных режимов TLS (в настоящее время не поддерживается стандартом) также эффективна для смягчения проблемы.

После публикации результатов исследования, поставщики начали принимать меры. Apache Foundation планирует прекратить поддержку RFC 2817, Cyrus IMAP изменил значение по умолчанию на неявный TLS, а для CUPS и Icecast уже разрабатываются исправления.

Администраторам настоятельно рекомендуется проводить аудит своих сервисов на предмет поддержки двух TLS и по возможности отключать оппортунистические режимы. Хотя современные веб-браузеры не поддерживают обновления HTTP TLS, многие серверные приложения по-прежнему используют эту устаревшую функциональность, что требует бдительности и своевременного обновления конфигурации для предотвращения атак, связанных с десинхронизацией, таких как Opossum.