Хакеры отравляют результаты поиска Google, чтобы найти инструменты ИИ и запустить вредоносное ПО для кражи информации

Gurd 13/07/2025 0

Особенной уклончивостью эту кампанию делает использование ею легитимной инфраструктуры, например логики перенаправления, размещенной на AWS CloudFront, что придает достоверность тому, что в противном случае могло бы вызвать опасения у сканеров безопасности.

Злоумышленники взламывают результаты поиска Google для популярных платформ искусственного интеллекта, таких как ChatGPT и Luma AI, чтобы загружать вредоносное ПО. Это масштабная черная SEO-кампания, раскрытая ThreatLabz компании Zscaler.

Атакующая кампания в равной степени умна и коварна: злоумышленники создают веб-сайты на основе искусственного интеллекта, оптимизированные для рейтинга поисковых систем, а затем перенаправляют ничего не подозревающих посетителей в сеть скриптов идентификации, замаскированных страниц загрузки и полезных нагрузок, содержащих некоторые из самых активных на сегодняшний день похитителей информации — Vidar, Lumma и Legion Loader.

Стратегия? Воспользуйтесь ажиотажем вокруг поискового трафика с использованием искусственного интеллекта, чтобы незаметно внедрять вредоносное ПО в системы любопытных пользователей.

От поиска Google до вредоносного ПО в три клика

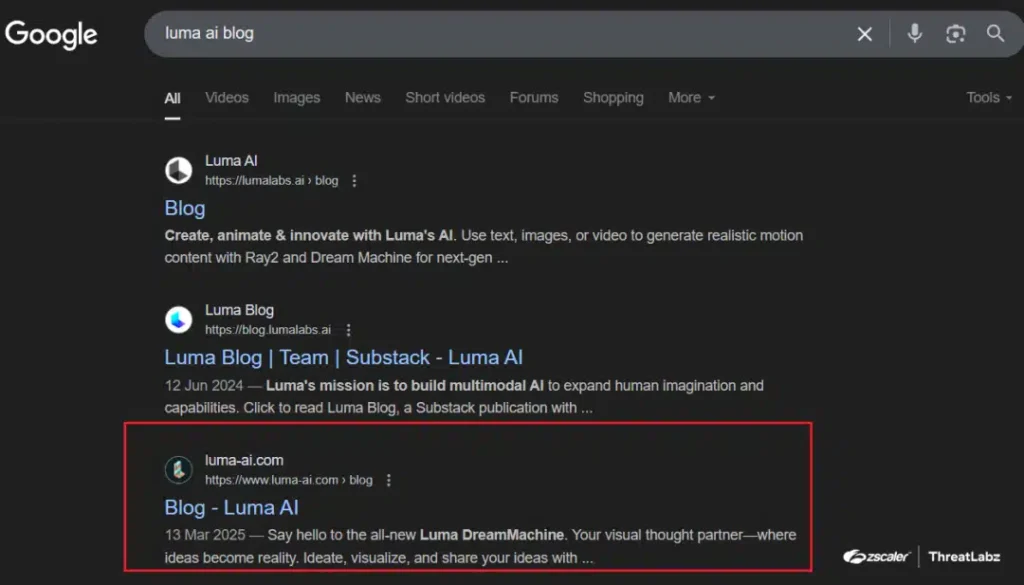

Кампания активируется, когда пользователь вводит в поиск такие запросы, как «блог Luma AI» или «скачать ChatGPT 5», и попадает на высокорейтинговый, но поддельный сайт, посвящённый искусственному интеллекту. Эти вредоносные сайты созданы на WordPress и оптимизированы для поисковых алгоритмов игр — классический пример чёрного SEO в действии.

Пример результата поиска Google по темам, связанным с ИИ, ведущим к вредоносному ПО (Источник: Zscaler ThreatLabz)

После загрузки страница развертывает JavaScript, который считывает отпечатки браузера, собирает такие данные, как пользовательский агент, разрешение, файлы cookie и поведение кликов, а затем отправляет эти данные (зашифрованные с помощью XOR) на удаленный сервер по адресу gettrunkhomuto[.]info.

Затем сервер анализирует данные посетителя и определяет, куда его следует перенаправить. Это может быть ZIP-архив, содержащий вредоносное ПО, или менее опасный PUA-сайт или рекламный сайт для резервной монетизации.

По данным Zscaler , этот перенаправленческий центр gettrunkhomuto[.]infoуже обработал более 4,4 миллиона обращений с января 2025 года.

Вооружённое SEO + AWS + Сигнал = Неизвестность

Эта кампания особенно скрытна благодаря использованию легитимной инфраструктуры. Логика перенаправления размещена на AWS CloudFront, что придаёт достоверность тому, что в противном случае вызвало бы подозрения у сканеров безопасности . Добавьте к этому продвинутые методы, такие как фингерпринтинг браузера, скрипты анти-блокировщиков рекламы и логику условного перенаправления, основанную на геолокации IP-адреса, и получите сложную схему отмывания трафика.

Эти мошеннические скрипты даже отключаются при обнаружении блокировщиков рекламы, таких как uBlock, или инструментов фильтрации DNS. В противном случае пользователи перенаправляются на защищённые паролем загрузчики вредоносных программ, замаскированные под установщики программного обеспечения.

Полезные грузы: Видар, Лумма и Легион-погрузчик

После перенаправления пользователя на страницу загрузки, он получает вредоносное ПО, спрятанное в больших (более 800 МБ) установочных пакетах. Такой большой размер намеренно выбран — он помогает обойти «песочницы» и антивирусные программы, которые пропускают анализ файлов, превышающих определённые пороговые значения.

Vidar и Lumma Stealer , оба известных вредоносных ПО для кражи информации, попадают в установщики NSIS, содержащие набор поддельных docm-файлов, скриптов AutoIT и обфусцированных загрузчиков. После запуска эти загрузчики сканируют антивирусные процессы, такие как Avast, ESET, Sophos или Webroot, и завершают их работу с помощью простых инструментов Windows ( tasklistи findstr), прежде чем установить финальную версию вредоносной программы.

Цепочка атак завершается кражей учетных данных браузера, взломом буфера обмена и извлечением криптовалютного кошелька — стандартный набор действий для Lumma и Vidar, но теперь с гораздо более сложным механизмом реализации.

Читайте также: Угроза безопасности: инфокрад Lumma открывает беспрепятственный доступ к файлам cookie Google

Затем идёт Legion Loader , который поставляется в формате multi-ZIP (да, действительно). Финальный установщик MSI маскируется под набор утилит с названиями вроде «Frankwo Utilities» или «Kraew Loop Sols». В фоновом режиме вредоносная программа запускает DLL-библиотеки через сторонние загрузки, вытесняя легитимные процессы, такие как explorer.exe, и внедряя вредоносные расширения для браузера, способные похищать криптовалюту.

Он даже включает в себя компонент с названием DataUploader.dll, который обращается к серверу C2 с системной информацией и запрашивает пароли для зашифрованных полезных данных RAR — опять же, разработанный для обхода обнаружения путем обхода жестко запрограммированных индикаторов.

SEO, ИИ и будущее распространения вредоносных программ

Новизна этой кампании заключается не в самом вредоносном ПО — Vidar, Lumma и Legion Loader существуют уже много лет. Новизна заключается в способе реализации: злоумышленники активно используют стремительный рост популярности ИИ, превращая любопытство к генеративным моделям в оружие для вредоносного ПО.

По словам Дипена Десаи, директора по информационной безопасности компании Zscaler, ключевые слова, связанные с ИИ, теперь привлекают поисковый трафик в таких масштабах, что злоумышленники не могут его игнорировать. Если им удастся добиться позиций поддельных сайтов в результатах поиска по популярным запросам, это гарантированно станет каналом для масштабного распространения вредоносного ПО.

И они правы. Это чёрная поисковая оптимизация в её самом стратегическом проявлении: использование легитимной инфраструктуры, такой как CloudFront, и замаскированных полезных данных, упакованных в доверенные форматы. Учитывая быстрое внедрение инструментов искусственного интеллекта и общее отсутствие контроля над неофициальными загрузками, этот вектор, вероятно, станет очень популярным в ближайшие месяцы.

Так что же можно сделать?

Если вы случайно гуглите «скачать ChatGPT для рабочего стола» или «инструменты Luma AI», будьте осторожны с этими ссылками. Как всегда, избегайте скачивания инструментов со сторонних сайтов, внимательно проверяйте URL-адреса и остерегайтесь сомнительных ZIP-архивов с паролями.

А для защитников: начните отмечать необычный трафик на gettrunkhomuto[.]info, отслеживать DNS-запросы, связанные с доменными кластерами на основе ИИ, и рассмотрите возможность интеграции эвристики снятия отпечатков браузера в оценку в песочнице.

В эпоху искусственного интеллекта вредоносному ПО не обязательно быть умнее. Достаточно, чтобы его рейтинг был выше ожидаемого.