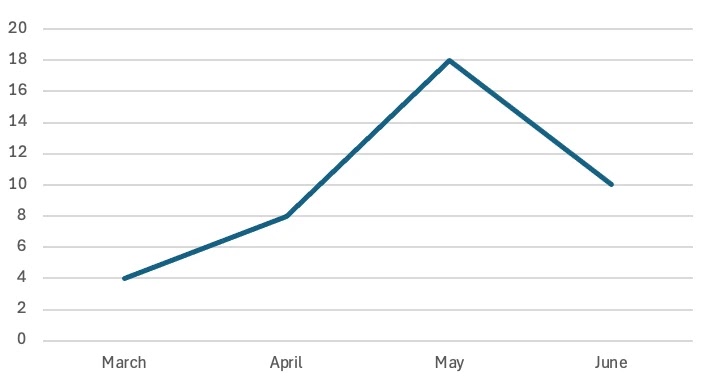

Исследователи кибербезопасности из Nozomi Networks Labs сообщили о поразительном росте на 133% числа кибератак, связанных с известными иранскими группами повышенной постоянной угрозы (APT), в мае и июне 2025 года на фоне текущей напряженности в отношениях с Ираном.

Этот всплеск совпадает с предупреждениями властей США, включая информационный бюллетень Агентства по кибербезопасности и безопасности инфраструктуры (CISA) от 30 июня и последующий бюллетень Национальной системы предупреждения терроризма Министерства внутренней безопасности, в котором организации США были обозначены как основные цели.

Анализ Nozomi, проведенный на основе анонимных телеметрических данных, предоставленных клиентами, выявил 28 инцидентов, связанных с этими злоумышленниками, за двухмесячный период, по сравнению с 12 в марте и апреле, что подчеркивает преднамеренную эскалацию агрессивных киберопераций.

Основное внимание, по-видимому, уделяется промышленным и критически важным инфраструктурным секторам, в частности транспортным и производственным организациям в Соединенных Штатах, где злоумышленники применяют изощренные тактики для проникновения в сети и кражи конфиденциальных данных .

Ключевые субъекты угрозы

Среди наиболее активных группировок лидирующей оказалась MuddyWater, также известная как SeedWorm, которая скомпрометировала по меньшей мере пять американских компаний в сфере транспорта и производства посредством постоянных шпионских кампаний.

Эта поддерживаемая Ираном структура, действующая с 2017 года, традиционно нацелена на правительства стран Ближнего Востока, телекоммуникации и энергетический сектор, но в условиях геополитической борьбы переключилась на западные активы.

Следом за ней идет APT33 (Elfin), которая с момента своего создания в 2013 году атаковала как минимум три американские компании, используя инструменты кибершпионажа для кражи конфиденциальной информации из аэрокосмической, энергетической и нефтехимической отраслей.

Группа OilRig (APT34 или Helix Kitten), действующая с 2014 года, была замечена в атаках на две американские организации, используя фишинг и вредоносное ПО для сбора разведывательной информации в финансовом, энергетическом и телекоммуникационном секторах на Ближнем Востоке и за его пределами.

Среди других известных участников можно назвать CyberAv3ngers, которые повторно использовали инфраструктуру предыдущих операций с использованием вредоносного ПО OrpaCrab (IOCONTROL), ориентированного на ОТ и впервые обнаруженного в декабре 2024 года, для атак на критически важную инфраструктуру с целью создания политически мотивированных сбоев.

Fox Kitten (Pioneer Kitten), спонсируемая государством с 2017 года APT, фокусируется на долгосрочной устойчивости сетей для потенциального саботажа, в то время как Homeland Justice получила дурную славу за свои нападения на албанские системы в 2022 году и продолжает представлять угрозу для глобальных организаций.

Платформа Threat Intelligence компании Nozomi отслеживает деятельность этих группировок в разных странах, выявляя закономерность нападения на стратегически важные секторы для продвижения интересов Ирана.

Исследователи отметили повторное использование CyberAv3ngers IP-адреса, использовавшегося ранее при вторжениях, что выявило устойчивые уязвимости в средах ОТ, Интернета вещей и ИТ.

Стратегии смягчения последствий

Промышленным организациям по всему миру рекомендуется усилить бдительность, пересмотреть меры безопасности и интегрировать потоки данных об угрозах для обнаружения индикаторов компрометации (IoC) со стороны этих групп.

Клиенты Nozomi Networks получают выгоду от уже существующих сигнатур в своих подписках на Threat Intelligence, включая пакет расширения Mandiant TI, которые обеспечивают обновления в режиме реального времени и бесшовную интеграцию с существующими инструментами кибербезопасности.

Ежедневно отслеживая действия государственных структур и преобразуя телеметрию в действенную логику обнаружения, Nozomi усиливает коллективную защиту от этих постоянно меняющихся угроз.

Поскольку глобальные конфликты все чаще перетекают в киберпространство, проактивный обмен разведывательной информацией остается критически важным для защиты критически важной инфраструктуры от разрушительных операций APT.

Индикаторы компрометации (IoC)

| IP-адрес |

|---|

| 159.100.6.69 |

| 169.150.227.230 |

| 95.181.161.50 |

| 164.132.237.65 |

| 5.199.133.149 |

| 104.200.128.71 |

| 104.200.128.206 |

| 31.192.105.28 |

| 185.118.66.114 |

| 194.187.249.102 |

| 185.162.235.29 |

| 144.202.84.43 |

| 64.176.173.77 |

| 64.176.172.101 |

| 64.176.172.235 |