Инфостелкер Rhadamanthys использует технологию ClickFix для кражи учетных данных

Gurd 11/07/2025 0

Rhadamanthys Stealer, высокомодульный вирус для кражи информации, впервые обнаруженный в 2022 году, вернулся с хитрым и нечестным методом распространения под названием ClickFix Captcha. Это пугающее событие для экспертов по кибербезопасности.

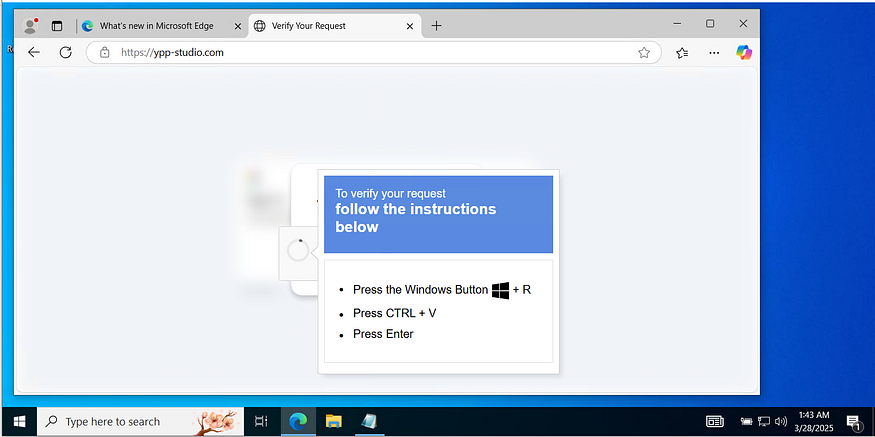

Эта техника маскирует вредоносные данные за, казалось бы, легитимными интерфейсами CAPTCHA, обманным путем заставляя пользователей запускать сложное вредоносное ПО .

Использует маскировку CAPTCHA для скрытой доставки

Недавнее расследование подозрительного фишингового домена hxxps://ypp-studio[.]com выявило сложную цепочку бесфайловых атак, которая в конечном итоге использует Rhadamanthys для сбора огромного массива конфиденциальных данных — от учетных данных для входа в систему до сведений о криптовалютном кошельке.

Эта кампания подчеркивает эволюционирующую тактику киберпреступников, которые используют доверие и социальную инженерию для обхода традиционных мер безопасности, что создает серьезную угрозу как для отдельных лиц, так и для организаций.

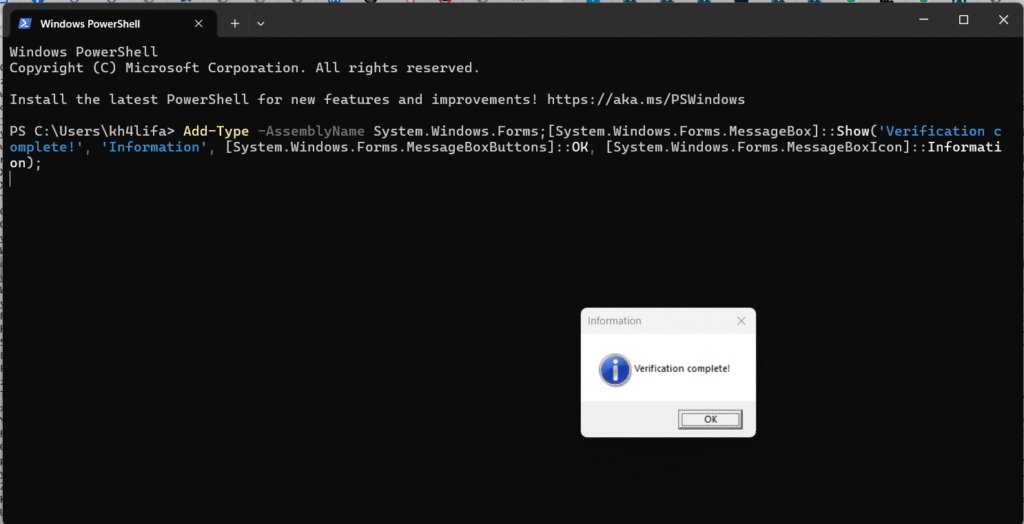

Атака начинается с вредоносного скрипта PowerShell, выполняемого с параметрами, предназначенными для скрытности, включая выполнение скрытого окна (-w hidden) и обход политик выполнения (-ep bypass).

Скрипт загружает вторичную полезную нагрузку из hxxps://ypp-studio[.]com/update.txt, которая содержит запутанный код со случайным заполнением символами и строку в шестнадцатеричном коде.

После декодирования он обнаруживает URL-адрес http://62.60.226.74/PTRFHDGS.msi, с которого загружается вредоносная программа, замаскированная под установщик MSI, и сохраняется в %AppData%\PTRFHDGS.msi, а затем запускается с помощью msiexec.exe.

Технический анализ

Обманчивое сообщение «Проверка завершена!» еще больше вводит жертву в заблуждение, заставляя ее поверить в безобидность процесса.

Примечательно, что прямой доступ к URL-адресу в браузере запускает автоматическую загрузку rh_0.9.0.exe, помеченного предупреждениями браузера как необычный, что согласуется с предыдущими наблюдениями за доставкой Rhadamanthys посредством схожих соглашений об именовании исполняемых файлов.

В отличие от предыдущих кампаний, в которых использовался http://77.239.96.51/rh_0.9.0.exe, этот обновленный механизм дроппера отражает значительные улучшения в инфраструктуре вредоносного ПО.

Rhadamanthys использует передовые методы обхода блокировок, такие как защита от виртуальных машин, защита от отладки и обнаружение атак по сторонним каналам на основе времени, чтобы помешать анализу в виртуальных машинах или «песочницах».

Он также проверяет наличие занесенных в черный список процессов, таких как OllyDbg.exe и Wireshark.exe, завершая работу при обнаружении инструментов анализа, при этом устанавливая командно-управляющую связь (C2) через необработанные IP-адреса, например 193.109.85.136, чтобы обойти обнаружение на основе DNS.

Масштаб извлечения данных вредоносным ПО поразительно широк: оно атакует системную информацию, учетные данные браузера, криптовалютные кошельки и даже снимки экрана, которые, скорее всего, передаются на серверы C2 для дальнейшей эксплуатации.

Продаваемый на подпольных форумах как вредоносное ПО как услуга (MaaS), Rhadamanthys продолжает развиваться с каждой версией, интегрируя такие возможности, как внедрение процесса и извлечение исходных фраз криптовалюты из изображений с помощью ИИ, как это видно в обновлениях с версии 0.5.0 по 0.7.0.

Его способность маскироваться под легальное программное обеспечение часто посредством фишинговых доменов, тайпсквоттинга и вредоносных вложений расширяет его возможности.

Злоупотребление ClickFix Captcha в качестве вектора доставки подчеркивает опасную тенденцию смешивания технической сложности с социальной инженерией, что фактически обходит базовые уровни безопасности.

Защитникам необходимо повышать осведомленность пользователей, ужесточать веб-фильтрацию и отслеживать индикаторы бесфайлового выполнения и подозрительного исходящего трафика.

Специально разработанное правило Sigma для обнаружения активности Rhadamanthys, фокусирующееся на аномалиях PowerShell и шаблонах доступа к реестру, предлагает отправную точку для охотников за угрозами.

Пока киберпреступники совершенствуют свою тактику, проактивная защита и постоянный мониторинг по-прежнему имеют решающее значение для защиты конфиденциальных данных от этого скрытого похитителя информации.