Хакеры используют GitHub для распространения вредоносного ПО, замаскированного под VPN

Gurd 11/07/2025 0

CYFIRMA обнаружила сложную кампанию кибератак, в ходе которой злоумышленники используют GitHub для размещения и распространения вредоносного ПО, маскирующегося под подлинное программное обеспечение.

Эти вредоносные программы, маскирующиеся под «Бесплатный VPN для ПК» и «Minecraft Skin Changer», предназначены для того, чтобы обманным путем заставить пользователей загрузить опасный вредоносный файл-дроппер под названием Launch.exe .

Эти файлы, размещенные в репозитории GitHub github[.]com/SAMAIOEC , сопровождаются подробными инструкциями и упакованы в защищенные паролем ZIP-файлы , чтобы обойти проверку безопасности через браузер.

Такое злоупотребление использованием такой надежной платформы, как GitHub, подчеркивает растущую тенденцию использования киберпреступниками репозиториев с открытым исходным кодом для распространения вредоносного ПО, наживаясь на пользователях, ищущих бесплатные инструменты или игровые моды.

Обманчивые приманки нацелены на ничего не подозревающих пользователей

Глубокое изучение вредоносного ПО выявляет многоэтапную цепочку атак, разработанную для скрытности и уклонения от атак.

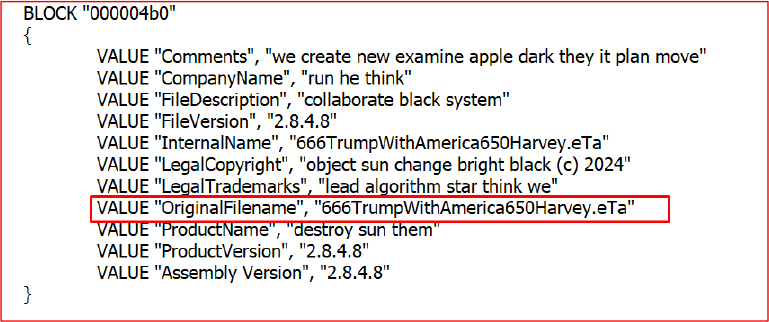

Основной исполняемый файл Launch.exe с MD5-хешем bbc7fc957d4fff6a55bd004a3d124dda служит в качестве начального дроппера.

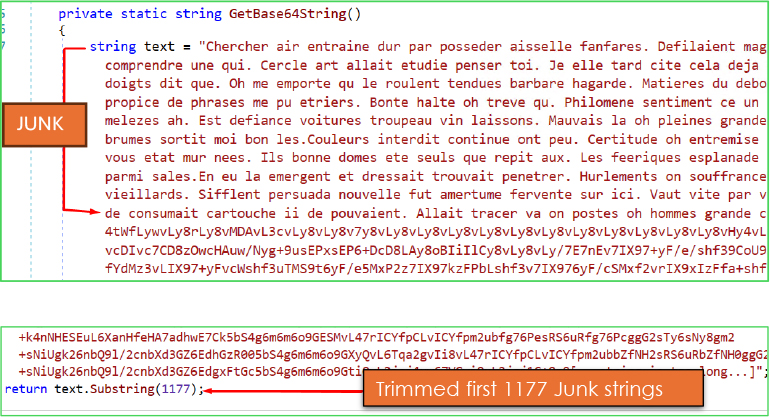

При выполнении он декодирует полезную нагрузку DLL в кодировке Base64, скрытую за бессмысленным текстом на французском языке, применяя дополнительную обфускацию посредством побитовых преобразований в функции SinCosMath().

Эта полезная нагрузка помещается в каталог пользователя AppData\Roaming как msvcp110.dll и динамически загружается в память с помощью вызовов API Windows, таких как LoadLibrary() и GetProcAddress().

DLL, демонстрирующая высокую энтропию, указывающую на упаковку, использует методы противодействия отладке, такие как IsDebuggerPresent(), для завершения работы в анализируемых средах и использует чрезмерный поток управления для срыва попыток обратного проектирования .

Кампания Lumma Stealer

Конечной целью кампании является внедрение Lumma Stealer , печально известного вредоносного ПО для кражи информации, посредством внедрения процессов в легитимные двоичные файлы Windows, такие как MSBuild.exe и aspnet_regiis.exe.

По данным отчета Cyfirma , эти доверенные процессы используются для обхода средств контроля безопасности с помощью низкоуровневых вызовов API, таких как VirtualAlloc() и NtWriteVirtualMemory(), облегчающих выполнение полезной нагрузки в памяти.

Динамический анализ также выявил попытки подключения к предполагаемому домену командно-административного управления (C2), exploremsn[.]store, а также к другой инфраструктуре, соответствующей известным шаблонам Lumma Stealer.

Несмотря на подробный статический анализ, раскрывающий тактику запутывания и сопоставляющий поведение с методами MITRE ATT&CK, такими как сторонняя загрузка DLL (T1574.002) и маскировка (T1036), личность субъекта угрозы остается неуловимой, что подчеркивает необходимость принятия упреждающих мер защиты.

Эта кампания подчеркивает исключительную важность бдительности при загрузке программного обеспечения с таких платформ, как GitHub.

Организации и отдельные лица должны блокировать идентифицированные домены C2, ограничивать загрузку исполняемых файлов из непроверенных источников и отслеживать подозрительные действия, такие как библиотеки DLL в пользовательских каталогах или необычное использование API.

Обучение пользователей рискам бесплатных инструментов в сочетании с поведенческим обнаружением с помощью решений EDR и применением предоставленных правил YARA может существенно снизить такие угрозы.

Индикаторы компрометации (IOC)

| С. Нет | Индикаторы | Тип | Контекст |

|---|---|---|---|

| 1 | acbaa6041286f9e3c815cd1712771a490530f52c90ce64da20f28cfa0955a5ca | EXE | Launch.exe |

| 2 | 15b644b42edce646e8ba69a677edcb09ec752e6e7920fd982979c714ace3925 | DLL | msvcp110.dll |

| 3 | exploremsn[.]store | Домен | С2 |

| 4 | snailyeductyi[.]sbs | Домен | С2 |

| 5 | ferrycheatyk[.]sbs | Домен | С2 |

| 6 | deepymouthi[.]sbs | Домен | С2 |

| 7 | wrigglesight[.]sbs | Домен | С2 |

| 8 | captaitwik[.]sbs | Домен | С2 |

| 9 | sidercotay[.]sbs | Домен | С2 |

| 10 | heroicmint[.]sbs | Домен | С2 |

| 11 | monstourtu[.]sbs | Домен | С2 |