Постквантовый криптографический инвентарь — последнее модное словечко PQC и почему вам нужно его знать

Gurd 11/07/2025 0

Пока индустрия безопасности готовится к постквантовому миру и пугающей смене практически всех существующих технологий шифрования, в моду входит новое словечко — «криптографический инвентарь». Cybernews объясняет, что это такое и почему вы будете слышать о нём в течение следующих 10 лет.

Вы слышали о Q-дне? Это день, когда квантовые компьютеры смогут взломать даже самые надёжные алгоритмы шифрования, используемые сегодня, такие как RSA-2048 и ECC-256, которые сейчас защищают значительную часть почти 200 зетабайт конфиденциальных цифровых данных по всему миру.

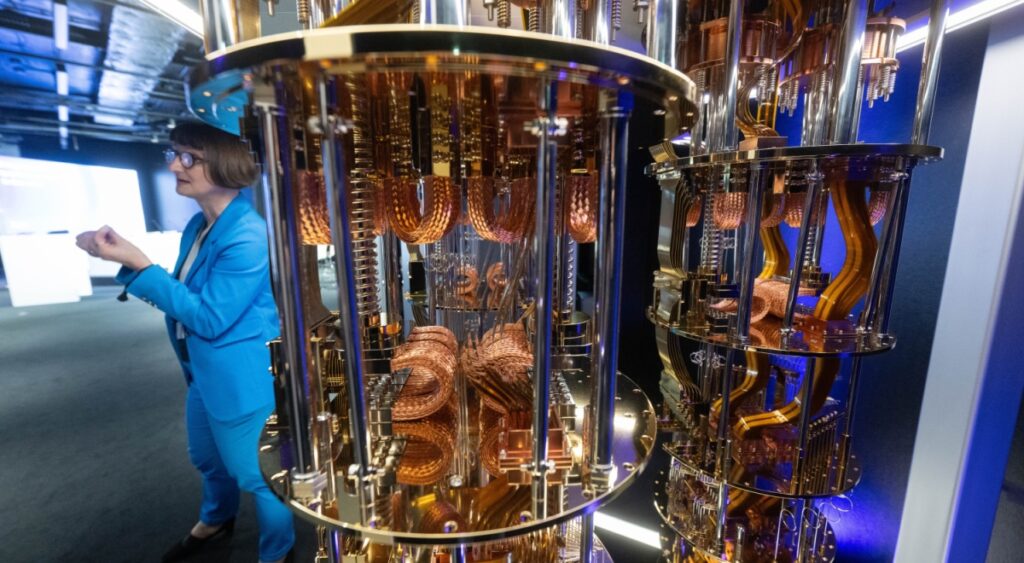

Пока ученые продолжают изучать способы успешной стабилизации кубитов — строительных блоков квантовых компьютеров — ведущие эксперты предсказывают, что день Q может наступить в любой момент в течение следующих трех-пятнадцати лет.

Квантовый компьютер IBM Quantum System Two. Мариджан Мурат/Getty Images

Специалисты по безопасности предупреждают о квантовой игровой площадке, заполненной опытными хакерами и субъектами угроз на уровне государств, которые старательно накапливают огромные объемы зашифрованных данных в ожидании атаки — тактика, известная как « собрать сейчас, расшифровать позже » . Атака с использованием криптографически релевантного квантового компьютера (CRQC) может не только раскрыть критически важные секреты, но и привести к потере триллионов долларов США.

А многие исследователи квантовых технологий, ссылаясь на опубликованную в прошлом месяце дорожную карту IBM , теперь оценивают, что «квантовый апокалипсис» произойдет менее чем через десятилетие, к началу 2030-х годов.

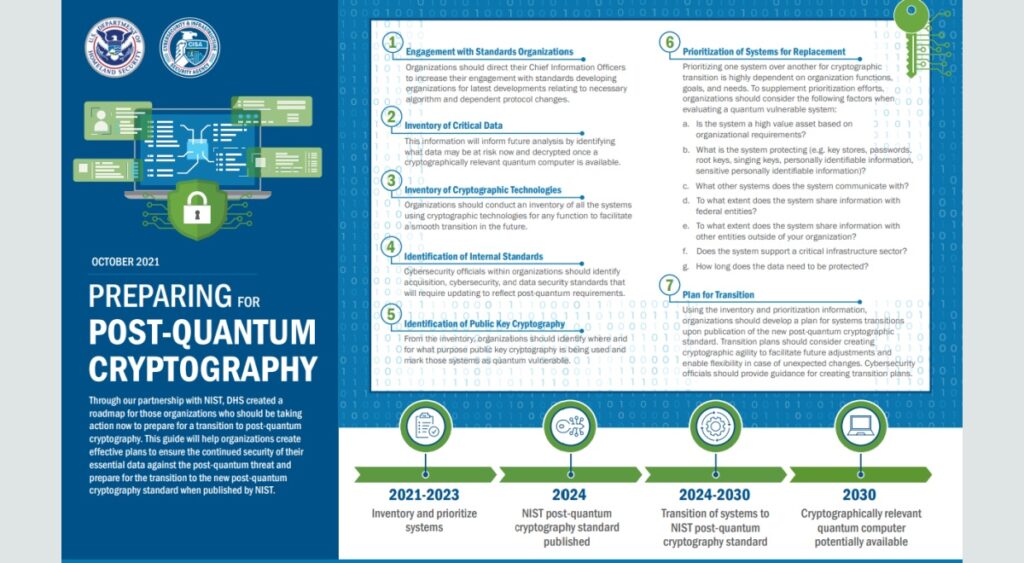

Эти прогнозы вызвали возмущение в западном мире: Белый дом и Европейский союз пытаются разработать собственные дорожные карты постквантовой криптографии (PQC), которыми могли бы руководствоваться государственные учреждения, критическая инфраструктура, финансовый и криптосекторы, а также частные и государственные организации.

Министерство внутренней безопасности США

Фактически, только в прошлом году Национальный институт стандартов и технологий (NIST) выпустил не только первое официальное руководство по стандартам PQC ( Переход к стандартам постквантовой криптографии ), но и первые три готовых к внедрению алгоритма PQC , а четвертый стандартизированный алгоритм, как говорят, готовится к выпуску.

Окончательные алгоритмы, созданные под новым лейблом FIPS (Федеральный стандарт обработки информации), были выбраны из 82 заявок в ходе процесса, начатого NIST в 2016 году.

Так какое же место занимает криптографический инвентарь?

Один из основных принципов создания любой достойной стратегии кибербезопасности — начать с понимания того, что у вас есть.

Если у компании нет полного и подробного списка своих цифровых активов, как она может знать, что именно ей нужно защищать? Здесь применим тот же принцип.

США, Великобритания и государства-члены ЕС выдвинули сроки , согласно которым переход на алгоритмы PQC должен быть завершен для особо важных организаций к 2030 году, а для всех остальных — к 2035 году, что по сути делает все существующие методы криптографии с открытым ключом устаревшими.

И пока организация не создаст всеобъемлющий криптографический реестр, она не сможет начать подготовку к успешной квантово-безопасной среде.

Криптографическая инфраструктура является краеугольным камнем глобальной цифровой экосистемы, поддерживая саму суть цифрового доверия.

— Криптографический инвентарь: извлечение ценности сегодня, подготовка к завтрашнему дню

«Многие организации не осознают, насколько огромен этот переход», — сказал Владимир Сухарев, вице-президент по криптографическим исследованиям и разработкам в InfoSec Global, компании Keyfactor .

В сотрудничестве с HSBC и Thales Сухарев также является одним из авторов недавно опубликованного в июле технического документа « Криптографический инвентарь: извлечение ценности сегодня, подготовка к завтрашнему дню » .

В 31-страничном инсайдерском отчете, предоставленном эксклюзивно Cybernews до его официального релиза на этой неделе, подробно рассматриваются тонкости того, как компания может наилучшим образом справиться с «сегодняшними недостатками криптографии, обеспечивая при этом соответствие требованиям и уделяя первоочередное внимание снижению бизнес-рисков» — и все это в указанные сроки.

Изображение Городенкова | Шаттерсток

Ожидается, что весь процесс будет сопряжен с техническими трудностями, окажет влияние на всех партнеров в цепочке создания стоимости, потребует значительных ресурсов, и даже в этом случае некоторые существующие цифровые системы не смогут перейти к квантово-безопасному статусу, говорится в статье.

«Если говорить реалистично, это нужно сделать как можно скорее», — поясняет Сухарев.

«Сам криптографический переход занимает годы. Поэтому, если нужно обеспечить высокие шансы на его завершение к 2030 году, необходимо завершить инвентаризацию не позднее конца 2026 года», — говорит он.

По мнению авторов, подготовка к появлению квантовых вычислений — важнейшая задача. По словам Сухарева, устанавливая конкретные сроки, компании повышают свои шансы завершить весь переход вовремя.

«Если они будут руководствоваться только окончательной датой, они, скорее всего, недооценят необходимое время и ресурсы, что приведет к задержкам», — говорит Сухарев .

Руководителям служб информационной безопасности нужно начинать – вчера

По словам авторов, эта информация была специально разработана для того, чтобы помочь руководителям технологических направлений, таким как директора по информационным технологиям (CIO), директора по технологиям (CTO) и директора по информационной безопасности (CISO), понять стратегическую ценность инвентаря для общего успеха бизнеса. Теперь криптография сама по себе может быть классифицирована как критически важная инфраструктура.

Помимо угроз типа «соберите сейчас, расшифруйте позже», в исследовании говорится, что атаки CRQC могут серьезно повлиять на зашифрованный сетевой трафик, цифровые подписи и сертификаты, все уровни программных и аппаратных систем, большинство приложений, облако, Интернет вещей (IoT), 5G, робототехнику, ИИ, блокчейн и Web 3.0.

Одним из наиболее интересных аспектов сложного процесса станет необходимость автоматизации, как обсуждается в техническом документе.

Авторы утверждают, что из-за неэффективности ручных процессов и постоянных изменений, происходящих в инфраструктуре организации, будет существовать определенный уровень автоматизированного криптографического обнаружения.

Однако они говорят, что потребуется и человеческое управление.

«Очень немногие автоматизированные платформы могут справиться с обнаружением в «локальных, облачных и гибридных средах, особенно с учетом того, что большинство организаций используют сочетание устаревших систем, облачных сервисов и сторонних приложений, включающих огромное количество ключей, сертификатов, экземпляров алгоритмов и протоколов», — говорится в сообщении.

В статье также объясняется, что инструменты автоматизации часто имеют ограниченный охват или совместимость и могут игнорировать некоторые артефакты, которые они не понимают, тем самым создавая слепые пятна в общей криптографической видимости.

Кроме того, хотя ожидается, что автоматизация будет играть решающую роль в обнаружении запасов, Сухарев не так уверен, что искусственный интеллект можно использовать таким же образом.

«Возможно, в будущем ИИ сможет помочь, ускорив некоторые подпроцессы. Однако криптография — очень сложная тема, и в настоящее время ИИ часто предоставляет неверные, устаревшие и ошибочные знания по ней», — говорит он.

Что касается проблем кибербезопасности, связанных с собранными данными, Сухарев говорит: «В большинстве случаев криптографические данные содержат крайне конфиденциальные элементы, поэтому предоставление их ИИ может быть опасным или даже противоречить нормам».

Кроме того, поскольку большинство руководителей служб безопасности уже осведомлены о рисках, связанных с попаданием инвентаря в чужие руки, Сухарев говорит, что крайне важно «осуществлять сбор данных только локально, а не использовать подход SaaS».