Массовый взлом браузера: расширения становятся троянами и заражают 2,3 млн пользователей Chrome и Edge

Gurd 11/07/2025 0

Восемнадцать расширений имели «безупречно чистую» кодовую базу, иногда годами, пока обновление версии не превратило их в опасные трояны без какого-либо участия пользователя. Исследователи безопасности предупреждают, что только что были скомпрометированы более 2,3 миллиона пользователей, но существует ещё множество скрытых расширений.

- В Chrome и Edge было обнаружено 18 вредоносных расширений браузера, перенаправляющих пользователей на вредоносные сайты и похищающих данные.

- По данным Koi Security, расширения собрали сотни отзывов и более 2,3 миллионов пользователей, прежде чем получили вредоносные обновления.

- Пользователям настоятельно рекомендуется удалить вредоносные расширения и сбросить скомпрометированные учетные данные.

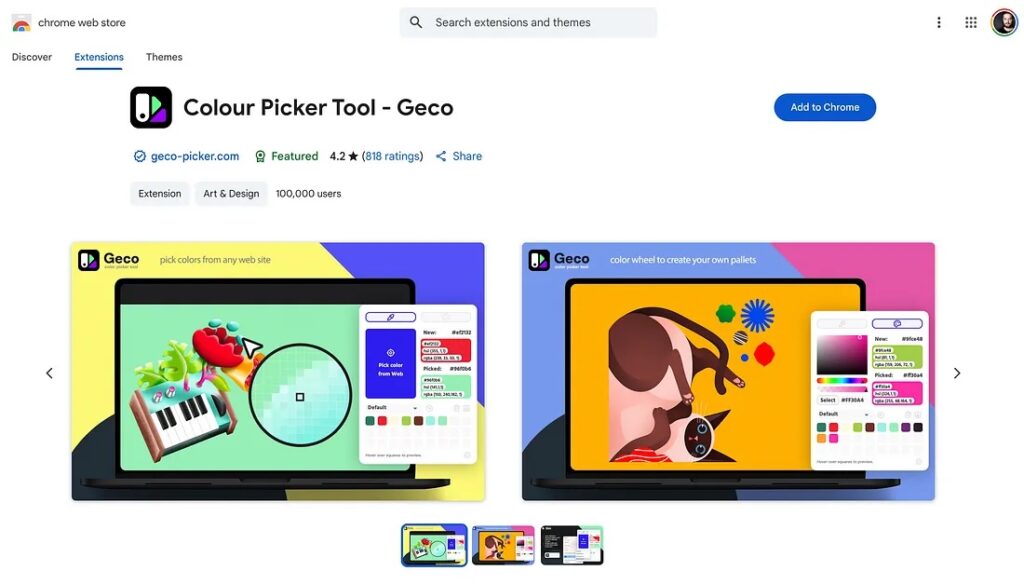

До того, как стать вредоносным, одно из расширений имело значок проверки Google, более 800 отзывов и популярное размещение в интернет-магазине Chrome.

Исследователи Koi Security предупреждают, что расширение «Color Picker, Eyedropper – Geco colorpick» является одним из восемнадцати, которые недавно были обновлены и содержат опасный код.

«Это тщательно созданный троянский конь, который выполняет ровно то, что обещает (функциональную палитру цветов), одновременно захватывая ваш браузер, отслеживая каждый посещаемый вами веб-сайт и поддерживая постоянный бэкдор для управления и контроля», — заявили исследователи.

Изощренная кампания, получившая название RedDirection, заразила более 2,3 миллиона пользователей Chrome и Edge, сделав ее одной из крупнейших операций по взлому браузеров.

Ни одно из 18 расширений не было вредоносным с самого начала. Это были популярные инструменты для повышения производительности или развлечения, такие как клавиатуры с эмодзи, прогнозы погоды, регуляторы скорости видео, усилители громкости, блокировщики YouTube, тёмные темы и т. д.

«Из-за особенностей обработки обновлений расширений браузера компаниями Google и Microsoft эти вредоносные версии автоматически устанавливаются в фоновом режиме», — поясняется в отчете .

Никакого фишинга. Никакой социальной инженерии. Только доверенные расширения с незаметными обновлениями версий, которые превращали инструменты для повышения производительности в вредоносное ПО для слежки.

Злоумышленник успешно использовал платформы крупных технологических компаний для расширения сферы действия своего вредоносного ПО, в то время как процессы проверки не смогли обнаружить вредоносные изменения.

Что делает этот троян?

Вредоносное ПО незаметно активируется при каждом посещении нового веб-сайта и отслеживает активность в фоновом режиме. Злоумышленники стремятся перенаправлять пользователей на вредоносные веб-сайты, потенциально фишинговые, имитирующие оригинальные.

Вредоносное ПО захватывает исходный URL-адрес веб-сайта, который посещает пользователь, отправляет его на удалённый сервер злоумышленника вместе с уникальным идентификатором, а затем сервер управления и контроля предоставляет URL-адрес перенаправления. Взломанное расширение автоматически перенаправляет пользователя на вредоносный веб-сайт по указанию, что может привести к дальнейшей компрометации.

В то же время каждое из восемнадцати хитроумных расширений работает так, как заявлено: они выбирают цвета, управляют скоростью видео, увеличивают громкость и т. д.

Злоумышленники могут воспользоваться этой возможностью «человек посередине» в любой момент. Они могут перенаправить пользователей на загрузку «критического обновления Zoom» при получении приглашения на конференцию Zoom или на точную копию страницы входа в систему своего банка, чтобы украсть учётные данные.

Каждое расширение работало с отдельными доменами, создавая видимость работы разных разработчиков. Однако они использовали одну и ту же централизованную инфраструктуру атак.

Исследователи Koi Security призывают немедленно удалить следующие расширения из Chrome и Edge.

Хром:

- Клавиатура с эмодзи онлайн — скопируйте и вставьте свои эмодзи

- Бесплатный прогноз погоды

- Контроллер скорости видео – Менеджер видео

- Разблокируйте Discord — VPN-прокси для разблокировки Discord в любом месте

- Темная тема – Dark Reader для Chrome

- Volume Max – Мощный усилитель звука

- Разблокируйте TikTok — удобный доступ с помощью прокси-сервера в один клик

- Разблокируйте YouTube VPN

- Палитра цветов, пипетка – Geco colorpick

- Погода

Край:

- Разблокировать TikTok

- Volume Booster – увеличьте громкость звука

- Веб-звуковой эквалайзер

- Значение заголовка

- Flash Player – эмулятор игр

- YouTube разблокирован

- SearchGPT – ChatGPT для поисковой системы

- Разблокировать Discord

Хотя вредоносные расширения, по всей видимости, были удалены из магазинов, некоторые контролируемые злоумышленниками домены, перечисленные в отчете среди индикаторов взлома, по-прежнему активны и рекламируют вредоносные инструменты.

Что делать, если вы обнаружили вредоносное расширение?

Дополнительные меры по снижению риска включают очистку данных браузера для удаления всех сохраненных вредоносных ссылок и идентификаторов отслеживания, запуск полного сканирования системы на наличие вредоносных программ для выявления дополнительных заражений и мониторинг учетных записей на предмет подозрительной активности.

Компания Malwarebytes, специализирующаяся на безопасности, настоятельно рекомендует пострадавшим пользователям очистить все данные браузера, включая историю, файлы cookie, кэшированные файлы и данные сайтов, чтобы удалить любые идентификаторы отслеживания или токены сеансов, которые могли быть украдены или установлены вредоносными расширениями. Также рекомендуется сбросить все потенциально скомпрометированные учётные данные.

Malwarebytes делится следующими советами для пользователей:

- Сбросьте настройки браузера до значений по умолчанию, чтобы отменить любые изменения, которые расширение могло внести в вашу поисковую систему, домашнюю страницу или другие настройки. Обращайте внимание на такие признаки, как неожиданные перенаправления, смена поисковых систем или новые панели инструментов.

- Немедленно смените пароли для учётных записей, которые вы посещали во время установки вредоносного расширения (например, для онлайн-банкинга). Убедитесь, что вы используете надёжный менеджер паролей , генерирующий длинные и сложные пароли, которые трудно взломать.

- По возможности включите двухфакторную аутентификацию (2FA) для дополнительной защиты.

- Контролируйте аккаунты на предмет подозрительной активности.

- Проверяйте свою электронную почту и SMS на наличие предупреждений о безопасности или несанкционированном доступе. Остерегайтесь мошенников, рассылающих поддельные уведомления.

- Убедитесь, что ваш браузер и остальные расширения обновлены.

- Запустите полное сканирование системы с помощью антивирусного решения.

«Если расширение запрашивает дополнительные разрешения после обновления, это веская причина внимательно изучить, что именно ему требуется и имеет ли это смысл с точки зрения причины, по которой вы используете расширение», — заявили в компании.

Хакеры постоянно разрабатывают или покупают другие расширения, которые специалисты по безопасности называют «спящими агентами» для будущих вредоносных действий. Malwarebytes Labs поделилась примером вредоносных расширений, которые выдавали себя за инструмент поиска для ChatGPT и были доступны в течение нескольких месяцев, прежде чем стать вредоносными.

Целью может быть любой браузер, поддерживающий расширения.

Эксперты по безопасности рекомендуют пользователям проверять все установленные расширения и удалять нежелательные. Обращайте внимание на схожее подозрительное поведение — ранее доверенное расширение может перейти к другому владельцу и стать вредоносным всего за одно обновление.