Вредоносное ПО для Android Anatsa проникло в Google Play, атакуя американские банки

Gurd 10/07/2025 0

Банковский троян Anatsa снова проник в Google Play через приложение, выдававшее себя за просмотрщик PDF-файлов, которое было загружено более 50 000 раз.

Вредоносное ПО активируется на устройстве сразу после установки приложения, отслеживая запуск пользователями североамериканских банковских приложений и предоставляя им оверлей, позволяющий получить доступ к счету, вести кейлоггерство или автоматизировать транзакции.

По словам исследователей Threat Fabric , которые обнаружили последнюю кампанию и сообщили о ней в Google, при открытии целевых приложений Anatsa показывает пользователям поддельное сообщение, информирующее о запланированном техническом обслуживании банковской системы.

Уведомление отображается поверх пользовательского интерфейса банковского приложения, скрывая активность вредоносного ПО в фоновом режиме и не давая жертвам возможности связаться со своим банком или проверить свои счета на предмет несанкционированных транзакций.

Компания Threat Fabric на протяжении многих лет отслеживала активность Anatsa в Google Play и обнаружила многочисленные проникновения с использованием поддельных или троянизированных утилит и инструментов повышения производительности.

Кампания, раскрытая в ноябре 2021 года, достигла 300 000 загрузок , другая, раскрытая в июне 2023 года, имела 30 000 загрузок , а еще одна, раскрытая в феврале 2024 года, достигла 150 000 загрузок .

В мае 2024 года компания Zscaler, занимающаяся безопасностью мобильных устройств, сообщила, что Anatsa совершила очередное проникновение в официальный магазин приложений Android, выпустив два приложения, выдававших себя за средство чтения PDF-файлов и средство чтения QR-кодов, которые в общей сложности были загружены 70 000 раз .

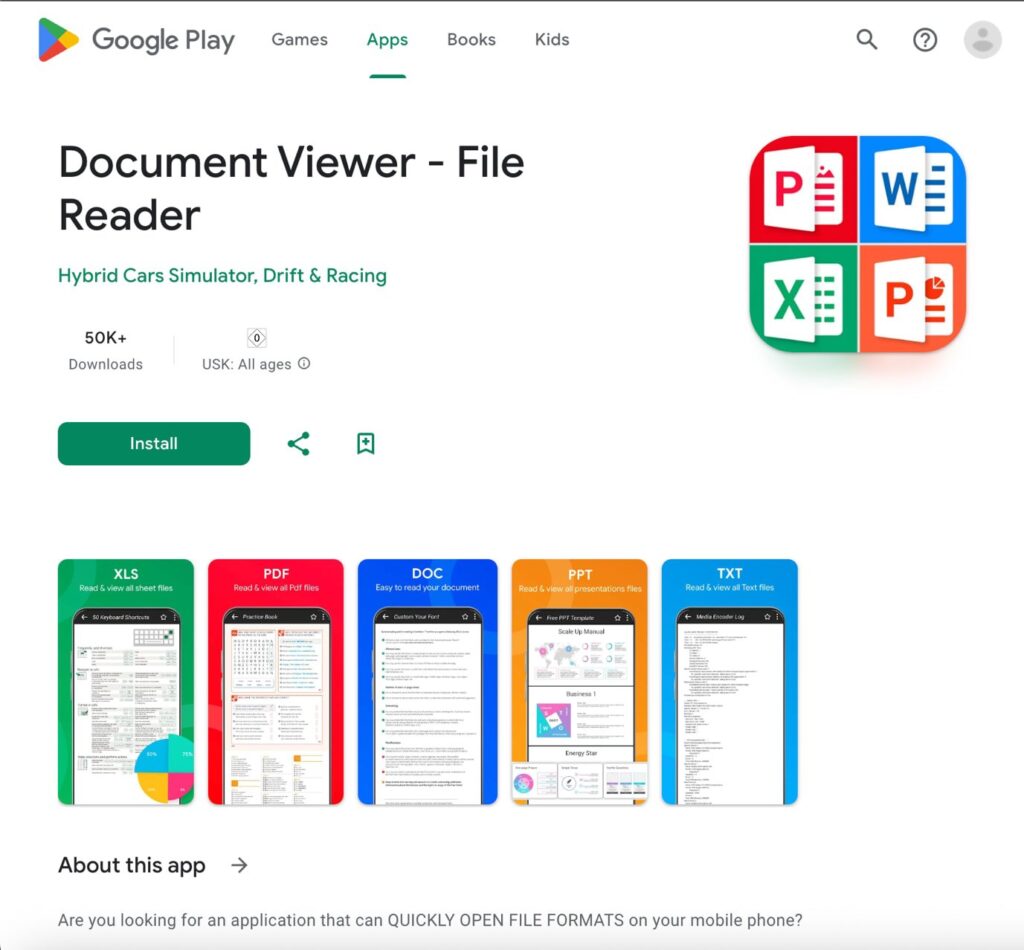

Приложение Anatsa, которое Threat Fabric обнаружил в Google Play на этот раз, — это «Document Viewer – File Reader», выпущенное компанией «Hybrid Cars Simulator, Drift & Racing».

Приложение в Google Play, предоставляющее пользователям доступ к Anatsa.

Источник: ThreatFabric

Исследователи сообщают, что это приложение следует хитрой тактике, которую операторы Anatsa демонстрировали и в предыдущих случаях: они держат приложение «чистым» до тех пор, пока оно не наберет значительную пользовательскую базу.

Как только приложение становится достаточно популярным, они внедряют вредоносный код через обновление, которое извлекает полезную нагрузку Anatsa с удаленного сервера и устанавливает ее как отдельное приложение.

Затем Anatsa подключается к центру управления и контроля (C2) и получает список целевых приложений для мониторинга на зараженном устройстве.

Последняя версия приложения Anatsa запустила троян в период с 24 по 30 июня, через шесть недель после его первоначального выпуска в магазине.

С тех пор Google удалил вредоносное приложение из магазина.

Если вы установили приложение, рекомендуется немедленно удалить его, запустить полное сканирование системы с помощью Play Protect и сбросить учетные данные своего банковского счета.

Анаца периодически находит способы проникнуть в Google Play, поэтому пользователям следует доверять только приложениям от надежных издателей, проверять отзывы пользователей, обращать внимание на запрашиваемые разрешения и сводить количество установленных приложений на устройстве к необходимому минимуму.

Обновление 7/8 — Представитель Google отправил BleepingComputer следующий комментарий:

«Все эти выявленные вредоносные приложения были удалены из Google Play. Google Play Protect автоматически защищает пользователей, предупреждая их или блокируя приложения, известные своим вредоносным поведением, на устройствах Android с сервисами Google Play». — Представитель Google