Группа хакеров Kimsuky применяет новые тактики фишинга и заражения вредоносным ПО

Gurd 12/05/2025 0

Связанная с Северной Кореей группировка по созданию современных постоянных угроз (APT) Kimsuky применила новые сложные фишинговые тактики и вредоносные программы в целевых атаках, наблюдавшихся в марте 2025 года.

Группировка, известная своими атаками на государственные учреждения, аналитические центры и отдельных лиц, связанных с внешней политикой и национальной безопасностью, расширила свои технические возможности с помощью многоступенчатых цепочек атак, призванных избегать обнаружения и извлекать конфиденциальную информацию из взломанных систем.

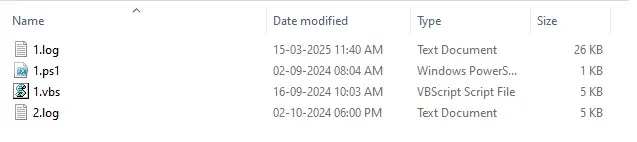

Последняя кампания начинается с того, что жертвы получают сжатый ZIP-файл, содержащий вредоносные скрипты, которые запускают сложную цепочку заражения.

После запуска вредоносная программа развертывает несколько скрытых компонентов, которые работают вместе, обеспечивая устойчивость, собирая системную информацию и передавая конфиденциальные данные на контролируемые злоумышленником серверы.

Атака нацелена в первую очередь на криптовалютные кошельки, учетные данные браузера и реализует функцию кейлоггера для перехвата вводимых пользователем данных по всей системе.

Исследователи K7 Security Labs выявили атаку после анализа индикаторов взлома, переданных по каналам сообщества безопасности.

Расследование показало, что Kimsuky усовершенствовала свои методы, включив в них улучшенные возможности противодействия анализу, сложные методы извлечения данных и специализированное нацеливание на криптовалютные активы, что представляет собой значительный шаг вперед в оперативной тактике группы.

Заражение начинается с обманчиво простого файла VBScript, который использует передовые методы обфускации, чтобы избежать обнаружения.

Скрипт использует функции chr() и CLng() для динамической генерации символов, которые при сборке формируют команды PowerShell для выполнения следующего этапа атаки.

Такая обфускация помогает обойти системы обнаружения на основе сигнатур, гарантируя, что вредоносный код останется скрытым во время выполнения.

В конечном итоге VBScript запускает сценарий PowerShell, который декодирует и выполняет полезные данные в кодировке Base64, содержащиеся в сопутствующих файлах журналов.

Компонент PowerShell сначала собирает серийный номер BIOS системы, чтобы создать уникальный идентификатор для скомпрометированной машины, и реализует проверки против виртуальных машин, чтобы прекратить выполнение, если оно запущено в виртуализированных средах — распространенный метод уклонения от анализа исследователями безопасности.

Особую обеспокоенность этой атаке придает сложный механизм заражения.

Расшифрованная полезная нагрузка PowerShell содержит одиннадцать специализированных функций, которые систематически собирают конфиденциальные данные с компьютера жертвы.

Эти функции включают возможности загрузки извлеченных данных, извлечения информации о браузере, нацеливания на криптовалютные кошельки и установления постоянства с помощью запланированных задач.

Вредоносное ПО нацелено на основные браузеры, включая Edge, Firefox, Chrome и Naver Whale, извлекая учетные данные для входа, файлы cookie и историю просмотров.

В частности, он содержит обширную базу данных расширений криптовалютных кошельков , включая MetaMask, Trust Wallet, Tron и более 30 других.

Для каждого идентифицированного кошелька вредоносная программа извлекает критически важные файлы базы данных, которые, вероятно, содержат ключи доступа и информацию о транзакциях.

После сбора целевой информации вредоносная программа сжимает все собранные данные в ZIP-файл, переименовывает его в «init.dat», чтобы он выглядел безобидным, и передает его на сервер управления и контроля по адресу «http://srvdown[.]ddns[.]net/service3/».

Внутри ZIP-файла (Источник – K7 Security Labs)

Сервер может отправлять дополнительные команды зараженной системе, обеспечивая злоумышленникам постоянный удаленный доступ.

Эта развивающаяся угроза демонстрирует постоянные инвестиции Kimsuky в разработку сложного вредоносного ПО и подчеркивает растущий риск для отдельных лиц и организаций, владеющих криптовалютными активами или конфиденциальной информацией.

Специалистам по безопасности рекомендуется внедрять передовые технологии обнаружения угроз и информировать пользователей о сложных тактиках фишинга, которые служат первоначальным вектором этих сложных атак.

Источник — https://cybersecuritynews.com/