Хакеры продают уязвимость 0-Day SS7 на хакерских форумах за 5000 долларов

Gurd 11/05/2025 0

Сложная уязвимость протокола SS7, позволяющая осуществлять несанкционированный перехват SMS-сообщений и отслеживать телефон в режиме реального времени, теперь предлагается к продаже на подпольных форумах, что вызывает серьезные опасения по поводу безопасности мобильных сетей во всем мире.

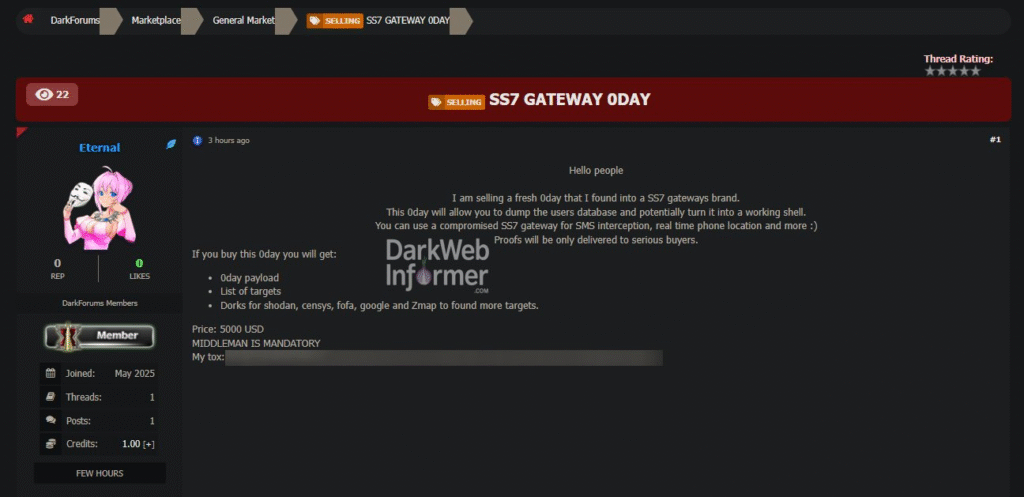

Эксплойт стоимостью 5000 долларов США предоставляет покупателям комплексные инструменты для взлома телекоммуникационной инфраструктуры на фундаментальном уровне.

Исследователи безопасности обнаружили на известном форуме по киберпреступности объявление, в котором недавно зарегистрированный поставщик предлагает то, что, по их словам, является уязвимостью нулевого дня, влияющей на шлюзы SS7.

Новый эксплойт нацелен на критическую телекоммуникационную инфраструктуру

Несмотря на свой возраст и известные ограничения безопасности, протокол Signaling System 7 ( SS7 ), разработанный в 1975 году и стандартизированный в 1980 году, остается важнейшим компонентом глобальных телекоммуникационных сетей.

Согласно сообщению Dark Web Informer, опубликованному на X, пакет включает в себя полезную нагрузку нулевого дня, тщательно отобранный список уязвимых объектов телекоммуникационной инфраструктуры и специализированные инструменты доркинга для Shodan, Censys , Fofa, Google и ZMap, предназначенные для выявления дополнительных уязвимых систем.

Это представляет собой существенную угрозу безопасности телекоммуникаций. Эксплойты SS7 существуют уже много лет, но новая инфраструктура шлюза нулевого дня, нацеленная на уязвимости, потенциально может обойти существующие меры безопасности, реализованные операторами.

Протокол SS7 обеспечивает взаимодействие между телекоммуникационными сетями по всему миру, управляя всеми функциями — от маршрутизации вызовов до доставки SMS и роуминга.

Его архитектура включает в себя такие важнейшие компоненты, как центры коммутации мобильной связи (MSC), домашние регистры местоположения (HLR) и регистры местоположения посетителей (VLR).

Согласно листингу, эксплойт использует уязвимости в части мобильных приложений (MAP) стека протоколов SS7, в частности, нацеливаясь на сообщения UpdateLocation и AnyTimeInterrogation для манипулирования сетевыми ответами.

Подделывая легитимные коды точек (ПК), злоумышленники могут выдавать себя за доверенные сетевые узлы и перенаправлять сообщения.

Эксплойт потенциально может позволить злоумышленникам:

- Перехват одноразовых паролей, отправленных по SMS, для двухфакторной аутентификации

- Отслеживайте физическое местоположение мобильных пользователей в режиме реального времени

- Подслушивание голосовых вызовов

- Проводить мошеннические финансовые операции, обходя SMS-проверку

Это не первый случай использования уязвимостей SS7 в качестве оружия. В 2017 году преступники использовали недостатки SS7 для перехвата кодов двухфакторной аутентификации и кражи средств с банковских счетов в Германии.

В 2019 году Metro Bank в Великобритании стал первым финансовым учреждением, публично сообщившим о том, что подвергся атакам SS7.

Меры по смягчению последствий

Хотя поставщики телекоммуникационных услуг внедрили некоторые меры защиты с момента первой публикации уязвимостей SS7 в 2014 году, фундаментальные проблемы конструкции протокола остаются нерешенными.

Переход на сети 4G и 5G с новыми протоколами, такими как Diameter, обеспечивает более высокий уровень безопасности, однако около 30% мобильных подключений по-прежнему опираются на сети 2G и 3G, использующие SS7.

Эксперты рекомендуют организациям внедрять дополнительные уровни безопасности помимо аутентификации на основе SMS , например, многофакторную аутентификацию на основе приложений, для защиты от этих угроз.

Поставщикам телекоммуникационных услуг рекомендуется внедрить межсетевые экраны SS7 и более строгий контроль доступа для предотвращения потенциальных атак.

Источник — https://cybersecuritynews.com/