Новая волна вредоносных программ для Android атакует банковскую сферу посредством мошенничества с NFC-ретрансляторами, перехвата вызовов и эксплойтов с правами root

Gurd 15/08/2025 0

Исследователи по кибербезопасности раскрыли новый троян для Android под названием PhantomCard , который использует технологию беспроводной связи ближнего радиуса действия (NFC) для проведения ретрансляционных атак с целью упрощения мошеннических транзакций в атаках, нацеленных на банковских клиентов в Бразилии.

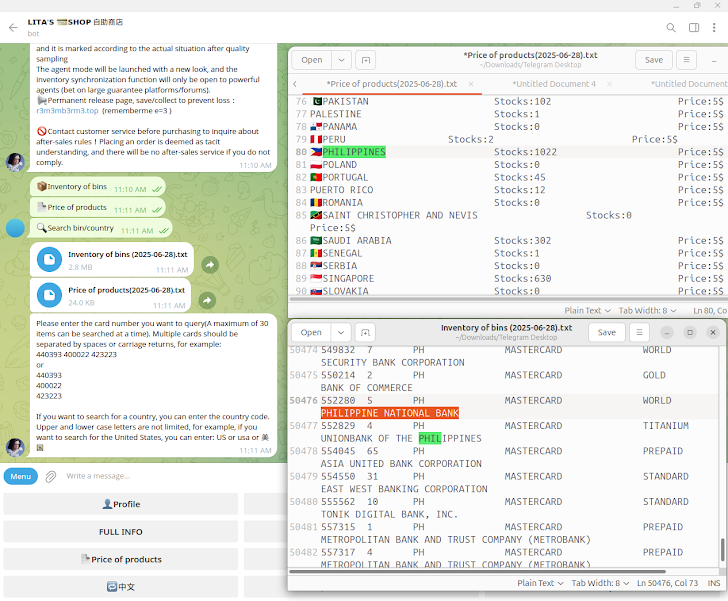

«PhantomCard передаёт данные NFC с банковской карты жертвы на устройство мошенника», — говорится в отчёте ThreatFabric. «PhantomCard основан на китайском вредоносном ПО, которое предлагает услуги NFC-ретрансляции».

Вредоносное ПО для Android, распространяемое через поддельные веб-страницы Google Play, имитирующие приложения для защиты карт, носит название «Proteção Cartões» (имя пакета «com.nfupay.s145» или «com.rc888.baxi.English»).

Поддельные страницы также содержат ложные положительные отзывы, призванные убедить жертв установить приложение. В настоящее время неизвестно, как распространяются ссылки на эти страницы, но, вероятно, это связано с использованием смишинга или аналогичной техники социальной инженерии.

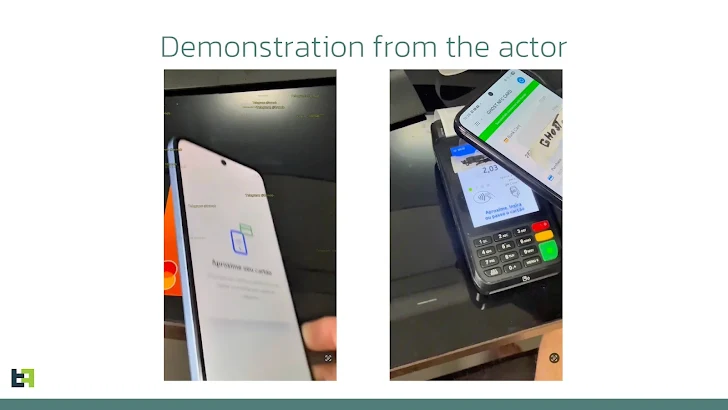

После установки и запуска приложения оно просит жертву приложить свою кредитную/дебетовую карту к задней панели телефона, чтобы начать процесс проверки, после чего на пользовательском интерфейсе отображается сообщение: «Карта обнаружена! Держите карту поблизости, пока аутентификация не будет завершена».

На самом деле данные карты передаются на контролируемый злоумышленником NFC-сервер-ретранслятор, используя встроенный в современные устройства NFC-считыватель. Затем приложение PhantomCard запрашивает у жертвы PIN-код, чтобы передать эту информацию киберпреступнику для аутентификации транзакции.

«В результате PhantomCard устанавливает канал связи между физической картой жертвы и PoS-терминалом/банкоматом, рядом с которым находится киберпреступник», — поясняет ThreatFabric. «Это позволяет киберпреступнику использовать карту жертвы так, как будто она находится у него в руках».

Подобно SuperCard X , существует эквивалентное приложение со стороны мошенника, которое устанавливается на его устройство для получения информации об украденной карте и обеспечения бесперебойной связи между PoS-терминалом и картой жертвы.

Голландская компания по безопасности заявила, что разработчик вредоносного ПО Go1ano является «серийным» перепродавцом угроз для Android в Бразилии, и что PhantomCard на самом деле является детищем китайского сервиса по предоставлению вредоносного ПО как услуги, известного как NFU Pay, который рекламируется в Telegram.

Разработчик Go1ano в своём канале Telegram утверждает, что PhantomCard работает по всему миру, утверждая, что он абсолютно необнаружим и совместим со всеми POS-терминалами с поддержкой NFC. Компания также называет себя «надёжным партнёром» для других семейств вредоносных программ, таких как BTMOB и GhostSpy, в стране.

Стоит отметить, что NFU Pay — одна из многих незаконных услуг, продаваемых в подполье, которые предлагают схожие возможности ретрансляции NFC, такие как SuperCard X , KingNFC и X/Z/TX-NFC .

«Такие источники угроз создают дополнительные риски для местных финансовых организаций, поскольку открывают двери для более широкого спектра угроз со всего мира, которые могли бы остаться в стороне от определенных регионов из-за языковых и культурных барьеров, особенностей финансовой системы, отсутствия способов вывода наличных», — заявили в ThreatFabric.

«Это, следовательно, усложняет картину угроз для местных финансовых организаций и требует надлежащего мониторинга глобальных угроз и субъектов, стоящих за ними и нацеленных на организацию».

В опубликованном в прошлом месяце отчете, предупреждающем о всплеске мошенничества с использованием NFC на Филиппинах, компания Resecurity заявила, что Юго-Восточная Азия стала испытательным полигоном для мошенничества с использованием NFC, причем злоумышленники нацеливаются на региональные банки и поставщиков финансовых услуг.

«С помощью таких инструментов, как Z-NFC, X-NFC, SuperCard X и Track2NFC, злоумышленники могут клонировать данные украденных карт и выполнять несанкционированные транзакции с использованием устройств с поддержкой NFC», — сообщает Resecurity .

Эти инструменты широко доступны на подпольных форумах и в личных мессенджерах. Возникающее мошенничество сложно обнаружить, поскольку транзакции, по всей видимости, осуществляются с доверенных, аутентифицированных устройств. На таких рынках, как Филиппины, где растёт использование бесконтактных платежей, а транзакции на небольшие суммы часто обходятся без подтверждения PIN-кода, такие атаки сложнее отслеживать и пресекать в режиме реального времени.

Информация об утечке появилась после того, как компания K7 Security обнаружила вредоносную кампанию для Android под названием SpyBanker, нацеленную на пользователей индийских банков. Вероятно, она распространяется через WhatsApp под видом приложения службы поддержки клиентов.

«Интересно, что вредоносная программа SpyBanker для Android меняет номер переадресации вызова на жёстко запрограммированный номер мобильного телефона, контролируемый злоумышленником, регистрируя службу под названием CallForwardingService и перенаправляя звонки пользователя», — заявила компания . «Входящие вызовы, поступающие жертвам, если их не отслеживать, перенаправляются на переадресованный номер для выполнения любых вредоносных действий».

Кроме того, вредоносная программа оснащена возможностями сбора данных SIM-карт жертв, конфиденциальной банковской информации, SMS-сообщений и данных уведомлений.

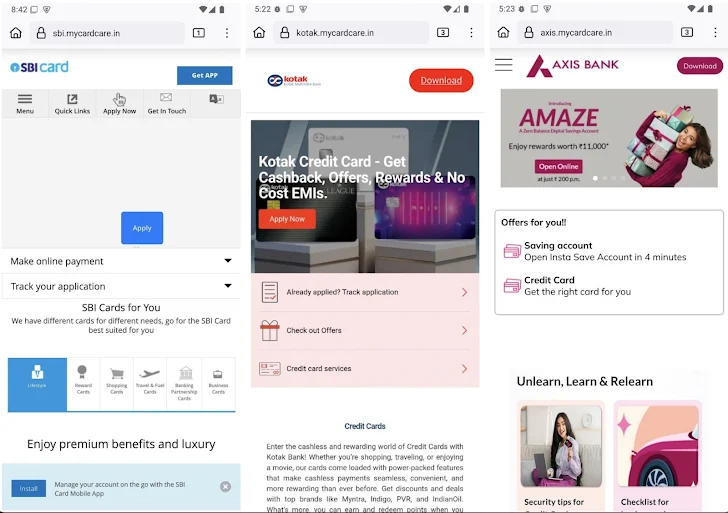

Пользователи индийских банков также стали жертвами вредоносного ПО для Android, предназначенного для кражи финансовой информации с одновременной установкой майнера криптовалюты XMRig на взломанные устройства. Вредоносные приложения для кредитных карт распространяются через поддельные фишинговые страницы, использующие реальные активы, взятые с официальных сайтов банков.

Список вредоносных приложений выглядит следующим образом:

- Кредитная карта Axis Bank (com.NWilfxj.FxKDr)

- Кредитная карта ICICI Bank (com.NWilfxj.FxKDr)

- Кредитная карта IndusInd (com.NWilfxj.FxKDr)

- Кредитная карта Государственного банка Индии (com.NWilfxj.FxKDr)

Вредоносное ПО предназначено для отображения поддельного пользовательского интерфейса, предлагающего жертвам ввести свои личные данные, включая имена, номера карт, CVV-коды, сроки действия и номера мобильных телефонов. Примечательной особенностью приложения является его способность прослушивать определённые сообщения, отправляемые через Firebase Cloud Messaging (FCM), для запуска процесса майнинга.

«Приложение, распространяемое через эти фишинговые сайты, работает как дроппер, то есть изначально кажется безвредным, но затем динамически загружает и запускает вредоносную нагрузку», — сказал исследователь McAfee Декстер Шин . «Этот приём помогает избежать статического обнаружения и усложняет анализ».

Эти фишинговые страницы загружают изображения, JavaScript и другие веб-ресурсы непосредственно с официальных сайтов, создавая видимость легитимности. Однако они включают дополнительные элементы, такие как кнопки «Получить приложение» или «Загрузить», которые побуждают пользователей установить вредоносный APK-файл.

Результаты исследования также соответствуют отчету Zimperium zLabs, в котором подробно описывается, как фреймворки для получения прав root, такие как KernelSU , APatch и SKRoot, могут использоваться для получения прав root и повышения привилегий, что позволяет злоумышленнику получить полный контроль над устройствами Android.

Компания, занимающаяся безопасностью мобильных устройств, заявила, что в середине 2023 года обнаружила уязвимость безопасности в KernelSU (версия 0.5.7), которая, по ее словам, могла позволить злоумышленникам аутентифицироваться как менеджер KernelSU и полностью скомпрометировать рутированное Android-устройство с помощью уже установленного на нем вредоносного приложения, которое также включает в себя официальный APK-файл менеджера KernelSU .

Однако важно помнить, что при реализации этой атаки необходимо учитывать, что она эффективна только в том случае, если приложение злоумышленника выполняется до запуска законного приложения-менеджера KernelSU.

«Поскольку системные вызовы могут быть инициированы любым приложением на устройстве, строгая аутентификация и контроль доступа имеют решающее значение», — заявил исследователь безопасности Марсель Батке . «К сожалению, этот уровень часто реализуется ненадлежащим образом или полностью игнорируется, что создаёт серьёзные риски безопасности. Ненадлежащая аутентификация может позволить вредоносным приложениям получить root-доступ и полностью скомпрометировать устройство».

Обновлять

После публикации этой истории Google поделилась с The Hacker News следующим заявлением:

Согласно нашим текущим данным, в Google Play не обнаружено приложений, содержащих это вредоносное ПО. Пользователи Android автоматически защищены от известных версий этого вредоносного ПО с помощью Google Play Protect, который по умолчанию включен на устройствах Android с сервисами Google Play.