Уязвимость Bluetooth Zero-Day превращает миллионы наушников в устройства для слежки

Gurd 13/07/2025 0

Серия критических уязвимостей в чипах Bluetooth тайваньской компании Airoha позволяет злоумышленникам, находящимся в зоне действия беспроводной сети, взламывать наушники, считывать данные из памяти, выдавать себя за доверенные устройства и, в некоторых случаях, прослушивать разговоры.

Уязвимости, обнаруженные немецкой компанией по кибербезопасности ERNW и впервые о которых сообщила Heise Online , затрагивают десятки моделей наушников таких брендов, как Sony, JBL, Bose и Marshall, при этом комплексных исправлений прошивки пока не существует.

Уязвимости были впервые публично представлены на конференции по безопасности TROOPERS 2025 в Германии. Согласно последующему бюллетеню безопасности ERNW, уязвимости связаны с пользовательским протоколом отладки, доступным как через Bluetooth Low Energy (BLE), так и через Bluetooth Classic (BR/EDR), реализованным в референсных комплектах разработки программного обеспечения (SDK) Airoha. Этот протокол, предназначенный для диагностики производителя или функций приложений, полностью лишен аутентификации, что позволяет любому находящемуся поблизости устройству получать доступ к памяти и выполнять команды без сопряжения.

Превращаем Bluetooth-наушники в жуков

ERNW подтвердил, что три уязвимости (CVE-2025-20700, CVE-2025-20701 и CVE-2025-20702) позволяют полностью скомпрометировать устройство без взаимодействия с пользователем:

- CVE-2025-20700 — Отсутствует аутентификация в службах BLE GATT

- CVE-2025-20701 — Неаутентифицированный доступ через Bluetooth Classic

- CVE-2025-20702 — критически важные функции протокола позволяют выполнять произвольные операции чтения/записи памяти.

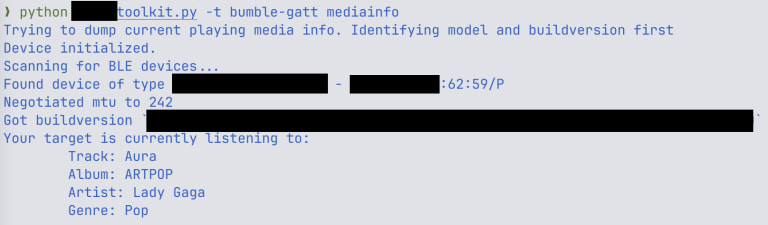

Злоумышленники, находящиеся в радиусе действия Bluetooth (~10 метров), могут считывать данные из оперативной памяти, чтобы определить, какой медиафайл воспроизводится, извлекать номера телефонов и журналы вызовов с подключенных смартфонов, а также перехватывать Bluetooth-соединения, похищая криптографические ключи сопряжения. Используя эти ключи, злоумышленники могут выдавать себя за наушники, подключаясь к телефону жертвы, инициируя беззвучные вызовы или отдавая голосовые команды. В лабораторных условиях ERNW успешно превратил наушники в подслушивающие устройства, перенаправляя вход микрофона на поддельное Bluetooth-устройство или инициируя телефонные вызовы без взаимодействия с пользователем.

Эксплойт, продемонстрированный исследователями

ERNW

Хотя эти атаки сложны и требуют присутствия локального злоумышленника с передовыми инструментами и в непосредственной близости от объекта, опасность значительна для лиц с высоким уровнем риска, таких как журналисты, дипломаты и руководители корпораций.

Широкое влияние

Airoha — крупный поставщик однокристальных систем Bluetooth для рынка беспроводных стереонаушников (TWS), её чипы используются как в бюджетных, так и в премиальных моделях. Хотя наушники AirPods от Apple уязвимы, ERNW подтвердил, что следующие устройства подвержены уязвимости:

- Sony WH-1000XM4/5/6, WF-1000XM3/4/5, LinkBuds S, ULT Wear, CH-720N, C500, C510-GFP, XB910N

- Маршалл ACTON III, MAJOR V, MINOR IV, MOTIF II, STANMORE III, WOBURN III

- JBL Live Buds 3, гонка на выносливость 2

- Jabra Elite 8 Активный

- Наушники Bose QuietComfort

- Beyerdynamic Amiron 300

- Jlab Epic Air Sport ANC

- Teufel Airy TWS 2

- MoerLabs EchoBeatz

- Xiaomi Redmi Buds 5 Pro

- earisMax Bluetooth Auracast Sender

ERNW подчёркивает, что это лишь частичный список. Из-за непрозрачных цепочек поставок и частого аутсорсинга многие производители могут не знать, что используют компоненты Airoha. Некоторые устройства демонстрируют частичное снижение риска некоторых CVE, но было ли это намеренным или случайным, остаётся неясным.

Статус патча

Компания Airoha ответственно сообщила об уязвимостях 25 марта 2025 года, но ответила только 27 мая, после нескольких попыток связаться с ней. Airoha выпустила обновлённые SDK для партнёров 4 июня, но по состоянию на конец июня большинство производителей не выпустили обновления прошивки. Многие устройства всё ещё используют прошивки более ранней версии, чем исправление SDK, что делает эту уязвимость «нулевого дня» актуальной для миллионов устройств.

Усугубляет ситуацию то, что обновления прошивки для наушников обычно распространяются через фирменные мобильные приложения, которые пользователи редко устанавливают или открывают. В некоторых случаях старые или бюджетные модели могут вообще перестать получать обновления.

Пользователям рекомендуется регулярно проверять приложения производителя на наличие обновлений прошивки, выключать Bluetooth, когда он не используется, чтобы снизить воздействие, и избегать использования наушников в чувствительных местах.